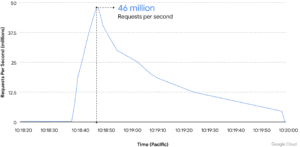

Google bietet bei seinen Cloud Services auch den Dienst Cloud Armor an. Dieser soll Kunden vor DDoS-Attacken schützen. Im Juni hat das Netzwerk die größte, jemals ausgeführte DDoS-Attacke (Layer 7) mit 46 Millionen Anfragen pro Sekunde abgewehrt.

In den letzten Jahren hat Google beobachtet, dass Distributed-Denial-of-Service-Angriffe (DDoS) an Häufigkeit und Größe exponentiell zunehmen . Die heutigen Workloads mit Internetzugriff sind einem ständigen Angriffsrisiko ausgesetzt. Die Auswirkungen vermindern die Leistung legitime Benutzer. Dazu kommen erhöhte Betriebs- und Hostingkosten bis hin zur vollständigen Nichtverfügbarkeit unternehmenskritischer Workloads.

46 Millionen Zugriffe PRO Sekunde!

Am 1. Juni wurde ein Google Cloud Armor-Kunde Ziel einer Reihe von HTTPS-DDoS-Angriffen, die mit 46 Millionen Anfragen pro Sekunde ihren Höhepunkt erreichten. Dies ist der größte bisher gemeldete Layer-7-DDoS – mindestens 76 % größer als der zuvor gemeldete Rekord. Um ein Gefühl für das Ausmaß des Angriffs zu vermitteln: dies ist etwa so, als würden man alle täglichen Anfragen an Wikipedia in nur 10 Sekunden erhalten.

Cloud Armor Adaptive Protection war in der Lage, den Datenverkehr früh im Angriffslebenszyklus zu erkennen und zu analysieren. Cloud Armor warnte den Kunden mit einer empfohlenen Schutzregel, die dann bereitgestellt wurde, bevor der Angriff sein volles Ausmaß erreichte. Cloud Armor blockierte den Angriff und stellte sicher, dass der Service des Kunden online blieb und seine Endbenutzer weiterhin bediente.

Botnetz mit Geräten aus 132 Ländern

Neben dem unerwartet hohen Verkehrsaufkommen wies der Angriff weitere bemerkenswerte Merkmale auf. Es gab 5.256 Quell-IPs aus 132 Ländern, die zu dem Angriff beitrugen. Diese 4 Länder, Indonesien, Brasilien, Indien und Russland, trugen allein ungefähr 31 % zum gesamten Angriffsverkehr bei. Der Angriff nutzte verschlüsselte Anfragen (HTTPS), für deren Generierung zusätzliche Rechenressourcen erforderlich gewesen wären. Obwohl das Beenden der Verschlüsselung notwendig war, um den Datenverkehr zu untersuchen und den Angriff effektiv abzuschwächen, erforderte die Verwendung von HTTP-Pipelining von Google relativ wenige TLS-Handshakes.

Ungefähr 22 % (1.169) der Quell-IPs entsprachen Tor-Exit-Knoten, obwohl das Anfragevolumen von diesen Knoten nur 3 % des Angriffsverkehrs ausmachte. Obwohl wir glauben, dass die Beteiligung von Tor an dem Angriff aufgrund der Art der anfälligen Dienste zufällig war, zeigt unsere Analyse, dass selbst bei 3 % des Spitzenwerts (mehr als 1,3 Millionen U/s) Tor-Exit-Knoten eine erhebliche Menge an unerwünschtem Datenverkehr an Tor senden können Webanwendungen und -dienste.

Mehr bei Google.com