Malwarebytes veröffentlicht seinen Ransomware Report vom Juni. LockBit bleibt, wie bereits im Vormonat, die mit Abstand am weitesten verbreitete Ransomware. Danach kommen Aber es gibt auch neue Entwicklungen. Karakurt, Black Basta, ALPHV bzw. BlackCat.

Das Malwarebytes Threat Intelligence Team konnte der Ransomware-Gruppe LockBit 44 Angriffe im Juni 2022 zuschreiben (im Vergleich zu 73 Angriffen im Mai 2022). Auf LockBit folgte im Juni Karakurt mi 27 Angriffen, Black Basta mit 18 Angriffen und ALPHV (auch bekannt als BlackCat) mit 15 Angriffen. Conti nimmt im Juni keinen Platz mehr in der Analyse ein. Der Monat war aber auch wegen des Verschwindens dieser Ransomware-Gruppe sowie einer großen Anzahl an Angriffen von Gruppen, die angeblich Verbindungen zu Conti haben, bemerkenswert.

Conti ist nun verschwunden

Betrachtet man die Verteilung der Ransomware-Angriffe nach Ländern, war im Juni 2022 die USA, wie auch bereits im Vormonat, das mit Abstand am stärksten betroffene Land: 70 Angriffe bringt Malwarebytes mit den Vereinigten Staaten in Verbindung. 11 Angriffe erfolgten im Vereinigten Königreich, 10 Angriffe in Kanada und 9 Angriffe jeweils in Deutschland und Italien.

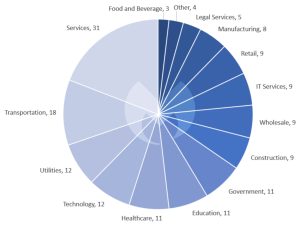

Was die Industrien betrifft, war, wie auch bereits im Mai, der Dienstleistungssektor am stärksten betroffen: 31 Angriffe entfallen laut Malwarebytes auf diese Branche. Auf dem zweiten Platz befindet sich das Verkehrswesen mit 18 Angriffen, gefolgt von Versorgungsunternehmen mit 12 Angriffen.

LockBit: Dominierende Kraft bei Ransomware

Ohne großes Aufsehen zu erregen, hat sich LockBit in diesem Jahr zur dominierenden Kraft bei Ransomware entwickelt. Auch wenn im Juni weniger Opfer auf seiner Leak-Webseite veröffentlicht wurden als im Mai, lag die Ransomware nach wie vor weit vor ihrer Konkurrenz.

Während Conti das Jahr 2022 damit verbracht hat, lautstarke Erklärungen abzugeben und sich mit seinem Plan, seine eigene Auflösung vorzutäuschen, aus einem selbst geschaffenen Loch zu ziehen, hat LockBit sich voll und ganz auf sein Geschäft konzentriert. LockBit wird als Ransomware-as-a-Service (RaaS) angeboten. Die Angriffe werden von Partnern, sogenannten „Pen-Testern“, durchgeführt, die der LockBit-Organisation 20 Prozent des erworbenen Lösegelds zahlen – als Gegenleistung für die Nutzung der LockBit-Software und -Dienste.

LockBit wirbt mit „Wir sind Niederländer – keine Russen“

Und während einige Ransomware-Banden vor allem Aufmerksamkeit in der Öffentlichkeit generieren wollen, scheint LockBit mehr daran interessiert zu sein, was seine User denken. Die Partnerseite beginnt mit einer Aussage, die das Unternehmen insbesondere von seinen russischen Rivalen abheben soll: „Wir sind in den Niederlanden ansässig, völlig unpolitisch und nur an Geld interessiert.“

Ansonsten ist die Webseite voll von Formulierungen, die die Vertrauenswürdigkeit der Ransomware-Gruppe sowie ihre Bereitschaft, Partnern zuzuhören, signalisieren sollen. Mitglieder werden hier beispielsweise gebeten: „Wenn ihr hier eines eurer Lieblingsfeatures nicht findet, teilt uns das bitte mit.“ Weiter heißt es: „Wir haben nie jemanden betrogen und erfüllen immer unsere Vereinbarungen.“ Diese Kombination aus Attraktivität für Partner und der Fähigkeit, kostspielige Fehler zu vermeiden, scheint der Grund für den Erfolg von LockBit in diesem Jahr zu sein.

LockBit 3.0 samt neuer Darknet-Seite

Trotzdem geriet LockBit im Juni 2022 in die Schlagzeilen. Die Ransomware-Gruppe startete LockBit 3.0 zusammen mit einer neuen Webseite im Darknet und einem Bug-Bounty-Programm. Letzteres versprach Belohnungen von bis zu einer Million Dollar für das Auffinden von Schwachstellen in der Webseite und Software von LockBit, für das Einreichen brillanter Ideen oder für das erfolgreiche Doxing des Leiters des LockBit-Partnerprogramms.

Ob LockBit ernsthaft die Absicht hat, diese Summen auszuzahlen, bleibt abzuwarten. Sollte die Gruppe jedoch tatsächlich beabsichtigen, mithilfe von Bug Bounty ihre Software zu verbessern und ihre Vorgehensweise zu verfeinern, könnte sie Strafverfolgungsbehörden und Sicherheitsforschern wertvoller Informationen berauben.

Conti: Leak-Webseite im Juni verschwunden

Im Juni verschwand, wie erwartet, die Leak-Webseite von Conti – nach einigen Wochen der Inaktivität. Wie das Malwarebytes Threat Intelligence Team bereits im Mai berichtete, deuteten Recherchen von Advintel letzten Monat darauf hin, dass die Annäherung der Gruppe an den russischen Staat Anwälte von Opfern dazu veranlasst hatte, sie vor einer Zahlung von Lösegeld zu warnen. Denn diese hätten zu Sanktionen führen können.

Als die Einnahmen der Gruppe versiegten, heckten die Anführer von Conti angeblich einen Plan aus, um die Marke in den Ruhestand zu schicken. Sie teilten ihre Mitglieder in andere Ransomware-Gruppen wie Black Basta, BlackByte, Karakurt, Hive und ALPHV auf und täuschten ihren eigenen Tod vor. Das Malwarebytes Threat Intelligence Team konnte bestätigen, dass Conti Ende Mai eine interne Ankündigung über seinen Rückzug an seine Mitglieder verschickte und dass interne Chat-Server etwa zur gleichen Zeit nicht mehr erreichbar waren. Die Leak-Webseite verschwand am 22. Juni 2022 und ist nach wie vor nicht erreichbar.

BlackBasta löst Conti ab

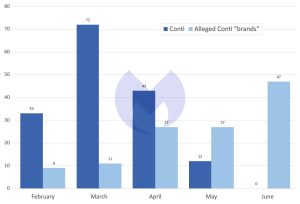

Der Shutdown von Conti überschnitt sich mit dem plötzlichen Auftauchen von Black Basta im April sowie einer starken Aktivitätenzunahme und dem Auftauchen einer neuen Leak-Webseite von Karakurt im Juni. Es mag ein Zufall sein, aber das Malwarebytes Threat Intelligence Team stellte fest, dass die kombinierte Aktivität von Black Basta, BlackByte und Karakurt im letzten Monat ein Niveau erreicht, das dem von Conti ähnelte.

Trends: Erstmals Kunden und Mitarbeitende direkt im Visier

Die Features oder auch die Art und Weise, wie Ransomware verbreitet und eingesetzt wird, unterscheiden sich kaum von einer Ransomware-Gruppe zur anderen und entwickeln sich nur langsam weiter. Die größten Innovationen scheinen daher in den letzten Jahren in dem Bereich zu liegen, wie Ransomware-Gruppen geschäftlich agieren und wie sie Druck auf ihre Opfer ausüben, um Lösegeld zu erhalten.

Im Juni hat das Malwarebytes Threat Intelligence Team einige Dinge beobachtet, die vorher noch nicht festgestellt werden konnten: So bot die LockBit-Gruppe, wie vorhin beschrieben, Kopfgelder für Programmfehler an. Die ALPHV-Gruppe richtete sich erstmals mit einer Leak-Webseite an Mitarbeitende und Kunden eines Hotels.

Führungskräfte von Unternehmen im Visier

🔎 Bekannte Angriffe von Conti im Vergleich zu bekannten Angriffen von Black Basta, BlackByte und Karakurt, Februar-Juni 2022 (Bild: Malwarebytes).

Ransomware-Gruppen haben bereits versucht, Führungskräfte an der Spitze von Unternehmen ins Visier zu nehmen, um den Druck zu erhöhen. Aber dass ALPHV Mitarbeitende und Kunden, in diesem Fall Hotelgäste, mit einer speziellen Webseite adressierte, ist neu. Letztere befand sich nicht im Darknet, sondern im öffentlichen Internet. Auf der Website konnten Gäste und Mitarbeitende 112 GB personenbezogene Daten, die ALPHV bei dem Angriff gestohlen hatte, durchsuchen und so herausfinden, ob ihre persönlichen Daten darunter waren. Mit dieser neuen Taktik sollte offenbar weiterer Druck auf den Hotelier ausgeübt werden, das Lösegeld zu bezahlen.

Indem ALPHV die Seite ins öffentliche Web stellte, machte die Gruppe die Informationen für technisch nicht versierte User viel leichter zugänglich. Die Seite war jedoch nur wenige Tage lang verfügbar, bevor sie vom Netz genommen wurde. Das Malwarebytes Threat Intelligence Team geht davon aus, dass die Ransomware-Gruppe sicherlich gewusst hat, dass dies geschehen würde. Vermutlich musste die Webseite aber nur lange genug bestehen, um genug Aufmerksamkeit zu erregen und die Verhandlungen auf diese Weise zu beeinflussen.

ALPHV warb mit Userhilfe

Derartige Innovationen sind nichts Neues. Ransomware-Gruppen experimentieren ständig mit neuen Ideen. Die Experimente, die nicht funktionieren, werden vergessen. Und die, die funktionieren, werden schnell von anderen Gruppen kopiert. In diesem Fall scheint das Experiment nicht erfolgreich gewesen zu sein. Das Opfer ist inzwischen auf der ALPHV-Hauptseite im Darknet aufgetaucht. Dies deutet normalerweise darauf hin, dass es dem Druck zur Zahlung eines Lösegelds widerstanden hat.

Mehr bei Malwarebytes.com

Über Malwarebytes Malwarebytes schützt Privatanwender und Unternehmen vor gefährlichen Bedrohungen, Ransomware und Exploits, die von Antivirenprogrammen nicht erkannt werden. Malwarebytes ersetzt dabei vollständig andere Antivirus-Lösungen, um moderne Cybersecurity-Bedrohungen für Privatanwender und Unternehmen abzuwenden. Mehr als 60.000 Unternehmen und Millionen Nutzer vertrauen Malwarebytes innovativen Machine-Learning-Lösungen und seinen Sicherheitsforschern, um aufkommende Bedrohungen abzuwenden und Malware zu beseitigen, die antiquierte Security-Lösungen nicht entdecken. Mehr Informationen finden Sie auf www.malwarebytes.com.