Ransomware-Angriffe bestehen aus einem Ökosystem an Akteuren. Es gibt Werbung für und Bereitstellung von Dienstleistungen und Partnerschaften auf spezialisierten Dark-Web-Marktplätzen und -Foren. Ransomware-Betreiber erhält Gewinnanteil zwischen 20 und 40 Prozent, Rest verbleibt beim Partner. . Zugänge zu Unternehmen schon ab 50 US-Dollar erhältlich.

Ransomware-Angriffe, bei denen Daten verschlüsselt und Lösegeld erpresst werden, treffen Unternehmen jeder Größe und Branche. Es kann dabei leicht der Eindruck entstehen, dass die Akteure beliebig agieren. Tatsächlich steckt dahinter jedoch ein komplexes Ökosystem mit vielen unterschiedlichen Akteuren, die jeweils individuelle Rollen übernehmen. Anlässlich des Anti-Ransomware-Tags informiert Kaspersky in einem neuen Report [1] über das komplexe Ökosystem hinter Ransomware.

Ransomware-Ökosystem sucht Partner

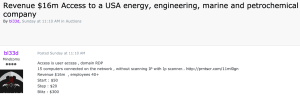

Ein Beispiel eines Angebots: hier wird der Remote-Desktop-Zugang eines Nutzers zu einem Unternehmen angeboten (Bild: Kaspersky).

Entwickler, Bot Master, Verkäufer von Zugangsdaten oder Ransomware-Betreiber: das Ransomware-Ökosystem besteht aus einer Vielzahl an Akteuren. Sie alle bieten im Darknet unterschiedliche Dienstleistungen via Anzeigen an [2]. Selbständig agierende, prominente Profigruppen besuchen solche Websites eigentlich nicht, aber REvil, beispielsweise, die in den vergangenen Quartalen zunehmend Organisationen im Visier hatten, veröffentlichen ihre Angebote und Neuigkeiten nun regelmäßig über Affiliate-Programme. Dabei entsteht eine Partnerschaft zwischen dem Ransomware-Betreiber und dem Kunden, wobei der Ransomware-Betreiber als Verkäufer eine Gewinnbeteiligung zwischen 20 und 40 Prozent erhält, während die verbleibenden 60 bis 80 Prozent beim “Affiliate-Partner” verbleiben. Die Auswahl der Partner folgt einem ausgefeilten Prozess mit Regeln, die von den Ransomware-Betreibern festgelegt wurden – einschließlich geografischer Beschränkungen oder politischer Ausrichtungen, gleichzeitig werden Ransomware-Opfer nutzenmaximierend ausgewählt.

Gemeinsames Streben nach Profit

Verkäufer und Kunde beziehungsweise Partner vereint das gemeinsame Streben nach Profit, weswegen es sich bei den am meisten infizierten Organisationen häufig um einfachere Ziele handelt, zu denen der Zugang besonders einfach war. Solche Zugänge werden auf Auktionsplattformen versteigert oder zu Fixpreisen ab 50 US-Dollar in Darknet-Foren angeboten. Bei den Angreifern handelt es sich meistens um Botnet-Besitzer, die an massiven und breit angelegten Kampagnen mitwirken und den Zugang auf die Geräte ihrer Opfer in großen Mengen verkaufen. Verkäufer von Zugangsdaten sind dagegen stets auf der Suche nach öffentlich bekannt gewordenen Schwachstellen in mit dem Internet verbundener Software, wie beispielsweise VPN-Applikationen oder E-Mail-Gateways, mit denen sie Organisationen infiltrieren können.

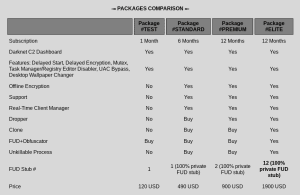

Ransomware-Betreiber verkaufen Malware-Samples und Ransomware-Builder in der Regel für 300 bis 4.000 US-Dollar. Ein weiteres Geschäftsmodell ist Ransomware-as-a-Service, bei dem Ransomware mit kontinuierlicher Unterstützung durch ihre Entwickler für 120 US-Dollar pro Monat oder 1.900 US-Dollar pro Jahr angeboten wird.

Gemeinsam über Risiken aufklären und Gegenmaßnahmen ergreifen

Im Dark-Web bietet man Ransomware im Abo an als verschiedene Pakete mit 1, 6 und 12 Monaten Laufzeit mit Produktinfos und Preisen (Bild: Kaspersky).

“In den vergangenen zwei Jahren haben wir gesehen, dass Cyberkriminelle im Umgang mit Ransomware mutiger geworden sind”, erklärt Craig Jones, Director of Cybercrime bei INTERPOL. “Solche Angriffe beschränken sich nicht mehr nur auf große Unternehmen und Regierungsorganisationen. Ransomware-Betreiber sind bereit, praktisch jedes Unternehmen unabhängig von seiner Größe zu attackieren. Die Ransomware-Branche ist eine komplexe Branche, an der viele verschiedene Akteure mit unterschiedlichen Rollen beteiligt sind. Um etwas gegen sie zu unternehmen, müssen wir uns darüber informieren, wie sie funktioniert, und sie als eine Einheit bekämpfen. Der Anti-Ransomware-Day ist eine gute Gelegenheit, darauf aufmerksam zu machen und die Öffentlichkeit daran zu erinnern, wie wichtig es ist, wirksame Sicherheitspraktiken anzuwenden. Das Global Cybercrime Programme von INTERPOL und unsere Partner sind fest entschlossen, die weltweiten Auswirkungen von Ransomware zu reduzieren und die Gesellschaft vor den Schäden zu schützen, die durch diese wachsende Bedrohung verursacht werden.”

Vielschichtiges Ransomware-Ökosystem

“Das Ransomware-Ökosystem ist vielschichtig und es stehen viele Interessen auf dem Spiel”, ergänzt Dmitry Galov, Sicherheitsforscher im Globalen Forschungs- und Analyseteam (GReAT) von Kaspersky. “Es ist ein sich stets ändernder Markt mit vielen Spielern, einige recht opportunistisch, andere sehr professionell und gewieft. Sie wählen keine spezifischen Ziele aus, sondern attackieren möglicherweise jede Organisation unabhängig von deren Größe, wenn sie Zugriff auf ein System erhalten. Ihr Geschäft floriert und wird dementsprechend nicht so schnell verschwinden. Zum Glück können recht einfache Sicherheitsmaßnahmen die Angreifer stoppen. Dabei helfen schon Standardverfahren wie regelmäßige Software-Updates und Backups.”

“Wirksame Maßnahmen gegen das Ransomware-Ökosystem können erst getroffen werden, wenn dessen Grundlagen wirklich verstanden werden”, so Ivan hinzu Kwiatkowski, leitender Sicherheitsforscher im Globalen Forschungs- und Analyseteam (GReAT) von Kaspersky. “Durch unseren Report möchten wir zum Verständnis beitragen, wie Ransomware-Angriffe genau organisiert sind, damit die IT-Sicherheits-Community angemessene Gegenmaßnahmen ergreifen kann.”

Mehr SecureList bei Kaspersky.com

Über Kaspersky Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter www.kaspersky.com/