Phishing wird meist nur theoretisch erklärt. Kaspersky-Experten erklären eine Attacke an einem Live-Beispiel. Ein ausführlicher Einblick in eine Phishing-Website und ihre Versuche, sich als E-Mail-Scanner zu tarnen und Opfer damit zu ködern.

In den letzten Jahren gab es recht regelmäßig Nachrichten über E-Mail-basierte Infektionen von Unternehmensnetzwerken (und im Allgemeinen im Zusammenhang mit Ransomware). Es ist daher keine Überraschung, dass Betrüger die Angst vor solchen Angriffen gerne nutzen, um an die E-Mail-Zugangsdaten von Firmenkonten zu gelangen, indem sie Mitarbeiter des Unternehmens dazu bringen, ihre Mailbox zu „scannen“.

Der Trick richtet sich an Personen, die sich der potenziellen Bedrohung durch Malware in E-Mails Bewusst sind, aber nicht wissen, wie sie damit umgehen sollen. Das IT-Sicherheitsteam sollte jedenfalls den Mitarbeitern die Tricks der Betrüger erklären und anhand Beispielen veranschaulichen, worauf Mitarbeiter achten sollten, um nicht Opfer von Cyberkriminellen zu werden.

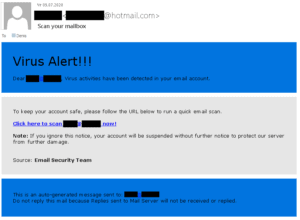

Die getarnte Phishing E-Mail

Diese betrügerische Botschaft bedient sich des altbewährten Tricks der Opfereinschüchterung. Anzeichen können Sie schon direkt in der Kopfzeile sehen: Betreff „Virenalarm“ gefolgt von drei Ausrufezeichen. So unbedeutend die Interpunktion auch erscheinen mag, sie ist wohl so ziemlich das erste, was dem Empfänger einen Hinweis darauf geben sollte, dass möglicherweise etwas nicht stimmt. Unnötige Interpunktion in einer Arbeits-E-Mail ist ein Zeichen von Drama oder Unprofessionalität. So oder so ist es für einer Benachrichtigung, die Sie vor einer Bedrohung schützen möchte, sehr unangemessen.

Jeder Empfänger sollte sich zunächst fragen, wer überhaupt die Nachricht gesendet hat. In der E-Mail steht, dass bei keiner unternommenen Aktion seitens des Empfängers das Konto gesperrt wird. Es wäre logisch anzunehmen, dass sie entweder vom IT-Dienst, der den Support für den Mail-Server des Unternehmens leitet, oder von Mitarbeitern des Mail-Dienstleisters gesendet wurde.

Wo die Infektion dann stattfindet

Man sollte jedoch beachten, dass kein Anbieter oder interner Dienst eine Aktion seitens des Benutzers verlangen würde, um den Inhalt des Posteingangs zu scannen. Das Scannen findet automatisch auf dem Mailserver statt. Außerdem tritt „Virenaktivität“ innerhalb eines Kontos nur selten auf. Selbst wenn jemand einen Virus gesendet hat, müsste der Empfänger diesen herunterladen und ausführen. Die Infektion findet auf dem Computer statt, nicht im E-Mail-Konto.

Um auf die erste Frage zurückzukommen: Ein Blick auf den Absender sollte gleich zwei Alarmglocken läuten lassen. Erstens wurde die E-Mail von einem Hotmail-Konto aus verschickt, während bei einer legitimen Benachrichtigung die Domäne des Unternehmens oder Providers angezeigt wird. Zweitens soll die Nachricht vom „E-Mail-Sicherheitsteam“ stammen. Wenn die Firma des Empfängers einen Drittanbieter verwendet, muss dessen Name in der Signatur erscheinen. Und wenn der Mailserver in der Infrastruktur des Unternehmens steht, kommt die Benachrichtigung von der hauseigenen IT-Team oder dem IT-Sicherheitsdienst. Es ist sehr unwahrscheinlich, dass ein ganzes Team nur für die E-Mail-Sicherheit verantwortlich ist.

Versteckte URLs im Link

Als nächstes der Link. Die meisten modernen E-Mail-Clients zeigen die hinter dem Hyperlink verborgene URL an. Wenn der Empfänger aufgefordert wird, sich zu einem E-Mail-Scanner durchzuklicken, der auf einer Domäne gehostet wird, die weder Ihrem Unternehmen noch dem Mail-Provider gehört, handelt es sich mit ziemlicher Sicherheit um Phishing.

Die Website sieht aus wie eine Art Online-E-Mail-Scanner. Um den Anschein der Authentizität zu erwecken, zeigt sie die Logos einer Reihe von Antiviren-Anbietern an. In der Kopfzeile steht sogar der Name der Firma des Empfängers, was jeden Zweifel daran ausräumen soll, um wessen Tool es sich handelt. Die Website simuliert zunächst einen Scan und unterbricht ihn dann mit der ungewöhnlichen Meldung „Bestätigen Sie Ihr Konto unten, um den E-Mail-Scan abzuschließen und alle infizierten Dateien zu löschen“. Dazu ist natürlich das Kontopasswort erforderlich.

Phishing-Website

Um die wahre Natur einer Website zu ermitteln, untersuchen Sie zunächst den Inhalt der Adressleiste des Browsers. Erstens handelt es sich, wie schon erwähnt, nicht um die richtige Domain. Zweitens enthält die URL höchstwahrscheinlich die E-Mail-Adresse des Empfängers. Das ist an sich in Ordnung – die Benutzer-ID könnte über die URL weitergegeben worden sein. Sollten jedoch Zweifel an der Legitimität der Site bestehen, ersetzen Sie die Adresse durch beliebige Zeichen (behalten Sie jedoch das @-Symbol bei, um das Erscheinungsbild einer E-Mail-Adresse beizubehalten).

Websites dieser Art verwenden die Adresse, die über den Link in der Phishing-E-Mail übergeben wird, um die Lücken in der Websiten-Vorlage auszufüllen. Zu Versuchszwecken verwendeten wir die nicht existierende Adresse [email protected], und die Site ersetzte ordnungsgemäß „yourcompany“ in den Namen des Scanners und die gesamte Adresse in den Namen des Kontos, woraufhin sie offenbar begann, nicht existierende Anhänge in nicht existierenden E-Mails zu scannen. Als wir das Experiment mit einer anderen Adresse wiederholten, stellten wir fest, dass die Namen der Anhänge in jedem „Scan“ gleich waren.

Die Fake-Website täuscht einen Scan vor

Ein weiterer Widerspruch zeigt sich, indem der Scanner angeblich den Inhalt der Mailbox ohne Authentifizierung scannt. Wozu braucht er dann das Passwort? Es gibt aber Mittel und Wege Ihre Mitarbeiter schützen.

Kaspersky hat die Anzeichen von Phishing sowohl in der E-Mail als auch auf der Website des gefälschten Scanners eingehend analysiert. Wenn Sie den Mitarbeitern diesen Beitrag einfach zeigen, erhalten sie eine grobe Vorstellung davon, worauf sie achten müssen. Aber das ist nur die Spitze des sprichwörtlichen Eisbergs. Einige gefälschte E-Mails sind raffinierter und schwieriger zu entlarven.

Kaspersky empfiehlt daher eine kontinuierliche Sensibilisierung der Mitarbeiter für die neuesten Cyber-Bedrohungen – zum Beispiel mit unserer Kaspersky Automated Security Awareness Platform.

Verwenden Sie darüber hinaus Sicherheitslösungen, die in der Lage sind, Phishing-E-Mails auf dem Mail-Server zu erkennen und die Weiterleitung von Arbeitsrechnern auf Phishing-Sites zu verhindern. Kaspersky Security for Business kann beides. Darüber hinaus bieten wir eine Lösung an, die die integrierten Schutzmechanismen von Microsoft Office 365 erweitert.

Mehr dazu im Blog bei Kaspersky.com

Über Kaspersky Kaspersky ist ein internationales Cybersicherheitsunternehmen, das im Jahr 1997 gegründet wurde. Die tiefgreifende Threat Intelligence sowie Sicherheitsexpertise von Kaspersky dient als Grundlage für innovative Sicherheitslösungen und -dienste, um Unternehmen, kritische Infrastrukturen, Regierungen und Privatanwender weltweit zu schützen. Das umfassende Sicherheitsportfolio des Unternehmens beinhaltet führenden Endpoint-Schutz sowie eine Reihe spezialisierter Sicherheitslösungen und -Services zur Verteidigung gegen komplexe und sich weiter entwickelnde Cyberbedrohungen. Über 400 Millionen Nutzer und 250.000 Unternehmenskunden werden von den Technologien von Kaspersky geschützt. Weitere Informationen zu Kaspersky unter www.kaspersky.com/