Nicht Angriffe von außen, sondern die eigenen Mitarbeiter stellen das größte Risiko für die IT-Sicherheit von Unternehmen dar. In der DriveLock-Studie wurden die Ursachen und Folgen von IT-Sicherheitsvorfällen bei mittelständischen Unternehmen erfasst und geben einen Ausblick auf die Zukunft der IT-Security aus der Cloud.

IT-Sicherheitsvorfälle – Ursachen und Folgen

In den letzten zwei Jahren kam es bei rund 61 % der mittelständischen Unternehmen zu einem IT-Sicherheitsvorfall. Die Liste mit den meisten Cyberangriffen führt die Industrie (74 %) an mit ihren vernetzten Produktionsanlagen und oftmals veralteten IT-Systemen.

Die Branche verzeichnete am häufigsten Attacken durch Malware (37 %) wie Viren, Trojaner oder Würmer. Eine weitere beliebte Angriffsmethode setzen Cyberkriminelle vermehrt beim Handel (38 %) ein: Phishing. Der Trickbetrug ist simpel, aber effektiv und wird daher immer häufiger eingesetzt. Cyberkriminelle senden täuschend echt gefälschte Mails oder SMS und stehlen nach dem Klicken auf den manipulierten Link die Zugangsdaten.

Das größte Risiko für die IT-Sicherheit ist der Faktor Mensch. In durchschnittlich 46 % der Fälle hat die Unachtsamkeit der Mitarbeiter den Sicherheitsvorfall ausgelöst – etwa durch schwache Passwörter, das Öffnen von E-Mail-Anhängen oder die Nutzung öffentlicher Internetzugänge. Bei Großunternehmen verursachten gar in 68 % der Fälle die eigenen Mitarbeiter den Vorfall.

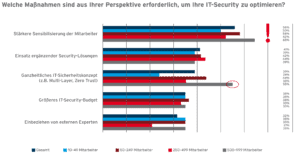

In der Folge wünscht sich die überwiegende Mehrheit (65 %) mehr mitarbeiterzentrierte Maßnahmen, um das Sicherheitsbewusstsein der Belegschaft zu verbessern. Ebenso befürwortet mehr als die Hälfte der Großunternehmen (55 %) ein ganzheitliches Sicherheitskonzept für einen umfassenden Schutz vor Cyberattacken.

Schafft es ein Eindringling ins System, sollte er so schnell wie möglich erkannt werden. 43 % der befragten Unternehmen befürchten jedoch, Sicherheitsprobleme zu spät oder gar nicht zu erkennen. Tendenziell fühlen sich Großunternehmen in puncto Kosten (48 %), Wettbewerbsnachteile (26 %) oder Image-Verlust (26 %) stärker durch eine mangelnde IT-Security bedroht als kleinere Firmen. Schließlich können Sicherheitsvorfälle schwerwiegende Folgen haben. Sie führen sowohl intern (38 %) als auch extern (29 %) zu einer Kostenexplosion. Besonders für größere Unternehmen bedeuten Sicherheitsvorfälle einen erheblichen internen Mehraufwand (47 %), der in vielen Fällen auch die Arbeitsprozesse unterbricht (42 %) und die Produktivität nachhaltig beeinträchtigt (37 %).

IT-Security aus der Cloud

Liegt die Zukunft der IT-Sicherheit in den Wolken? Der Einsatz von Cloud-basierten Security-Lösungen unterscheidet sich je nach Unternehmensgröße. Im Gegensatz zu kleineren Unternehmen scheinen Großunternehmen besonders Cloud-affin: Über die Hälfte (55 %) setzt bereits auf IT-Sicherheitsdienste aus der Cloud. Besonders schätzen sie ihre schnelle Verfügbarkeit (56 %) und ihr hohes Maß an Datensicherheit (48 %). Ebenso unterscheidet sich der Cloud-Einsatz je nach Branche: Während vor allem der Handel (31 %) und der Dienstleistungssektor (30 %) auf die Cloud setzen, sind öffentlicheEinrichtungen zögerlicher: Die Hälfte bezieht keine IT-Sicherheitsdienste aus der Cloud und plant dies auch in Zukunft nicht. Als Hauptargumente führen sie an, die Hoheit über ihre IT-Sicherheit behalten zu wollen (80 %) oder kein Vertrauen in die Datensicherheit von Cloud Services zu haben (60 %).

Doch Cyberangriffe werden immer häufiger und raffinierter. Außerdem unterscheiden Kriminelle nicht zwischen Branchen und Unternehmensgrößen. Jeder ist ein mögliches Ziel. Daher sollten Unternehmen unabhängig ihrer Größe die Cyberattacken, die ihre Integrität, Stabilität und Produktivität nachhaltig beeinträchtigen können, keinesfalls unterschätzen. Ganzheitliche IT-Sicherheitskonzepte – egal ob On-Premise oder aus der Cloud – und Sicherheitstrainings für Mitarbeiter sind in der digitalen Ära ein Muss, um Unternehmenssysteme umfassend und zeitgemäß schützen zu können.

Die Eckdaten der Studie

Über 200 Unternehmen mit maximal 999 Mitarbeitern aus verschiedenen Branchen wurden für die Studie befragt: 33 % aus dem Dienstleistungssektor, 27 % aus der Industrie, 13 % aus dem Handel, 10 % aus dem öffentlichen sowie 8 % aus dem Finanz-Sektor. Am häufigsten wurden Unternehmen mit 50-249 Mitarbeitern befragt, gefolgt von Unternehmen mit 250-499 (24 %) und 10-49 Mitarbeitern (23 %). 15 % der Studienteilnehmer waren Großunternehmen mit 500-999 Arbeitnehmern. Gut die Hälfte machten IT-Leiter, CIOs wie auch IT-Mitarbeiter, -Administratoren und -Spezialisten aus. Die zweite Hälfte bestand aus weiteren C-Level-Positionen – darunter CISOs-, Compliance-Spezialisten sowie Sicherheits- und Datenschutzbeauftragte.

Direkt zur Studie bei DriveLock

Über DriveLock Das deutsche Unternehmen DriveLock SE wurde 1999 gegründet und ist inzwischen einer der international führenden Spezialisten für IT- und Datensicherheit mit Niederlassungen in Deutschland, Frankreich, Australien, Singapur, Middle East und USA. In Zeiten der digitalen Transformation hängt der Erfolg von Unternehmen maßgeblich davon ab, wie zuverlässig Menschen, Unternehmen und Dienste vor Cyberangriffen und vor dem Verlust wertvoller Daten geschützt sind. DriveLock hat es sich zum Ziel gesetzt, Unternehmensdaten, -geräte und -systeme zu schützen. Hierfür setzt das Unternehmen auf neueste Technologien, erfahrene Security-Experten und Lösungen nach dem Zero Trust Modell. Zero Trust bedeutet in heutigen Sicherheitsarchitekturen einen Paradigmenwechsel nach der Maxime „Never trust, always verify“. So können auch in modernen Geschäftsmodellen Daten zuverlässig geschützt werden.