In der heutigen Zeit sind Datensicherheit und die Sicherheit der digitalen Infrastruktur maßgebend für den Erfolg eines Unternehmens. Unternehmen erzeugen neue Daten in astronomischen Geschwindigkeiten. Daten sind längst zu einer digitalen Währung geworden – und ihr Wert steigt täglich. Immutable Storage sorgt für mehr Datensicherheit.

Damit ist der Schutz vor Sicherheitsbedrohungen und anderen Datenverlusten für die IT-Sicherheits- und Verwaltungsteams von größter Bedeutung. Datenbeständigkeit und -authentizität müssen gewährleistet sein, da sich Unternehmen mit branchenspezifischen und staatlichen Compliance-Vorgaben und anderen SLAs auseinandersetzen müssen. Aber auch der Datenschutz vor externen Angreifern und Malware spielt eine große Rolle.

Häufig werden jedoch der Schutz dieser Daten nur sehr einseitig und der gesamte Backup Pfad nur als Worst Case Scenario betrachtet.

Backups sind ein guter Anfang

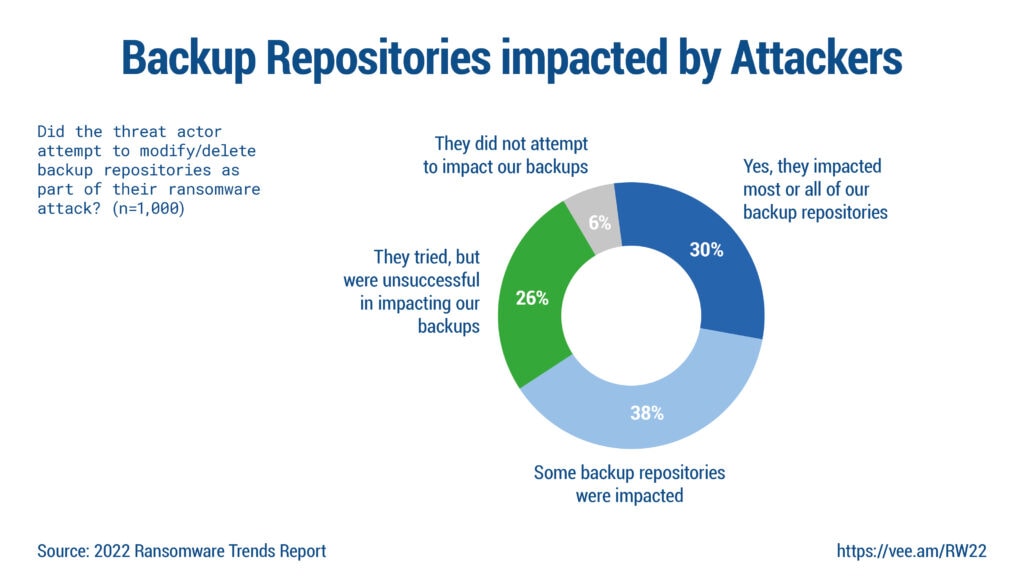

Nun ist es eine gängige Praxis, Sicherungskopien von Daten zu erstellen, um im Falle einer Datenbeschädigung oder eines Datenverlusts den letzten bekannten, sauberen Zustand wiederherstellen zu können. Aber was passiert, wenn dieses Backup selbst einer Sicherheitsverletzung zum Opfer fällt? Laut aktueller Veeam-Studie zielen über 90 % aller Angriffe zuerst auf die Backups. Fast drei Viertel sind dabei sogar erfolgreich.

🔎 Cybergangster zielen immer öfter auf die Backups von Unternehmen, damit sie nach einer Ransomware-Attacke keine Wiederherstellung machen können; Immutable Storage schützt die Backups (Bild: FAST-LTA).

Es gilt, wirksame Sicherheitsmechanismen einzurichten, um gespeicherte Daten (Primärdaten und Backups) vor unerwünschten und unvorhergesehenen Datenschutzverletzungen zu schützen – ganz egal ob von innen oder von außen. Und um nicht hohe Lösegeldforderungen begleichen zu müssen und auf die Entschlüsselung der Daten zu hoffen.

Daten dürfen nicht veränderbar sein

Die Antwort auf diese Herausforderung in Sachen Datensicherheit lautet Immutable Storage, also unveränderliche Speicherung.

Das Prinzip von Immutable Storage besteht darin, dass Daten von niemandem manipuliert oder gelöscht werden können, unabhängig von dessen Absicht. Sobald die Unveränderlichkeit für einen bestimmten Zeitraum festgelegt ist, bleiben die Daten in ihrer ursprünglichen und unveränderten Form, bis dieser Zeitraum abgelaufen ist. In dieser Zeit sind die Daten unveränderbar und nicht löschbar, so dass sowohl die Anforderungen an die Datenaufbewahrung als auch an die Datenintegrität erfüllt werden.

Wichtige Anwendungen und Vorteile von Immutable Storage

- Schutz vor Ransomware und anderen Cyber-Attacken: Die Unveränderbarkeit stellt sicher, dass Primärdaten und Backups nicht verschlüsselt oder verändert werden können, was sie für böswillige Akteure unangreifbar macht

- Verhinderung von böswilligen Insider-Bedrohungen, z. B. wenn ein verärgerter Mitarbeiter versucht, sichere Dateien zu löschen oder zu ändern

- Verhinderung des versehentlichen Löschens von Dateien und der Änderung von Inhalten durch Benutzer

- Schutz vor menschlichen Fehlern und Bugs, die zu Datenbeschädigung führen

- Einhaltung von Richtlinien, die vorschreiben, dass genaue Kopien von Daten für einen bestimmten Zeitraum aufbewahrt werden müssen (Video- und Audioüberwachungsmaterial, Backups, Protokolldateien, historische Analysedaten usw.)

- Aufrechterhaltung der Datenauthentizität für die Anforderungen bei Rechtsstreitigkeiten, wie z. B. rechtliche Aufbewahrungsfristen, Bereitstellung einer Beweiskette und Sicherung digitaler Beweise

- Schutz von Backups vor Änderungen der Aufbewahrungsrichtlinien und dem Löschen von Wiederherstellungspunkten

Wie Sie reagieren sollten?

Ein Konzept der Unveränderlichkeit von Daten kann auf verschiedene Speichermedien und mittels unterschiedlicher Technologien umgesetzt werden. Welche das sind, und wie Sie Ihren Anforderungen gerecht werden können, erfahren Sie in unserem exklusiven White Paper „Immutable Storage“.

Zum White Paper bei FAST-LTA.de

Über FAST LTA GmbH FAST LTA ist der Spezialist für sichere Sekundär- und Langzeit-Speichersysteme. Die Kombination aus langlebiger und wartungsarmer Hardware, integrierter Software zur Datensicherung und Vor-Ort-Wartungsverträgen mit bis zu 10 Jahren Laufzeit sorgen für langfristig kostengünstige Speicherung von Daten aus Archiv- und Backup-Anwendungen. Eigene Entwicklungen wie lokales Erasure Coding, Versiegelung mittels Hardware-WORM und effizientes Energie-Management helfen mittelständischen Kunden, sich vor Datenverlust durch Ransomware-Angriffe und Fehlkonfiguration zu schützen und regulatorische und rechtliche Auflagen (DSGVO) zu erfüllen. Die Lösungen des Münchner Anbieters haben sich in tausenden Installationen in Healthcare, öffentlicher Verwaltung, Film/TV/Video und Industrie bewährt.