Relativ leicht können Angreifer grundlegende Sicherheitseinstellungen leicht ausnutzen, das zeigt der Global Threat Report 2024 von Elastic. Standardisierte offensive Sicherheitstools und unzureichend konfigurierte Cloud-Umgebungen schaffen viele Schwachstellen.

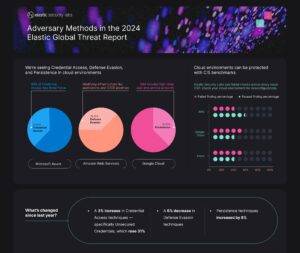

Der neue Global Threat Report 2024 von Elastic zeigt vor allem drei Ursachen für den Erfolg von Angreifern auf: offensive Sicherheitstools (OSTs) – Testtools, die zur proaktiven Identifizierung von Sicherheitslücken entwickelt wurden -, falsch konfigurierte Cloud-Umgebungen sowie eine zunehmende Fokussierung auf den Zugang zu Anmeldeinformationen. Für den jährlichen Bericht wertete Elastic Security Labs mehr als eine Milliarde Datenpunkte aus.

Auswertung von einer Milliarde Datenpunkten

🔎 Der Global Threat Report 2024 von Elastic zeigt, warum Angreifer oft Erfolg haben (Bild: Elastic).

„Die Erkenntnisse aus dem Elastic Global Threat Report 2024 bestätigen das Verhalten, das wir immer wieder beobachten: Die Technologien der Verteidiger funktionieren. Unsere Untersuchung zeigt einen Rückgang der Defense Evasion um sechs Prozent im Vergleich zum Vorjahr“, sagt Thorben Jändling, Principal Solutions Architect in der Global Security Specialist Group bei Elastic. „Angreifer konzentrieren sich verstärkt darauf, Sicherheitstools zu missbrauchen und legitime Anmeldeinformationen zu sammeln, um ihre Ziele zu erreichen. Das unterstreicht, wie wichtig es für Unternehmen ist, gut abgestimmte Sicherheitsfunktionen und -richtlinien zu haben.“

Die wichtigsten Erkenntnisse aus dem Report

Angreifer nutzen Standard-Tools von Sicherheitsexperten

- Offensive Sicherheitstools (OSTs), einschließlich Cobalt Strike und Metasploit, machten etwa 54 Prozent der beobachteten Malware-Warnungen aus

- Cobalt Strike war für 27 Prozent der Malware-Angriffe verantwortlich

Angreifer haben Erfolg, weil Unternehmen Cloud-Umgebungen mangelhaft konfigurieren

- Fast 47 Prozent der Microsoft Azure-Fehler waren mit Fehlkonfigurationen von Speicherkonten verbunden

- Fast 44 Prozent der Google-Cloud-Benutzer scheiterten an Prüfungen, die von BigQuery ausgingen – insbesondere an einer fehlenden, vom Kunden verwalteten Verschlüsselung

- 30 Prozent der Ausfälle bei Amazon Web Services (AWS) waren auf S3-Prüfungen zurückzuführen – insbesondere auf eine fehlende Multifaktor-Authentifizierung (MFA), die von Sicherheitsteams implementiert wurde

Statt auf Defense Evasion setzen Angreifer zunehmend auf andere Ansätze – zum Beispiel darauf, legitime Anmeldedaten zu erhalten, um unerkannt zu bleiben

- Credential Access machte ca. 23 Prozent aller Cloud-Verhaltensweisen aus, hauptsächlich in Microsoft Azure-Umgebungen

- Brute-Force-Techniken nahmen um zwölf Prozent zu und machten in Microsoft Azure fast 35 Prozent aller Techniken aus.

- Während Endpoint-Verhalten etwa drei Prozent aller Verhaltensweisen in Linux ausmachten, waren 89 Prozent davon Brute-Force-Angriffe.

- Die Zahl der Defense Evasion Verhaltensmuster ist im letzten Jahr um sechs Prozent zurückgegangen.

„Als globale Plattform, die von mehr als 200 Millionen Menschen genutzt wird, sind wir bestrebt, die vertrauenswürdigste visuelle Kommunikationsplattform für unsere weltweite Community aufzubauen. Der Elastic Global Threat Report ist ein großartiges Instrument, das sicherstellt, dass sich unsere Bedrohungserkennung auf reale Aktivitäten von Angreifern konzentriert“, sagt Raymond Schippers, Director of Security Engineering for Detection and Response bei Canva.

Entscheidend ist, die wichtigsten Angreifertechniken in der Cloud zu verstehen. Im Gegensatz zu den Berichten anderer Anbieter, die lediglich Namen nennen, geben uns die Diamantmodelle von Elastic einen schnellen, detaillierten Einblick in die Bewegungen der Angreifer und helfen uns, dem Spiel immer einen Schritt voraus zu sein“.

Hintergrund zum Report

Der Elastic Global Threat Report 2024 fasst Beobachtungen zusammen, die auf unterschiedliche Kategorien heruntergebrochen sind. Analysiert mit der Elastic Search AI Plattform, werden Elastic Telemetriedaten, öffentliche Daten und Daten von Drittanbietern freiwillig an Elastic Security Labs übermittelt, um Bedrohungen aufzudecken. Diese Beobachtungen werden aus mehr als einer Milliarde Datenpunkten der letzten zwölf Monate zusammengestellt. Alle Informationen wurden gegebenenfalls bereinigt, um die Identitäten der Beteiligten zu schützen.

Mehr bei Elastic.co

Über Elastic Elastic ist eine führende Plattform für Suche-basierte Lösungen. Elastic weiß, dass es nicht nur um die Daten, sondern auch um die Antworten geht. Mit der Elasticsearch-Plattform kann jede und jeder die Antworten finden, die sie oder er benötigt – in Echtzeit und unter Nutzung des gesamten Datenbestands, so groß dieser auch sein mag. Elastic liefert komplette, cloudbasierte und KI-gestützte Lösungen für Enterprise Security, Observability und Suche auf der Basis der Elasticsearch-Plattform, einer Entwicklungsplattform, die bereits von Tausenden von Unternehmen genutzt wird, darunter mehr als 50 % der „Fortune 500“-Unternehmen.