Die steigende Nutzung von Cloud-Plattformen wie Microsoft 365 ermöglicht es Mitarbeitenden, selbständig Dateien mit Kollegen, Partnern und Kunden zu teilen. Dadurch ergeben sich Risiken für die Datensicherheit in Unternehmen. Ein Kommentar der Cybersecurity-Experten von tenfold Access Management.

Der Siegeszug der Cloud zeichnet sich seit langem ab, hat sich aber insbesondere durch die außergewöhnlichen Umstände der vergangenen Jahre enorm beschleunigt. Um persönliche Meetings und den Austausch im Büro zu ersetzen, greifen Firmen immer stärker auf Cloud-Dienste wie Microsoft 365 zurück. So können Mitarbeiter unabhängig von ihrem Aufenthaltsort Dateien teilen, gemeinsam an Dokumenten arbeiten oder an Videobesprechungen teilnehmen.

Gefahr durch freie Datenverteilung

Was für die interne wie externe Kommunikation einen Segen darstellt, kann jedoch auch zur Gefahr werden. Für Betriebe bringt der freie und flexible Austausch über Teams, SharePoint, OneDrive & Co. auch Kontrollverlust mit sich: Durch die Ermächtigung der eigenen User wird es für IT-Verantwortliche immer schwieriger, Datei-Freigaben und den Informationsfluss im Unternehmen nachzuvollziehen.

Das gilt insbesondere, da MS365 nur wenige Optionen zur Kontrolle von geteilten Dokumenten bereitstellt. In diesem Beitrag gehen wir daher der Frage nach, was Firmen tun können, um das File-Sharing in der Microsoft Cloud so sicher wie möglich zu gestalten.

File-Sharing Einstellungen in MS365

Die Sicherheitseinstellungen, die Microsoft für das File-Sharing in der Cloud bereitstellt, befassen sich in erster Linie mit externen Freigaben. Verantwortliche können über vier Stufen festlegen, ob Endanwender Dateien beliebig, nur mit (bekannten) Gästen oder nur innerhalb des Unternehmens teilen dürfen. Dieses Setting lässt sich auf Ebene der gesamten Organisation sowie für einzelne SharePoint- und Teams-Gruppen festlegen.

Gemeinsam mit Optionen wie dem Sperren von Freigaben an bestimmte Domains oder der Limitierung auf bestimmte Usergruppen lässt sich mit begrenzten Mitteln eine Art Rahmen für das Teilen von Daten etablieren. Ob eine Freigabe die hier definierten Regeln erfüllt, sagt jedoch noch nichts darüber aus, ob sie tatsächlich notwendig und angemessen ist. Interne Freigaben, für die es fast keine Sicherheitsoptionen in MS365 gibt, können etwa ebenso zum Problem werden, wenn sensible Informationen aus einer kleinen Arbeitsgruppe in andere Abteilungen abfließen.

Die wichtigste Aufgabe, um Microsoft 365 aktiv zu verwenden ohne die Datensicherheit im Unternehmen zu gefährden, ist es, den Überblick über geteilte Dokumente zu behalten. Wer teilt welche Inhalte mit wem, warum und wie lange? Gerade in diesem Bereich stellt die Plattform allerdings keine geeigneten Werkzeuge zur Verfügung. Wer freigegebene Dateien im Blick behalten möchte, geht entweder jedes Team und jeden User einzeln durch oder greift zu einer externen Lösung.

Security für Cloud-Konten

Das Teilen von Daten kann nur dann sicher erfolgen, wenn am anderen Ende auch garantiert die Person sitzt, für die das Dokument bestimmt ist. Für ein sicheres File-Sharing in Microsoft 365 ist es daher entscheidend, Benutzerkonten so gut wie möglich gegen eine Übernahme durch Hacker und Cyberkriminelle abzusichern.

In diesem Bereich stellt die Cloud-Plattform weit mehr Optionen zur Verfügung: Für Unternehmen ist der Einsatz von Multi-Faktor-Authentifizierung heutzutage Pflicht, darüber hinaus bietet MS365 auch Sicherheitsmaßnahmen wie Session-Timeouts für inaktive User, Filter für verdächtige Emails und Anhänge, sowie Regeln dafür, wann, wie und wo eine Anmeldung erfolgen darf. Diese Einstellungen helfen Betrieben, das Risiko für missbräuchliche Anmeldungen soweit wie möglich zu reduzieren.

IT-Betrieb absichern

Für einen sicheren IT-Betrieb ist es dennoch empfehlenswert, vom schlimmsten Fall auszugehen und jedes Konto schon von vornherein mit so wenig Zugriff wie möglich auszustatten. Sollte es doch jemandem gelingen, sich unerlaubterweise Zugang zu einem Benutzerkonto zu verschaffen, fällt der Schaden dadurch so gering wie möglich aus. Die Einschränkung und laufende Kontrolle aller Zugänge bildet nicht ohne Grund einen wesentlichen Teil moderner Sicherheitskonzepte wie Zero Trust.

Gerade beim externen Teilen von Daten ist Vorsicht das Maß aller Dinge, da sich das Sicherheitsniveau auf der Gegenseite nicht überprüfen oder anpassen lässt. Für den sicheren Zugriff auf Firmendaten sollte der Kreis an Empfängern daher möglichst stark eingeschränkt werden. Hat eine Datei-Freigabe ihren Zweck erfüllt, muss diese umgehend wieder entfernt werden.

File Sharing Risiken minimieren

Unternehmen, die Microsoft 365 aktiv für das Teilen von Daten nutzen, tun gut daran, die Sicherheitseinstellungen der Plattform an ihre Bedürfnisse anzupassen, um geeignete Rahmenbedingungen für interne und externe Freigaben zu schaffen. Für ein sicheres File-Sharing in MS365 braucht es jedoch mehr als ein Häkchen hinter dem richtigen Menüpunkt. Es geht darum, grundlegende Fragen zu beantworten: Welche Dateien werden in meinem Unternehmen geteilt? Welche User brauchen Zugriff auf welche Daten? Und wie lange sollte eine Freigabe aufrecht bleiben?

Ob es notwendig ist, ein Dokument zu teilen, oder der Zugang wieder entfernt werden kann, lässt sich nur anhand des jeweils individuellen Kontexts beurteilen. Um hier informierte Entscheidungen treffen zu können, muss eine Organisation jedoch erst einmal wissen, welche Dokumente in welchen Teams und mit wem geteilt werden. Leider zählt Transparenz zu den größten Schwachstellen und Verwaltungshürden der Microsoft Cloud: Mit den Standardwerkzeugen der Plattform lässt sich nicht effektiv nachvollziehen, welche Daten die eigenen User mit anderen Personen teilen.

Security-Tools für MS365 File-Sharing

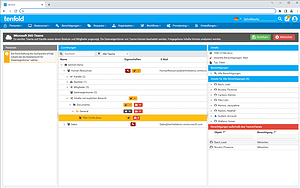

Um den notwendigen Überblick über das MS365 File-Sharing zu gewinnen, braucht es externe Lösungen wie tenfold, die Freigaben übersichtlich zusammenfassen und automatisch auf Problemstellungen hinweisen. Damit ist es für Admins ein Leichtes, nachzuvollziehen, welche User aus welchem Grund auf welche Daten zugreifen können und die entsprechenden Zugänge zeitnah wieder zu schließen. Durch temporäre Zugriffsrechte und die laufende Kontrolle von Berechtigungen lässt sich dieser Prozess sogar automatisieren, was Fehlern und Sicherheitslücken im Microsoft 365 File-Sharing optimal vorbeugt.

Mehr bei tenfold.com

Über tenfold

Die tenfold Software GmbH mit Sitz in Wien hilft Unternehmen täglich dabei, die wachsenden Anforderungen im Berechtigungsmanagement souverän zu meistern. Mit unserer innovativen Softwarelösung „tenfold“ ist es uns gelungen, den Umgang mit IT-Benutzern und IT-Berechtigungen zu revolutionieren: Nie zuvor war es so einfach, alle wichtigen Prozesse im Lebenszyklus von IT-Anwendern automatisch zu steuern und gleichzeitig jederzeit zu wissen, wer unternehmensweit aktuell über welche Berechtigungen verfügt.