Erhöhte Sicherheitsanforderungen in industriellen Betrieben im Rahmen des Datenverkehrs sind daher zwingend vonnöten, um Cyberangriffe von außen abzuwehren und damit die Produktion aufrecht zu erhalten. Sichere Authentifizierung und benutzerfreundlich für jede Zugriffskontrolle, präsentiert ProSoft den GateKeeper, ein intelligentes und drahtloses Login-Management mittels Annäherungs-Authentifizierung.

Die „Fabrik der Zukunft“ steht einerseits für effektive Just-in-Time-Produktion sowie intelligente und selbststeuernde Systeme. Andererseits steht sie auch für erhöhtes Datenaufkommen sowie Kommunikation zwischen Menschen und Maschinen sowie Maschinen untereinander. Erhöhte Sicherheitsanforderungen in industriellen Betrieben im Rahmen des Datenverkehrs sind daher zwingend vonnöten, um Cyberangriffe von außen abzuwehren und damit die Produktion aufrecht zu erhalten. Diese erhöhten Sicherheitsmaßnahmen müssen auch zwingend bei jedem Mitarbeiter der Fabrik selbst angewendet werden. Das Stichwort lautet daher für alle Benutzer der produktionsinternen Systeme: Sichere Authentifizierung für jede Zugriffskontrolle. Um diese gleichzeitig zeiteffektiv und benutzerfreundlich zu gestalten, präsentiert ProSoft den GateKeeper, ein intelligentes und drahtloses Login-Management mittels Annäherungs-Authentifizierung.

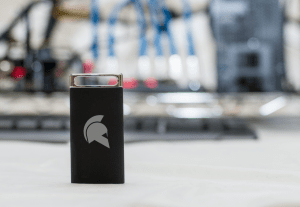

Für die Industrie: Bluetooth-Halberd-Token

„Der GateKeeper erweitert und verbessert sowohl die statische Authentifizierung, welche lediglich durch Eingabe von Namen und Passwort vollzogen wird als auch die Mehrfaktor-Authentifizierung, die durch nur einmal gültige Passcodes gesichert ist“, so Robert Korherr, Geschäftsführer der ProSoft GmbH.

Mehr Sicherheit durch Halberd-Token gegenüber komplexen Passwörtern

Im Rahmen der GateKeeper-Lösung erhält jeder User einen Bluetooth-Halberd-Token (Halberd, zu deutsch: Hellebarde) als drahtlosen Schlüssel. Dieser erste Schritt in Sachen sichere Authentifizierung hat folgenden Vorteil: Schwache, gestohlene oder kompromittierte Anmeldedaten sind eines der größten IT-Sicherheitsrisiken. Und selbst komplexe Passwörter sind oft gegen modernen Cyberattacken machtlos. Hardware-Token hingegen sind aufgrund ihrer Zero-Touch-Eigenschaft gegen solche Angriffe von außen immun und stellen damit einen wichtigen Bestandteil einer sicheren Authentifizierung dar.

Im Rahmen der GateKeeper-Lösung erhält jeder User einen Bluetooth-Halberd-Token (Halberd, zu deutsch: Hellebarde) als drahtlosen Schlüssel. Dieser erste Schritt in Sachen sichere Authentifizierung hat folgenden Vorteil: Schwache, gestohlene oder kompromittierte Anmeldedaten sind eines der größten IT-Sicherheitsrisiken. Und selbst komplexe Passwörter sind oft gegen modernen Cyberattacken machtlos. Hardware-Token hingegen sind aufgrund ihrer Zero-Touch-Eigenschaft gegen solche Angriffe von außen immun und stellen damit einen wichtigen Bestandteil einer sicheren Authentifizierung dar.

In der industriellen Produktion sind gemäß der individuellen Sicherheitsanforderungen zwei Szenarien möglich: In der Standard-Anwendung nähert sich der Anlagenführer seiner Maschine mit seinem Token. Dieser wird durch die am Terminal installierten USB-Näherungssensoren (Bluetooth-Empfänger) erkannt und automatisch angemeldet. Verlässt er den Ort wieder wird das Bedienterminal automatisch gesperrt.

Sollten höhere Sicherheitsanforderungen gelten, ist zusätzlich zur Annäherung auch eine PIN-Eingabe oder die Bestätigung biometrischer Merkmale über einen Fingerabdrucksensor möglich – die sogenannte Zwei-Faktor-Authentifizierung.

Mehr bei ProSoft.com

Über ProSoft ProSoft wurde 1989 als Anbieter von komplexen Softwarelösungen im Großcomputer-Umfeld gegründet. Seit 1994 fokussiert sich das Unternehmen auf Netzwerk-Management- und IT-Sicherheitslösungen für moderne, heterogene Microsoft-Windows-Infrastrukturen, inklusive Mac-OS, Linux sowie mobile Umgebungen und Endgeräte. Die Experten führen effiziente Soft- und Hardware für Konzerne und mittelständische Unternehmen und haben sich als Spezialisten für IT-Security etabliert. Darüber hinaus unterstützt ProSoft als Value-Added-Distributor (VAD) Hersteller beim „Go-to-Market“ und der Markteinführung neuer Lösungen im deutschsprachigen Teil Europas.