Studie von Trend Micro: Florierender Markt für Access-as-a-Service-Cyberkriminalität befördert Ransomware-Angriffe. Deutschland zählt zu den am stärksten betroffenen Ländern.

Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, veröffentlicht eine neue Studie, welche die undurchsichtige Lieferkette der Cyberkriminalität beleuchtet, die für die derzeitige Zunahme von Ransomware-Angriffen maßgeblich ist. Die Nachfrage wuchs über die letzten zwei Jahre stark an, sodass viele cyberkriminelle Märkte inzwischen ihre eigene „Access-as-a-Service“-Sparte aufweisen.

Viele neue cyberkriminelle Märkte mit „Access-as-a-Service

Die Studie basiert auf der Analyse von mehr als 900 Access-Broker-Listings von Januar bis einschließlich August 2021 in verschiedenen englisch- und russischsprachigen Cybercrime-Foren.

Dabei ist weltweit mit 36 Prozent der Inserate das Bildungswesen die am meisten betroffene Branche. Es verzeichnet damit mehr als die dreifache Zahl von Angeboten wie die zweit- und dritthäufigsten Zielbranchen: Auf die Produktion und den Dienstleistungssektor entfallen jeweils 11 Prozent. Zu den am stärksten betroffenen Ländern zählen die Vereinigten Staaten, Spanien, Deutschland, Frankreich und Großbritannien. In Deutschland ist die Fertigungsbranche mit 28 Prozent der Angebote am meisten betroffen, knapp gefolgt vom Bildungswesen mit 26 Prozent.

Incident-Response-Teams müssen Angriffsketten untersuchen

„Die Aufmerksamkeit der Medien und Unternehmen richtet sich bisher vor allem auf den Ransomware-Payload, sprich die Übertragung und Verschlüsselung der eigentlichen Nutzerdaten, obwohl das Hauptaugenmerk zuerst auf der Eindämmung der Aktivitäten von Initial-Access-Brokern (IAB) liegen sollte“, betont Richard Werner, Business Consultant bei Trend Micro. „Incident-Response-Teams müssen oft zwei oder mehr sich überschneidende Angriffsketten untersuchen, um die Ursache eines Ransomware-Angriffs zu identifizieren. Das erschwert häufig den gesamten Incident-Response-Prozess. Gelingt es die Aktivitäten von Access Brokern zu überwachen, welche Unternehmensnetzwerkzugänge stehlen und verkaufen, kann den Ransomware-Akteuren den Nährboden entzogen werden. Hierfür müssen alle an der IT-Security beteiligten zusammenarbeiten, denn viele, auch große Unternehmen sind nicht in der Lage, dies aus eigener Kraft zu tun.“

Der Bericht zeigt drei Hauptarten von Access Brokern

- Opportunistische Verkäufer, welche sich auf den schnellen Profit konzentrieren und noch in anderen Bereichen der Cyberkriminalität aktiv sind.

- Dedizierte Broker sind fortgeschrittene und versierte Hacker, die Zugang zu einer Vielzahl an Unternehmen anbieten. Ihre Dienste werden häufig von kleineren Ransomware-Akteuren und -Gruppen in Anspruch genommen.

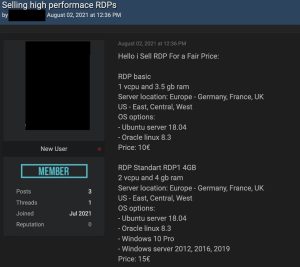

- Online-Shops, die Remote-Desktop-Protocol (RDP)- und Virtual-Private-Network (VPN)-Zugangsdaten anbieten. Diese spezialisierten Shops gewährleisten nur den Zugang zu einem einzelnen Rechner, nicht aber zu einem umfassenden Netzwerk oder ganzen Unternehmen. Jedoch eröffnen sie dadurch weniger erfahrenen Cyberkriminellen eine einfache und automatisierte Möglichkeit, um sich Zutritt zu verschaffen. Diese können dabei sogar gezielt nach Standort, Internet Service Provider (ISP), Betriebssystem, Portnummer, Administratorenrechten oder Unternehmensnamen suchen.

Die meisten Access-Broker-Angebote beinhalten einen einfachen Datensatz an Zugangsinformationen, welche aus verschiedenen Quellen stammen können. Häufige Ursprünge der Daten sind vorangegangene Sicherheitsvorfälle und entschlüsselte Passwort-Hashes, kompromittierte Bot-Computer, ausgenutzte Schwachstellen in VPN-Gateways oder Webservern sowie einzelne opportunistische Angriffe.

Günstige Preise für gestohlene RDP-Zugänge

Die Preise variieren abhängig von der Art des Zugangs (einzelner Rechner oder ein gesamtes Netzwerk oder Unternehmen), des Jahresumsatzes des Unternehmens sowie dem Umfang der vom Käufer zu erbringenden Zusatzarbeit. Während ein RDP-Zugang bereits für zehn Dollar erworben werden kann, liegt der Preis für Administratoren-Zugangsdaten zu einem Unternehmen bei durchschnittlich 8.500 Dollar. Bei besonders attraktiven Opfern können die Preise bis zu 100.000 Dollar betragen.

Zur Abwehr empfiehlt Trend Micro folgende Security-Strategien:

- Überwachen Sie öffentlich bekannte Sicherheitsvorfälle.

- Setzen Sie alle Benutzerpasswörter zurück, wenn der Verdacht besteht, dass Unternehmenszugangsdaten gefährdet sein könnten.

- Nutzen Sie Multi-Faktor-Authentifizierung (MFA).

- Halten Sie nach Anomalien im Nutzerverhalten Ausschau.

- Achten Sie auf Ihre Demilitarisierte Zone (DMZ) und berücksichtigen Sie, dass internetgestützte Dienste wie VPN, Webmail und Webserver ständigen Angriffen ausgesetzt sind.

- Implementieren Sie eine Netzwerk- sowie Mikrosegmentierung.

- Setzen Sie bewährte Passwortrichtlinien um.

- Verfahren Sie nach dem Zero-Trust-Prinzip.

Weitere Informationen: Der vollständigen Bericht „Investigating the Emerging Access-as-a-Service Market“ findet sich in englischer Sprache unter auf der Website von Trend Micro.

Mehr bei TrendMicro.com

Über Trend Micro Als einer der weltweit führenden Anbieter von IT-Sicherheit hilft Trend Micro dabei, eine sichere Welt für den digitalen Datenaustausch zu schaffen. Mit über 30 Jahren Sicherheitsexpertise, globaler Bedrohungsforschung und beständigen Innovationen bietet Trend Micro Schutz für Unternehmen, Behörden und Privatanwender. Dank unserer XGen™ Sicherheitsstrategie profitieren unsere Lösungen von einer generationsübergreifenden Kombination von Abwehrtechniken, die für führende Umgebungen optimiert ist. Vernetzte Bedrohungsinformationen ermöglichen dabei besseren und schnelleren Schutz. Unsere vernetzten Lösungen sind für Cloud-Workloads, Endpunkte, E-Mail, das IIoT und Netzwerke optimiert und bieten zentrale Sichtbarkeit über das gesamte Unternehmen, um Bedrohung schneller erkennen und darauf reagieren zu können..