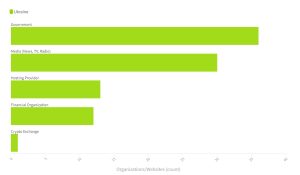

Seit Mitte Februar 2022 hat NETSCOUT die Bedrohungslandschaft in Russland und der Ukraine beobachtet. Die Analyse ergab, dass die DDoS-Angriffe gegen die Ukraine im Februar 2022 im Vergleich zum selben Zeitraum im Jahr 2021 um 134 Prozent gestiegen sind.

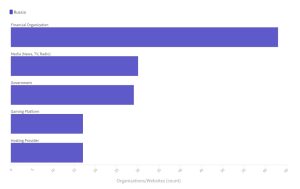

Auf der anderen Seite sind DDoS-Angriffe gegen Russland seit Beginn des Konflikts im Vergleich zum Vormonat um rund 236 Prozent gestiegen. Während die Häufigkeit und das Volumen von DDoS-Angriffen gegen Russland und die Ukraine deutlich zugenommen haben, gingen die Angriffe gegen die EMEA-Region insgesamt im Vergleich zum gleichen Zeitraum 2021 um 32 Prozent zurück.

DDoS als primäre Cyberattacke

Der Cyberkrieg Russland gegen Ukraine weist zwar viele Ähnlichkeiten in Bezug auf die Auswahl der DDoS-Vektoren und die Zielkriterien auf, doch die Angriffsvolumina unterscheiden sich erheblich. Bislang wurde der Angriff mit der höchsten Bandbreite (bps), den NETSCOUT gegen russische Objekte beobachtet haben, mit ~454 Gbps gemessen. Der Angriff mit dem höchsten Durchsatz (pps) wurde im selben Zeitraum mit ~173 mpps gemessen. Auch wenn diese Werte nicht an die größten DDoS-Angriffe heranreichen, die weltweit beobachtet wurden, haben Angriffe dieser Größenordnung das Potenzial, nicht nur den Internetbetrieb der Zielpersonen ernsthaft zu stören, sondern können auch erhebliche Auswirkungen auf unbeteiligte Organisationen und den Internetverkehr haben.

DDoS-as-a-Service ganz vorne

Die überwiegende Mehrheit der Angriffe scheint von öffentlich zugänglichen DDoS-For-Hire-Diensten, auch bekannt als Booter-/Stresser-Dienste, ausgegangen zu sein. Einige der größeren Angriffe, die NETSCOUT gegen Russland beobachtet haben, sind jedoch für viele dieser Untergrunddienste untypisch, was möglicherweise auf die Verwendung spezieller Angriffskonstruktionen hinweist.

Auch wurden Angriffe identifiziert, die auch privat kontrollierte Botnetze von PCs und IoT-Geräten zu nutzen schienen. Alle beobachteten, von Botnetzen ausgehenden Angriffe nutzten bekannte DDoS-Angriffsvektoren und wurden DDoS-Bot-Gruppen wie Mirai, XOR.DDoS, Meris und Dvinis zugeordnet.

Bislang wurden bei DDoS-Angriffen gegen Russland bekannte und routinemäßig eingesetzte Methoden wie DNS- und SNMP-Reflection/Amplification, SYN-, RST- und ACK-Flooding sowie UDP-Flooding mit kleinen Paketen beobachtet. Gegen russische Ziele wurde auch DNS-Query-Flooding beobachtet, was möglicherweise auf die Beteiligung anspruchsvollerer Angreifer hinweist

Mehr bei netscout.com

Über NETSCOUT NETSCOUT SYSTEMS, INC. hilft bei der Absicherung digitaler Geschäftsdienste gegen Sicherheits-, Verfügbarkeits- und Leistungsunterbrechungen. Unsere Markt- und Technologieführung beruht auf der Kombination unserer patentierten Smart-Data-Technologie mit intelligenter Analytik. Wir bieten einen umfassenden Einblick in Echtzeit, den Kunden benötigen, um ihre digitale Transformation zu beschleunigen und abzusichern. Unsere fortschrittliche Omnis® Cybersecurity-Plattform zur Erkennung und Abwehr von Bedrohungen bietet umfassende Netzwerktransparenz, Bedrohungserkennung, kontextbezogene Untersuchungen und automatische Abwehrmaßnahmen am Netzwerkrand.