Das BSI – Bundesamts für Sicherheit in der Informationstechnik – hat in der Vergangenheit mehrfach zu Schwachstellen in Exchange gewarnt und empfohlen, die zur Verfügung gestellten Sicherheitsupdates zeitnah einzuspielen. Aber dennoch sind alte Systeme nicht gepatcht und eine neue Schwachstelle bereits veröffentlicht.

Aktuell werden in Deutschland rund 45.000 Microsoft-Exchange-Server mit offen aus dem Internet erreichbarem Outlook Web Access (OWA) betrieben. Nach Erkenntnissen des BSI laufen davon ca. 12% noch mit Exchange 2010 oder 2013. Für diese Versionen werden bereits seit Oktober 2020 bzw. April 2023 keine Sicherheitsupdates mehr zur Verfügung gestellt.

BSI warnt erneut vor Exchange Schwachstelle

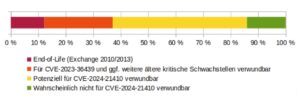

🔎 Laut BSI ist das der Status der Exchange-Server in Deutschland bzgl. ihrer Verwundbarkeit (Bild: BSI).

Von den Servern mit den aktuellen Versionen Exchange 2016 oder 2019 sind heute ca. 28% auf einem mindestens vier Monate alten Patch-Stand und dadurch für eine oder mehrere kritische Schwachstellen verwundbar, welche einem entfernten Angreifenden die Ausführung beliebigen Programmcodes auf dem Opfersystem ermöglichen (Remote Code Execution, RCE). Dies entspricht rund 25% aller Exchange-Server in Deutschland.

Am 13.02.2024 wurde eine weitere kritische Schwachstelle in Exchange bekannt (CVE-2024-21410). Diese wird jedoch nicht durch einen Patch geschlossen. Stattdessen kann die Ausnutzung der Schwachstelle unter anderem durch Aktivierung der “Extended Protection for Authentication” (EPA) verhindert werden. Die Anfälligkeit eines Servers für diese Schwachstelle hängt jedoch von verschiedenen Faktoren ab, die von außen nicht eindeutig bewertet werden können. Das Cumulative Update 14 für Exchange 2019 aktiviert die Extended Protection standardmäßig. Dieses Update ist auf ca. 15% der Exchange-Server in Deutschland installiert.

Mit den am 12.03.2024 veröffentlichten Sicherheitsupdates wurde eine weitere RCE-Schwachstelle (CVE-2024-26198) behoben. Eine abschließende Bewertung des von dieser Schwachstelle ausgehenden Risikos steht noch aus, daher wird diese hier noch nicht berücksichtigt.

Viele Exchange-Server sind schlecht geschützt

Rund 12% der Microsoft-Exchange-Server in Deutschland laufen mit den schon seit geraumer Zeit nicht mehr unterstützten Versionen 2010 oder 2013 und weisen daher mehrere kritische Sicherheitslücken auf. Der weitere Betrieb dieser Exchange-Server am Internet ist daher als hochriskant anzusehen. Weitere 25% der Exchange-Server laufen zwar mit den aktuellen Versionen 2016 oder 2019, sind aber auf einem veralteten Patch-Stand, sodass sie ebenfalls eine oder mehrere kritische Sicherheitslücken aufweisen. Für 48% der Exchange-Server kann keine eindeutige Aussage hinsichtlich der Verwundbarkeit für die kritische Schwachstelle CVE-2024-21410 getroffen werden. Diese Systeme sind noch verwundbar, sofern die Betreiber nicht die seit August 2022 zur Verfügung stehende Extended Protection aktiviert oder andere Schutzmaßnahmen getroffen haben.

15% der Server laufen mit der neuesten Version Exchange 2019 CU14, mit der die Extended Protection standardmäßig aktiviert ist. Diese Server sind daher mit hoher Wahrscheinlichkeit nicht für die Schwachstelle CVE-2024-21410 verwundbar.

Mehr bei BSI.Bund.de

Über das Bundesamt für Sicherheit in der Informationstechnik (BSI) Das Bundesamt für Sicherheit in der Informationstechnik (BSI) ist die Cyber-Sicherheitsbehörde des Bundes und Gestalter einer sicheren Digitalisierung in Deutschland. Das Leitbild: Das BSI als die Cyber-Sicherheitsbehörde des Bundes gestaltet Informationssicherheit in der Digitalisierung durch Prävention, Detektion und Reaktion für Staat, Wirtschaft und Gesellschaft.