Bitdefender Labs decken militärische Cyber-Spionage auf: Die Naikon-Hackergruppe nutzt Side-Loading-Techniken und leistungsstarke Backdoors für Spionage und Datenexfiltration.

Während einer Analyse des Missbrauchs anfälliger legitimer Software haben die Bitdefender Labs eine lange laufende Cyber-Spionage der bekannten APT-Gruppe Naikon aufgedeckt. Naikon ist seit mehr als einem Jahrzehnt aktiv. Die chinesischsprachige Gruppe konzentriert sich auf hochrangige Ziele wie Regierungsbehörden und militärische Organisationen. Die gesammelten Beweise legen nahe, dass das Ziel der Kampagne Spionage und Datenexfiltration waren. Solche Attacken, die dem Vorbild in einer der Cyber-gefährlichsten Regionen zurzeit – Südostasien – folgen, sind auch in Europa denkbar.

Militärische Organisationen in Südostasien im Visier

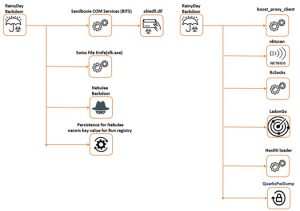

Die Experten der Bitdefender Labs konnten feststellen, dass die Opfer dieser Operation militärische Organisationen in Südostasien sind. Aktiv war die Kampagne zwischen Juni 2019 und März 2021. Zu Beginn der Operation verwendeten die Angreifer den Aria-Body-Loader und eine neue Backdoor namens „Nebulae“ als erste Stufe des Angriffs. Ab September 2020 nahm die Gruppe die Backdoor RainyDay in ihr Toolkit auf.

Sideloading-Techniken kommen zum Einsatz

DLL-Hijacking und andere Sideloading-Techniken gibt es schon sehr lange. Sie kommen häufig vor und lassen sich in der Theorie gut abwehren. Aber was auf dem Papier einfach aussieht, wird in der immer komplexeren Software-Welt schnell ein Problem. Deshalb setzen Hacker Sideloading zur Kompromittierung ein – sowohl für private als auch staatliche Auftraggeber. Im Rahmen dieser Angriffswelle missbrauchte die Naikon-Gruppe auch zahlreiche legitime Anwendungen.

Neue Backdoor / Kill-Chain rekonstruiert

Die Bitdefender Labs entdeckten zudem eine neue Backdoor, der sie den Namen „Nebulae“ gegeben haben. Nebulae dient den Eindringlingen als Backup, sobald die Abwehr die primäre Backdoor entfernt hat. Die Experten von Bitdefender konnten die komplette Kill-Chain der dieser Kampagne der Naikon-Gruppe rekonstruieren und alle verwendeten Tools auflisten. Alle Details zu der Attacke stellt Bitdefender in einem englischsprachigem PDF-Bericht vor.

Mehr bei Bitdefender.com