Laut einer neuen Studie der Bitdefender Labs sind alle MS Office-Anwendungen (einschließlich Outlook, Word, Excel, OneNote und PowerPoint) anfällig für Angriffe mit Homograph-Phishing von internationalen Domainnamen (IDN), um Nutzer auf andere Adressen umzuleiten.

Bitdefender hat ein solches Homograph-Phishing über mehrere Monate hinweg konsistent beobachtet und rät Unternehmen dringend zu Gegenmaßnahmen, um damit einhergehende Risiken zu vermeiden. Die Bitdefender Labs haben dieses Problem im Oktober 2021 an Microsoft gemeldet, und das Microsoft Security Response Center hat die Ergebnisse als valide bestätigt. Noch ist unklar, ob oder wann Microsoft dieses Problem beheben wird.

IDN-Domain wird für Angriff gefälscht

In der Praxis bedeuten diese Angriffsmöglichkeiten Folgendes: Eine IDN-Domain besteht auch aus Zeichen, die nicht zum Standard-Zeichensatz ASCII gehören und Umlaute oder Sonderzeichen enthalten. Diese Domain kann zur perfekten Maske der legitimen Original-Domain werden, die der Nutzer zu besuchen glaubt. Regelmäßig auftauchende Homograph-Phishing-Angriffe basieren also darauf, dass äußerlich identische Zeichen, wie etwa das kyrillische „a“ und das lateinische „a“, laut dem Unicode-Standard verschiedene Zeichen sind. Der Unicode-Standard legt fest, wie ein Zeichen elektronisch gespeichert ist. Das Lateinische „a” hat demnach den Code „U+0061“, das kyrillische „a“ den Code „U+0430“. Die IDN „apple.com“ kann demnach nicht erkennbar ein kyrillisches „a“ oder ein kyrillisches „e“ enthalten. Wer sie anklickt, landet aber nicht beim Hardwarehersteller, sondern womöglich auf einer von Hackern betriebenen und benutzen Webseite.

In der Vorschau von Word beispielsweise werden die homographen vermeintlich auf legitime Webseiten verweisenden IDNs angezeigt, die dann in Wirklichkeit auf eine gefälschte Webseite verweisen. Legitime Webseite und gefälschte IDN lassen sich nicht unterscheiden und bleiben in Office auch in der Vorschau maskiert, was die Wahrscheinlichkeit, auf einen bösartigen Link zu klicken, stark erhöht.

Falsche Domains in Microsoft Office bleiben maskiert

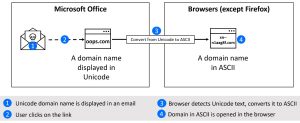

Die Idee ist nicht neu. Sie betrifft aber jetzt das gesamte Microsoft-Office-Paket. Obwohl das Risiko von IDN-Homographen-Angriffen in Webbrowsern angesprochen wurde, hat Bitdefender festgestellt, dass bösartige IDN in den MS Office-Anwendungen maskiert bleiben, was die Wahrscheinlichkeit erhöht, dass selbst ein sicherheitsbewusster Benutzer die falsche Domain anklickt. (Abbildungen 1-3). Die Ansicht im Browser enttarnt dann die böswillige Seite – aber auch nur in den meisten Fällen. Hektische oder schnell agierende Nutzer können zudem die Demaskierung im Browser nicht oder zu spät bemerken, den Fehler machen und die vorher getarnte Website tatsächlich öffnen.

Bitdefender testete andere Anwendungen außer Microsoft Office mit unterschiedlichen Ergebnissen: Einige zeigten immer erkennbar die tatsächliche, also bösartige Adresse, auf der der Nutzer landet, an, während andere den Homographen anzeigten.

Microsoft Office zeigt die IDN normal in Unicode an– demaskiert in ASCII ist sie aber bösartig. (Bild: Bitdefender).

Finanzinstitute und Kryptobörsen im Visier

Angriffe, die auf homographen IDN basieren, sind nicht ganz einfach durchzuführen. Sie sind aber ein wirksames Werkzeug für Cyberkriminelle, die mit ihren Advanced Persistent Threats (APT) komplexe Angriffe fahren wollen, sowie für Ransomware as a Service. Bitdefender hat Spoofing gegen Finanzinstitute und Kryptowährungsbörsen beobachtet.

Sicherheitsempfehlungen von Bitdefender

Mit folgenden Maßnahmen können sich Unternehmen und Anwender gegen die Angriffe mit homographen IDN schützen:

- Sensibilisierung: Unternehmen sollten insbesondere solche Mitarbeiter, die aufgrund ihrer Position ein mögliches Opfer für Spearphishing-Atacken sind, auf die Gefahr hinweisen. Ein Check der URL und des Lock Icons genügt in diesem Fall nämlich nicht.

- Endpunkt-Schutz: Eine Endpoint Detection and Response erkennt und blockiert bösartige Webseiten.

- Reputationscheck: IP- und URL-Reputationsdienste sollten auf allen Geräten laufen. Eine Faustregel: Wenn die URL mit xn-- beginnt, ist die Website verdächtig.

- Eine Mehrfaktorenidentifikation auf unternehmenseigener Seiten lässt eine solche Attacke ins Leere laufen und Hacker können dann nicht mehr Anmeldeinformationen abgreifen.

- Browser-Updates: Webbrowser und andere Produktivitätstools sollten immer auf dem neuesten Stand sein.

- Die Supply Chain im Blick haben: Homographen können über die Lieferkette in die Unternehmens-IT geraten. Dokumente von Zulieferern, Kunden oder Partnern sind also zu prüfen.

- Breitflächig Domänen registrieren: Unternehmen sollten alle Domains in ihren verschiedenen Unicode-Schreibweisen, die mit Ihrem Unternehmen in Verbindung gebracht werden könnten, im Blick haben. Dann können Hacker diese Seiten nicht für sich in Beschlag nehmen. Da IDNs auf einen einzigen Zeichensatz im Unicode beschränkt sind, sind die Kombinationsmöglichkeiten und damit die Zahl der zu registrierenden Webseiten begrenzt. Die Bitdefender Labs haben festgestellt, dass nur wenige Unternehmen proaktiv alle potenziellen Spoofing-Domains registrieren.

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de