Der Ransomware Trends Report 2023 von Veeam zeigt, dass 93 Prozent aller Cyber-Angriffe auf Backup-Speicher abzielen, um Lösegeldzahlungen zu erzwingen. Cyber-Versicherungen werden zu teuer und 21 Prozent der Organisationen können nach der Lösegeldzahlung ihre Daten nicht wiederherstellen.

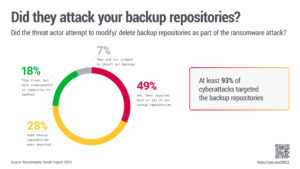

Unternehmen aller Größe fallen zunehmend Ransomware-Angriffen zum Opfer und schützen sich nur unzureichend gegen diese wachsende Cyber-Bedrohung. Laut den neuen Daten des Veeam® Ransomware Trends Report 2023 werden bei einer von sieben Organisationen fast alle Daten (> 80 Prozent) von einem Ransomware-Angriff betroffen sein – ein Hinweis auf eine erhebliche Schutzlücke. Veeam Software hat herausgefunden, dass Cyber-Kriminelle bei Cyber-Angriffen fast immer (mehr als 93 Prozent) auf Backups zielen und es in 75 Prozent der Fälle schaffen, die Wiederherstellungsfähigkeit ihrer Opfer zu beeinträchtigen. Dies unterstreicht die Bedeutung von Immutability und Air-Gapping, um sicherzustellen, dass Backup-Repositories geschützt sind.

Wiederherstellungsfähigkeit der Opfer senken

🔎 93 Prozent der Angriffe zielen auf Backupspeicher – knapp die Hälfte ist dabei erfolgreich (Bild: Veem).

Der Veeam Ransomware Trends Report 2023 enthält die Erkenntnisse von 1200 betroffenen Unternehmen aus fast 3000 Cyber-Angriffen und ist damit einer der umfangreichsten Berichte seiner Art. Die Studie untersucht die wichtigsten Erkenntnisse aus diesen Vorfällen, ihre Auswirkungen auf IT-Umgebungen und die ergriffenen oder erforderlichen Schritte zur Umsetzung von Datensicherungsstrategien, die die Ausfallsicherheit des Unternehmens gewährleisten. Der Bericht befasst sich mit vier verschiedenen Rollen, die an der Cyber-Sicherheit und/oder den Cyber-Schutzmaßnahmen beteiligt sind: Sicherheitsexperten, CISOs oder ähnliche IT-Führungsrollen, IT-Operations-Generalisten und Backup-Administratoren.

„Der Bericht zeigt, dass es heute nicht mehr darum geht, wann ein Unternehmen das Ziel eines Cyber-Angriffs wird, sondern, wie oft. Obwohl Sicherheit und Vorbeugung nach wie vor wichtig sind, ist es entscheidend, dass sich jedes Unternehmen darauf konzentriert, wie schnell es sich erholen kann, indem es seine Organisation widerstandsfähiger macht“, erklärt Danny Allan, CTO bei Veeam. „Wir müssen uns auf eine effektive Ransomware-Prävention konzentrieren, indem wir uns auf die Grundlagen besinnen, das heißt starke Sicherheitsmaßnahmen sowie Testen der Originaldaten und der Backups. Dabei muss sowohl der Fortbestand der Backup-Lösungen als auch die Abstimmung zwischen den Backup- und Cyber-Teams sichergestellt werden, um eine einheitliche Haltung im Unternehmen zu erreichen.“

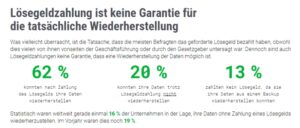

Lösegeldzahlung: keine Garantie für Datenwiederherstellung

Im zweiten Jahr in Folge hat die Mehrheit (80 Prozent) der befragten Unternehmen zwar ein Lösegeld gezahlt, um einen Angriff zu beenden und Daten wiederherzustellen – ein Anstieg von 4 Prozent im Vergleich zum Vorjahr – obwohl 41 Prozent der Unternehmen eine Do-Not-Pay-Richtlinie zu Ransomware haben. Doch während 59 Prozent das Lösegeld zahlten und dann ihre Daten wiederherstellen konnten, bekamen 21 Prozent ihre Daten trotzdem nicht von den Cyber-Kriminellen zurück. Leider ist die Zahl der Unternehmen, die ihre Daten selbst wiederherstellen konnten, ohne Lösegeld zu zahlen, von 19 Prozent in der letztjährigen Umfrage auf aktuell 16 Prozent gesunken.

Nur geschützte Backups sind ein Trumpf

Nach einem Ransomware-Angriff haben IT-Verantwortliche zwei Möglichkeiten: das Lösegeld zahlen oder aus dem Backup wiederherstellen. Was die Wiederherstellung anbelangt, zeigt die Studie, dass Kriminelle bei fast allen Cyber-Vorfällen (93 Prozent) versuchen, die Backup-Repositories anzugreifen. Das führt dazu, dass 75 Prozent der Unternehmen zumindest einen Teil ihrer Backup-Repositories während des Angriffs verlieren und mehr als ein Drittel (39 Prozent) der Backup-Repositories sogar vollständig verloren geht.

Durch den Angriff auf die Backup-Lösung beseitigen Angreifer die Möglichkeit einer Wiederherstellung und erzwingen die Zahlung von Lösegeldern. Best Practices sind – wie die Sicherung von Backup-Anmeldeinformationen, die Automatisierung von Cyber-Detection-Scans der Backups und die automatische Prüfung der Wiederherstellbarkeit von Backups – zum Schutz vor Angriffen wichtig.

Die wichtigste Taktik besteht jedoch darin, sicherzustellen, dass die Backup-Repositories nicht gelöscht oder beschädigt werden können. Zu diesem Zweck müssen sich Unternehmen auf Immutability (Unveränderbarkeit) konzentrieren. Die gute Nachricht ist, dass 82 Prozent der Unternehmen unveränderliche Clouds und 64 Prozent unveränderliche Festplatten verwenden, während nur 2 Prozent der Organisationen auf mindestens einer Ebene ihrer Backup-Lösung keine Immutability einsetzen.

Keine Neuinfektion während der Wiederherstellung

Auf die Frage, wie sie sicherstellen, dass Daten bei der Wiederherstellung „sauber“ sind, antworteten 44 Prozent der Befragten, dass sie in irgendeiner Form ein isoliertes Staging durchführen, um Daten aus Backup-Repositories vor der Wiedereinführung in die Produktionsumgebung erneut zu prüfen. Jedoch bedeutet dies, dass die Mehrheit (56 Prozent) der Unternehmen das Risiko einer erneuten Infektion der Produktionsumgebung eingeht, da sie so keine Möglichkeit haben, während der Wiederherstellung sicherzustellen, dass ihre Daten „sauber“ sind. Aus diesem Grund ist diese Prüfung sehr wichtig.

Wichtige Erkenntnisse aus dem Veeam Ransomware Trends Report 2023

- Cyber-Versicherungen werden zu teuer: 21 Prozent der Unternehmen gaben an, dass Ransomware jetzt ausdrücklich von ihren Policen ausgeschlossen ist, und bei denjenigen, die eine Cyber-Versicherung abgeschlossen haben, gab es bei der letzten Vertragserneuerung einschneidende Änderungen: 74 Prozent bekamen höhere Prämien, 43 Prozent eine höhere Selbstbeteiligung und 10 Prozent eine Reduzierung der Versicherungsleistungen.

- Leitfaden für die Reaktion auf Vorfälle hängen von der Sicherung ab: 87 Prozent der Unternehmen verfügen über ein Programm zum Risikomanagement, welches ihren Sicherheitsplan vorantreibt, doch nur 35 Prozent sind der Meinung, dass ihr Programm gut funktioniert. 52 Prozent versuchen, ihre Situation zu verbessern, wobei 13 Prozent noch über kein Programm verfügen. Die Ergebnisse zeigen, dass die häufigsten Elemente des Leitfadens zur Vorbereitung auf einen Cyber-Angriff saubere Backup-Kopien und die wiederkehrende Prüfung der Wiederherstellbarkeit der Backups sind.

- Die organisatorische Ausrichtung leidet weiterhin: Obwohl viele Unternehmen Ransomware als Katastrophe ansehen und daher Cyber-Angriffe in ihre Business-Continuity- oder Disaster-Recovery-Planung (BC/DR) einbeziehen, geben 60 Prozent der Unternehmen an, dass sie ihre Backup- und Cyber-Teamaufstellungen noch erheblich verbessern oder komplett überarbeiten müssen, um auf dieses Szenario vorbereitet zu sein.

Der Hintergrund zum Report

Veeam beauftragte das unabhängige Marktforschungsunternehmen Vanson Bourne mit der Durchführung einer Umfrage unter 1200 unvoreingenommenen IT-Führungskräften zu den Auswirkungen von Ransomware in ihren Umgebungen sowie zu ihren IT-Strategien und Datenschutzinitiativen für die Zukunft. Alle Befragten waren im Jahr 2022 von mindestens einem erfolgreichen Cyberangriff betroffen. Die Befragten repräsentierten Organisationen aller Größen aus 14 verschiedenen Ländern in APJ, EMEA und Nord- und Südamerika.

Mehr bei Veeam.com

Über Veeam Veeam bietet Unternehmen Ausfallsicherheit durch Datensicherheit, Datenwiederherstellung und Datenfreiheit für ihre Hybrid Cloud. Die Veeam Data Platform bietet eine einzige Lösung für Cloud-, virtuelle, physische, SaaS- und Kubernetes-Umgebungen, die Unternehmen die Gewissheit gibt, dass ihre Anwendungen und Daten geschützt und immer verfügbar sind, damit sie ihre Geschäfte weiterführen können.