Potenziell sind wohl mehr als 770 Millionen Logs der Travis-CI-API kompromittiert. Die kostenfreie Version des beliebten CI/DE-Tools hat eine neue Schwachstelle und lässt den Zugriff zu auf Tokens, Nutzerdaten und Passwörter.

Team Nautilus, die auf den cloud-nativen Technologie-Stack spezialisierte Forschungseinheit von Aqua Security, hat eine neue Schwachstelle in der kostenlosen Version der Travis CI API entdeckt, eines beliebten CI/CD-Tools. Über die Schwachstelle kann leicht auf über Zehntausende Nutzerdaten, Tokens und andere Berechtigungen von potenziell bis zu 770 Millionen Protokollen von Benutzern der freien Version zugegriffen werden.

770 Millionen Protokolle einsehbar

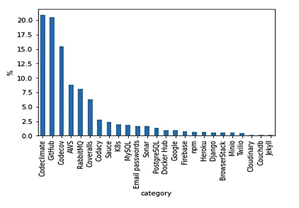

Die Zugangsschlüssel und Anmeldeinformationen von Travis CI sind mit beliebten Cloud-Dienstanbietern wie GitHub, AWS, Docker Hub und vielen anderen verknüpft. Angreifer können über die Schwachstelle auf historische Klartextprotokolle zugreifen und diese sensiblen Daten nutzen, um massive Cyberangriffe zu starten und sich seitlich in der Cloud zu bewegen. Einige dieser Cloud-Service-Anbieter bestätigten, dass bis zu 50 Prozent der mit ihnen verknüpften Travis-CI-Token, -Nutzerdaten und -Passwörter, die mit ihnen geteilt wurden, noch gültig waren und den Zugriff auf die Konten ihrer Kunden ermöglichten.

Seit 2015 bekannt – trotzdem weiterhin Probleme

Laut Travis CI wurde dieses Problem bereits 2015 und zuletzt 2019 gemeldet und anschließend behoben. Aber wie die jüngsten Untersuchungen des Team Nautilus eindeutig belegen, handelt es sich noch immer um ein schwerwiegendes Problem. Nautilus fand heraus, dass der gültige Bereich der Logs zwischen 4.280.000 und 774.807.924 liegt, was bedeutet, dass es potenziell mehr als 770 Millionen kompromittierte Logs gibt. Die ältesten Protokolle stammen vom Januar 2013 und die neuesten vom Mai 2022.

Empfehlung: Schlüssel der Travis-CI-API sofort wechseln

Diese Bedrohung könnte zu einer Zunahme von Angriffen auf die Software-Lieferkette führen, ein ohnehin schon kritisches Thema. Obwohl das Team Nautilus auch potenziellen Zugang zu eingeschränkten Protokollen fand, plant Travis derzeit keine weiteren Schritte. Daher empfiehlt Nautilus, alle Schlüssel der Travis-CI-API sofort zu wechseln. Aqua Security hat den jeweiligen Dienstanbietern die Erkenntnisse über die Schwachstelle mitgeteilt. Fast alle von ihnen waren alarmiert und reagierten schnell. Einige veranlassten einen umfassenden Austausch der Schlüssel. Aqua Security hat einen detaillierten Blog-Artikel veröffentlicht, in dem die Schwachstelle beschrieben wird.

Mehr bei Aquasec.com

Über Aqua Security Aqua Security ist der größte Anbieter für reine cloud native Security. Aqua gibt seinen Kunden die Freiheit, Innovationen voranzutreiben und ihre digitale Transformation zu beschleunigen. Die Aqua-Plattform bietet Prävention, Erkennung und Reaktionsautomatisierung über den gesamten Lebenszyklus von Anwendungen, um die Lieferkette, die Cloud-Infrastruktur und laufende Workloads zu sichern – unabhängig davon, wo sie eingesetzt werden.