Obwohl tausende Schwachstellen durch CVEs bekannt sind, wurden diese weltweit bei Unternehmen und Behörden 2,3 Milliarden-fach als Schwachstellen gefunden. Der 2023 TruRisk Research Report nimmt dabei die 163 kritischsten oder hochgefährlichsten Schwachstellen in den Fokus und wertet diese aus.

In seinem 2023 TruRisk Research Report veröffentlicht Qualys interessante Auswertungen. Der Forschungsbericht gibt einen Überblick über bekannte Sicherheitslücken, die Qualys im Jahr 2022 weltweit bei Unternehmen und Behörden wiedergefunden hat – mehr als 2,3 Milliarden. Dabei unterstreichen die Untersuchungsergebnisse das Bild von opportunistischen Angreifern, die ihre Techniken laufend agil ändern, um Sicherheitslücken erfolgreich auszunutzen.

Sicherheitslücken als Einfallstor

Unternehmen und Behörden treiben zunehmend die digitale Transformation voran, um ihre Produktivität zu steigern und neue Software-Tools zur Unterstützung dieser Initiativen und Programme werden in schnellerem Tempo entwickelt als je zuvor. Mit dem rasanten technologischen Fortschritt steigt aber auch die Zahl der Software-Schwachstellen, die ein erhebliches Risiko für die IT-Umgebungen darstellen.

Qualys engagiert sich dafür, Unternehmen bei der Verringerung ihrer Cyberrisiken zu helfen. Im Einklang damit hat die Qualys Threat Research Unit (TRU) die mehr als 13 Billionen Ereignisse, die die Qualys Cloud-Plattform verfolgt hat, eingehend untersucht. Die Auswertung der anonymisierten Erkennungsdaten ermöglicht Einblick in die Sicherheitslücken, die auf den Geräten gefunden wurden, die Sicherheit von Webanwendungen, Konfigurationsfehler bei lokal installierten Geräten und den Stand der Cloudsicherheit. Aus der Analyse dieser enormen Wissensbasis, gepaart mit dem einzigartigen Überblick der TRU über die Aktivitäten von Bedrohungsakteuren vor und nach der Ausnutzung, ergaben sich fünf „Risiko-Fakten“.

Risiko-Fakt Nr. 1

🔎 In nur 19,5 Tagen haben Angreifer einen Exploit fertig. 30,6 Tage benötigen Unternehmen zum patchen, was aber auch nur 57,7 Prozent wirklich machen (Bild: Qualys).

Geschwindigkeit ist entscheidend, um die Gegner auszumanövrieren

Schwachstellen, für die ein Angriffsweg entwickelt wurde, werden im Durchschnitt innerhalb von 30,6 Tagen gepatcht, wobei in diesem Zeitraum real nur 57,7 % der Lücken geschlossen werden. Die Angreifer brauchen dagegen im Durchschnitt nur 19,5 Tage, um eine Angriffsmöglichkeit für diese Schwachstellen zu entwickeln. Demnach haben die Angreifer 11,1 Tage Zeit, um die Sicherheitslücken auszunutzen, bevor die Unternehmen sie schließen.

Risiko-Fakt Nr. 2

Automatisierung macht den Unterschied zwischen Erfolg und Misserfolg

Wie die Untersuchung ergab, wurden Patches, die automatisch installiert werden konnten, um 45 % häufiger und 36 % schneller implementiert als manuell installierte Patches. Sicherheitslücken, bei denen ein automatisierter Patch angewendet werden konnte, wurden im Durchschnitt innerhalb von 25,5 Tagen beseitigt, während die Beseitigung bei manuell gepatchten Sicherheitslücken 39,8 Tage dauerte. Die Patch-Rate bei automatisierten Patches betrug 72,5 % gegenüber 49,8 % bei manuellen Patches.

Risiko-Fakt Nr. 3

Initial Access Broker (IAB) greifen das an, was die Unternehmen ignorieren

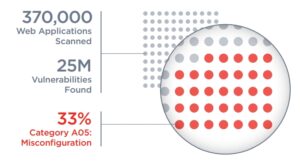

🔎 33 Prozent der gefundenen Schwachstellen bei Web-Applikationen beruhen auf Fehlkonfigurationen (Bild: Qualys).

Ein wachsender Trend in der Bedrohungslandschaft sind sogenannte Initial Access Broker (Erstzugriffsvermittler, IAB), die gelegentlich auch als „Affiliates“ bezeichnet werden. Wie der Bericht zeigt, patchen Unternehmen Windows und Chrome mittlerweile schneller, was die Angreifer – und insbesondere die IAB – dazu zwingt, Sicherheitslücken jenseits der „Big Two“ auszunutzen. Die Durchschnittszeit für die Beseitigung von IAB-Schwachstellen beträgt 45,5 Tage, verglichen mit 17,4 Tagen bei Windows und Chrome. Auch die Patch-Raten sind bei IAB-Lücken niedriger: 68,3 % von ihnen werden gepatcht; bei Windows und Chrome sind es 82,9 %.

Risiko-Fakt Nr. 4

Fehlkonfigurationen in Webanwendungen sind immer noch gang und gäbe

In die Untersuchung flossen auch anonymisierte Erkennungen durch den Qualys Web Application Scanner ein, der im Jahr 2022 weltweit 370.000 Webanwendungen gescannt und die Daten mit den OWASP Top 10 korreliert hat. Die Scans förderten mehr als 25 Millionen Schwachstellen zutage, von denen 33 % in die OWASP-Kategorie A05: Fehlkonfiguration fielen. Diese Fehlkonfigurationen boten Angreifern Einfallstore, um Malware in rund 24.000 Webanwendungen einzuschleusen.

Risiko-Fakt Nr. 5

Fehlkonfigurationen in Infrastrukturen öffnen Ransomware Tür und Tor

Die TRU untersuchte alle Kontrollen, die bei mehr als 50 % der Scans ein Fail-Ergebnis erbracht hatten, sowie die MITRE ATT&CK-Techniken, die mit diesen spezifischen Kontrollen jeweils assoziiert sind. Im Hinblick auf Cloud-Fehlkonfigurationen waren die Kontrollen mit Fail-Ergebnis am häufigsten mit den folgenden drei MTRE ATT&CK-Techniken assoziiert: T1210: Exploitation of Remote Services (Ausnutzung von Remote-Diensten), 1485: Data Destruction (Datenvernichtung) und 1530: Data from Cloud Storage Object (Daten aus einem Cloud-Speicherobjekt).

Dies zeigt, dass Cloud-Fehlkonfigurationen Unternehmen dem Risiko aussetzen, dass Dienste ausgenutzt und Daten verschlüsselt und ausgeschleust werden. Die drei Techniken entsprechen genau der heutigen Vorgehensweise von Ransomware. Scans auf diese Konfigurationsfehler hatten nur eine Erfolgsquote von 49,4 %; über die Hälfte wurden also nicht bestanden. Angreifer können diese Fehlkonfigurationen ausnutzen, um sich seitwärts durch eine Umgebung zu bewegen.

Mehr bei Qualys.com

Über Qualys

Qualys ist ein Pionier und führender Anbieter für disruptive, cloudbasierte IT-, Sicherheits- und Compliance-Lösungen. Das Unternehmen hat mehr als 10.000 aktive Kunden weltweit, darunter die Mehrzahl der Forbes Global 100- und Fortune 100-Firmen. Qualys hilft Unternehmen, ihre Sicherheits- und Compliance-Lösungen zu optimieren und in einer einzigen Plattform zu konsolidieren und dadurch höhere Agilität, bessere Geschäftsergebnisse und bedeutende Kostensenkungen zu erzielen.