SearchLight mit neuem Vulnerability Intelligence-Modul. Monitoring-Lösung des Threat Intelligence-Anbieters Digital Shadows ermöglicht Priorisierung von CVEs für schnellere Triage und Mitigation.

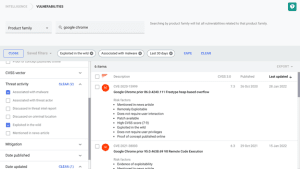

Der Cyber Threat Intelligence-Anbieter Digital Shadows hat seine Lösung SearchLightTM um eine neue Funktion zur Schwachstellenanalyse erweitert. Das Vulnerability Intelligence-Modul ermöglicht es Sicherheitsteams, relevante CVEs (Common Vulnerabilities and Exposures) schneller zu erkennen und Exploits effektiv zu verhindern.

SOCs: Relevante CVEs schneller erkennen

Das Modul in SearchLight basiert auf Daten aus neun Jahren intensiver Recherche- und Analysetätigkeiten des forensischen Threat Intelligence-Teams von Digital Shadows. Die Analysten beobachten kontinuierlich kriminelle Foren, sammeln Informationen und dokumentieren Taktiken, Techniken und Prozeduren (TTPs) von Angreifern beim Ausnutzen bekannter Schwachstellen. Ergänzt wird die Vulnerability-Datenbank durch automatisiertes Monitoring von Code-Repositories, Paste-Sites, sozialen Medien, Hersteller-Websites und Advisories. So entsteht ein umfassender Kontext zur Bewertung von Risiken, Angriffszielen und möglichen Exploits. Dedizierte Analysten prüfen die erfassten Daten, entfernen „White Noise“ und bewerten jedes Ereignis hinsichtlich ihrer Kritikalität und Relevanz.

Analyse von Schwachstellen

Die zielgenaue Analyse von Schwachstellen vereinfacht die tägliche Arbeit von Sicherheitsteams in mehrfacher Hinsicht. Zum einen können Anwender konkret nach Technologien in ihrem IT-Portfolio suchen, auf mögliche Exploits sowie Risiken prüfen und so Prioritäten bei der Mitigation festlegen. Zum anderen erhalten Sicherheitsexperten umfassende Kontextinformationen in CVE-Profilen, um ihre Reaktionen auf stark risikobehaftete Schwachstellen zu optimieren. Listen mit bis zu Zehntausenden CVEs können nach Priorität, Aktualität und Relevanz geordnet werden. Über Paste & Copy-Funktionen lassen sich zudem Ranglisten von Schwachstellen erstellen, die für Unternehmen von besonderer Bedeutung sind.

„Unternehmen verfügen über hunderte, wenn nicht tausende von verschiedenen IT-Assets und erhalten jedes Jahr zigtausende Meldungen zu Vulnerabilities“, erklärt Russell Bentley, Vice President of Product bei Digital Shadows. „In der IT-Sicherheit fehlt es an Ressourcen, um diese Flut an Daten zu filtern, geschweige denn alle Patches zu testen und anzuwenden. Unternehmen verlassen sich deshalb oft blind auf das CVSS (Common Vulnerability Scoring System). Das ist eine gute Grundlage. Die dort enthaltenen Informationen sind aber rein hypothetisch und sagen nichts darüber aus, ob für Unternehmen auch ein echtes Risiko besteht.“

Vulnerability Intelligence-Modul

Alastair Paterson, Mitbegründer und CEO: „Das Vulnerability Intelligence-Modul in SearchLight schafft Klarheit und erlaubt es Unternehmen, sich auf das zu konzentrieren, was für sie wichtig ist. Anstatt sich auf die willkürliche Risikobewertung eines Anbieters zu verlassen, können Sicherheitsteams nun nach spezifischen Faktoren filtern. Die Informationen sind nicht mehr rein theoretischer Natur, sondern gründen auf aktueller Threat Intelligence und werden auf einen Blick in CVE-Profilen angezeigt.“

Mehr bei DigitalShadows.com

Über Digital Shadows

Digital Shadows spürt ungewollt öffentlich gewordene Daten im Open, Deep und Dark Web auf und hilft so Organisationen, die hieraus resultierenden digitalen Risiken externer Bedrohungen auf ein Minimum zu reduzieren. Mithilfe von SearchLight™ können Unternehmen Datenschutzvorgaben einhalten, den Verlust von geistigem Eigentum verhindern und Reputationsschäden vermeiden. Die Lösung hilft, digitale Risiken zu minimieren, die Angriffsfläche zu reduzieren und Marken- und Unternehmensnamen zu schützen.