Ein Anbieter für DNS-Management und -Sicherheit hat VexTrio, ein komplexes, kriminelles Affiliate-Programm enttarnt und geblockt. Damit erhöhen sie die Cybersicherheit.

Infoblox hat eine weitere wichtige Entdeckung im Kampf gegen die Cyberkriminalität gemacht: In einem umfassenden Blogpost stellt das Unternehmen heute seine Erkenntnisse über VexTrio, Betreiber eines riesigen kriminellen Affiliate-Netzwerks, vor. VexTrio spielt seit Jahren eine zentrale Rolle bei der Verarbeitung von Traffic. Obwohl es schwierig ist, VexTrio zu identifizieren und zu verfolgen, unterbricht dessen direkte Blockierung eine Vielzahl von cyberkriminellen Aktivitäten. Infoblox hat durch seine Entdeckung dazu beigetragen, den gesamten Cyberspace sicherer zu machen.

Infoblox möchte das Bewusstsein für die Bedrohung durch Traffic-Distribution-Systeme (TDS) schärfen, indem das Unternehmen gezielt auch diese Strukturen aufdeckt – und plädiert so für eine verstärkte branchenweite Zusammenarbeit bei der Ermittlung, Identifizierung und Bekämpfung bösartiger TDS-Anbieter.

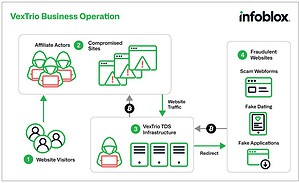

Funktionsweise des VexTrio-Affiliate-Programms

Das Affiliate-Programm von VexTrio funktioniert ähnlich wie seriöse Marketing-Affiliate-Netzwerke. Jeder Angriff betrifft in der Regel die Infrastruktur mehrerer Unternehmen. Die VexTrio-Partner leiten den von ihren eigenen Netzwerken (zum Beispiel manipulierte Websites) ausgehenden Datenverkehr an die von VexTrio kontrollierten TDS-Server weiter. Anschließend übermittelt VexTrio diesen Traffic selektiv an die schadhaften Seiten weiterer Akteure oder an andere bösartige Affiliate-Netzwerke. Darüber hinaus stellt VexTrio nicht nur die kriminelle Infrastruktur für andere zur Verfügung, sondern agiert auch selbst als Bedrohungsakteur, der schadhafte Kampagnen durchführt.

Die zentralen Ergebnisse des umfassenden Infoblox-Reports zu VexTrio:

- VexTrio hat bekannte Partner wie ClearFake und SocGholish.

- VexTrio hat mindestens 60 Partner und ist damit der größte in der Sicherheitsliteratur beschriebene Broker für bösartigen Traffic.

- VexTrio betreibt sein Partnerprogramm auf einzigartige Weise, indem es jedem Partner eine kleine Anzahl dedizierter Server zur Verfügung stellt.

- VexTrio pflegt langjährige Partnerschaften. SocGholish ist beispielsweise seit mindestens April 2022 ein VexTrio-Partner.

- VexTrios Angriffsketten können mehrere Akteure umfassen. Infoblox konnte bisher bis zu vier Akteure in einer einzelnen Angriffssequenz beobachten.

- VexTrio und seine Partner missbrauchen Empfehlungsprogramme von McAfee und Benaughty.

- VexTrio kontrolliert mehrere TDS-Netzwerke, die auf unterschiedliche Weise funktionieren. Erst Ende Dezember enthüllte Infoblox ein neues DNS-basiertes TDS.

- VexTrios Systeme zur Domaingenerierung entwickeln sich ständig weiter. Deshalb ist es ineffektiv, sich allein auf eine statische Liste von Wörtern oder Top-Level-Domains (TLDs) zu verlassen, die auf der Domain-Historie basiert. Dieser Ansatz reicht nicht aus, um alle VexTrio-Domains zu erkennen, von denen es inzwischen mehr als 70.000 gibt.

- VexTrio hat einen bedeutenden Wandel von dediziertem Hosting und Nameservern hin zu Shared-Providern vollzogen. Seit der ersten Entdeckung von VexTrio durch Infoblox sind über 55 % der VexTrio-Domains, die früher einer dedizierten Infrastruktur zugeordnet waren, zu Shared Hosting migriert.

Über Infoblox

Infoblox vereint Netzwerkmanagement und -Security und sorgt damit für eine außergewöhnliche Performance und optimalen Schutz. Sowohl Fortune-100-Unternehmen als auch aufstrebende junge Unternehmen schätzen Infoblox für die Echtzeittransparenz und -kontrolle darüber, wer und was sich mit ihrem Netzwerk verbindet. So können Unternehmen schneller arbeiten und Bedrohungen früher stoppen.

Passende Artikel zum Thema