Ende 2019 entdeckte das Red Team von Mandiant, einer Einheit von FireEye, eine Reihe von Schwachstellen im ConnectPort X2e-Gerät von Digi International.

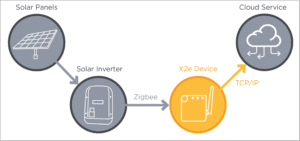

Die Untersuchungen von Mandiant konzentrierten sich auf das von SolarCity (jetzt Tesla) umbenannte X2e-Gerät, das zur Datenerfassung in privaten Solaranlagen verwendet wird. Ein typisches Setup sieht vor, dass SolarCity einem Kunden ein Gateway (das X2e-Gerät) zur Verfügung stellt und dieses über ein Ethernet-Kabel im Heimnetzwerk des Kunden mit dem Internet verbunden wird. So kann das Gerät Energiemesswerte interpretieren und senden. Hackern ist es gelungen, sich aus der Ferne Zugriff zum Gerät zu verschaffen.

Schwachstelle behoben – weitere Angriffe drohen

Inzwischen hat Mandiant in Zusammenarbeit mit Digi International und Tesla die Schwachstellen behoben. Doch laut Jake Valletta, Director, Mandiant, „stellt jedes Gerät, dass einem Heimnetzwerk hinzugefügt wird, auf das aus der Ferne zugegriffen werden kann – sei es ein Babyfon oder ein VoIP-Gerät – eine Sicherheitsschwachstelle dar.“ Die Experten von Mandiant sind sich sicher: Wir werden weitere Angriffe auf derlei Geräte sehen.

In zwei Blogbeiträgen wirft FireEye ein Licht auf angewandte Hardware-Angriffe, einschließlich der von den Hackern verwendeten Methoden und Tools.

Teil 1 bietet einen Überblick über das X2e-Gerät, eine erste netzwerkbasierte Auskundschaftung, PCB-Inspektionstechniken, Physical Debugging Interface Probing, Chip-Off-Techniken und Firmware-Analyse. Mithilfe dieser Methoden war Mandiant in der Lage, das X2e-Gerät aufgrund von hartcodierten Anmeldeinformationen (CVE-2020-9306) auch ohne Administratorrechte erfolgreich aus der Ferne zu kompromittieren.

Teil 2 befasst sich damit, wie Mandiant mithilfe von Power-Glitching-Angriffen lokal eine privilegierte Shell auf dem Gerät erlangte. Die Schwachstelle CVE-2020-12878 ermöglichte es, aus der Ferne die Privilegien zu erweitern und dem Hacker Administratorrechte zu geben. Zusammengenommen führen diese beiden Schwachstellen – CVE-2020-9306 und CVE-2020-12878 – zu einer vollständigen Remote-Kompromittierung des X2e-Geräts.

Direkt zu Teil 1 bei FireEye.com Direkt zu Teil 2 bei FireEye.com

Über Trellix Trellix ist ein globales Unternehmen, das die Zukunft der Cybersicherheit neu definiert. Die offene und native XDR-Plattform (Extended Detection and Response) des Unternehmens hilft Unternehmen, die mit den fortschrittlichsten Bedrohungen von heute konfrontiert sind, Vertrauen in den Schutz und die Ausfallsicherheit ihrer Betriebsabläufe zu gewinnen. Die Sicherheitsexperten von Trellix beschleunigen zusammen mit einem umfangreichen Partner-Ökosystem technologische Innovationen durch maschinelles Lernen und Automatisierung, um über 40.000 Geschäfts- und Regierungskunden zu unterstützen.