Emotet geht wieder neue Wege und infiziert Microsoft OneNote-Dokumente. Das in Unternehmen beliebte digitale Notizbuch ist für viele Anwender somit eine Gefahr.

Tatsächlich hat Microsoft seit letztem Sommer seine Initiative zum automatischen Blockieren von Makros aus heruntergeladenen Dokumenten eingeführt. Dies hat Kriminelle dazu gezwungen, zu überdenken, wie sie Malware über Spam verbreiten wollen. Eine bemerkenswerte Änderung war die Verwendung von Microsoft OneNote-Dokumenten durch mehrere andere kriminelle Banden. Jetzt ist Emotet an der Reihe, dieser Strategie zu folgen.

Gefährliche OneNote-Dokumente

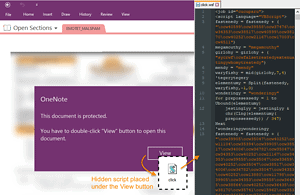

Die OneNote-Datei ist einfach, aber dennoch effektiv bei Social-Engineering-Benutzern mit einer gefälschten Benachrichtigung, die besagt, dass das Dokument geschützt ist. Wenn die Opfer angewiesen werden, auf die Schaltfläche „Anzeigen“ zu klicken, doppelklicken die Opfer stattdessen versehentlich auf eine eingebettete Skriptdatei.

- Dies löst die Windows-Skript-Engine (wscript.exe) aus und führt Befehle aus

- Das stark verschleierte Skript ruft die binäre Nutzlast von Emotet von einer entfernten Site ab

- Die Datei wird als DLL gespeichert und über regsvr32.exe ausgeführt

- Nach der Installation auf dem System kommuniziert Emotet dann mit seinen Command-and-Control-Servern, um weitere Anweisungen zu erhalten.

Während Emotet seine Malware-Spam-Verteilung hochfährt, sollten Benutzer besonders vorsichtig mit dieser Bedrohung umgehen. Malwarebytes-Kunden sind gegen diese Bedrohung auf mehreren Ebenen innerhalb ihrer Angriffskette geschützt, einschließlich Web-Schutz und Malware-Blockierung.

Emotet taucht immer wieder auf

Obwohl Emotet schon früher Urlaub hatte, in den Ruhestand ging und sogar von den Behörden abgeschaltet wurde , stellt es weiterhin eine ernsthafte Bedrohung dar und zeigt, wie effektiv Social-Engineering-Angriffe sind. Während Makros bald der Vergangenheit angehören könnten, können Angreifer eine Vielzahl beliebter Geschäftsanwendungen nutzen, um ihr Endziel zu erreichen und in Unternehmensnetzwerken Fuß zu fassen. Ein englisch-sprachiger Blogartikel zeigt alle einzelnen Schritte der Angriffskette und welche Befehle genutzt werden.

Mehr bei Malwarebytes.com

Über Malwarebytes Malwarebytes schützt Privatanwender und Unternehmen vor gefährlichen Bedrohungen, Ransomware und Exploits, die von Antivirenprogrammen nicht erkannt werden. Malwarebytes ersetzt dabei vollständig andere Antivirus-Lösungen, um moderne Cybersecurity-Bedrohungen für Privatanwender und Unternehmen abzuwenden. Mehr als 60.000 Unternehmen und Millionen Nutzer vertrauen Malwarebytes innovativen Machine-Learning-Lösungen und seinen Sicherheitsforschern, um aufkommende Bedrohungen abzuwenden und Malware zu beseitigen, die antiquierte Security-Lösungen nicht entdecken. Mehr Informationen finden Sie auf www.malwarebytes.com.