Die aktuellen Zahlen des CERT bezüglich veralteter Microsoft Exchange-Server in Deutschland sind alarmierend. Laut dem Bericht sind 28 % der Exchange-Server 2016/2019 mit offenem Outlook Web Access (OWA) auf einem Patch-Stand, der älter als sechs Monate ist.

Die Warnungen des CERT – das Computer Emergency Response Team des BSI sind erschreckend, zumal das Thema ungepatchte Exchange-Server nicht neu ist, sondern ein Dauerthema. Bei 28 Prozent der Exchange-Server 2016/2019 mit offenem Outlook Web Access (OWA) ist laut CERT der Patch-Stand zu CVE-2024-26198 älter als sechs Monate. Noch kritischer ist die Tatsache, dass bei 15 Prozent dieser Systeme die letzte Aktualisierung sogar über zwölf Monate zurückliegt. Dies betrifft laut CERT mehr als 6.500 Systeme, die aufgrund fehlender Updates massive Sicherheitsrisiken darstellen.

Sicherheitsrisiken durch veraltete Exchange-Server

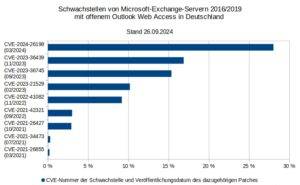

🔎 Die Grafik des BSI CERT verdeutlicht, wie viele Schwachstellen bei Exchange-Servern immer noch nicht gepatcht sind (Bild: BSI CERT).

Microsoft Exchange-Server sind besonders attraktive Ziele für Cyberangriffe, da sie zentrale Funktionen im Unternehmen wie E-Mails und Kalender verwalten. Sie enthalten sensible Daten und ermöglichen potenziell den Zugriff auf weitere Systeme im Unternehmensnetzwerk. Insbesondere Server mit aktiviertem OWA sind über das Internet erreichbar, was sie zu bevorzugten Zielen für Angreifer macht. Veraltete Patch-Stände sind deshalb ein erheblicher Risikofaktor, weil bekannte Sicherheitslücken leicht ausgenutzt werden können.

Ein prominentes Beispiel für die Bedrohung durch ungepatchte Exchange-Server war die Hafnium-Attacke im Jahr 2021. Hierbei nutzten Hacker mehrere Zero-Day-Schwachstellen in Microsoft Exchange aus, um weltweit zahlreiche Systeme zu kompromittieren. Diese Attacke führte zu Datenverlusten, Systemübernahmen und dem Einsatz von Ransomware. Unternehmen, die ihre Exchange-Server nicht zeitnah aktualisieren, laufen Gefahr, Opfer ähnlicher Angriffe zu werden.

Angriffsvektoren und potenzielle Folgen

Ungepatchte Exchange-Server sind für verschiedene Arten von Angriffen anfällig:

Remote Code Execution (RCE): Viele Schwachstellen in Exchange ermöglichen es Angreifern, Code aus der Ferne auszuführen. Ein erfolgreicher Angriff kann dazu führen, dass der Server vollständig kompromittiert wird, indem der Angreifer Administratorrechte erlangt.

Datenlecks: Angreifer können auf sensible Unternehmensdaten zugreifen, darunter vertrauliche E-Mail-Korrespondenz, Kundeninformationen und geschützte Dokumente. Dies führt zu schweren Datenschutzverletzungen, die rechtliche und finanzielle Konsequenzen haben können.

Malware und Ransomware: Cyberkriminelle sowie staatliche Akteure nutzen mehrere Exchange-Schwachstellen aktiv zur Verbreitung von Schadsoftware, zu Cyberspionage oder für Ransomware-Angriffe aus. Betroffen sind insbesondere Schulen und Hochschulen, Kliniken, Arztpraxen, Pflegedienste und andere medizinische Einrichtungen, Rechtsanwälte und Steuerberater, Kommunalverwaltungen sowie viele mittelständische Unternehmen. Es gibt sogar Fälle bei denen Exchange-Server als Steuerzentrale zur weiteren Verbreitung von Malware genutzt wurden.

Red/sel

Mehr bei BSI.Bund.de