Bitdefender entdeckt neue Malware-Familie „MosaicLoader”. Cyberkriminelle buchen prominente Plätze für Online-Anzeigen, um Malware-Dropper zu verbreiten. Download unterschiedlichster Malware – vom Kryptomining bis hin zur Exfiltration von Daten zum Schutz von Identitäten.

Die von den Bitdefender Labs entdeckten „MosaicLoader“-Angriffe zielen auf Personen ab, die nach gecrackter Software suchen und diese herunterladen. Sobald deren Gerät infiziert ist, fungiert die Malware als Dropper für weitere bösartige Tools – von Cookie-Stealern und Kryptominern bis hin zu komplexen Trojanern.

MosaicLoader: Malware-Familie mit hohem Schadpotential

Bitdefender hat diese Malware-Familie mit hohem Schadpotential „MosaicLoader“ genannt. Sie verdankt ihren Namen ihrer komplexen internen Struktur, die darauf abzielt, Malware-Analysten durch Verschleierungstechniken zu verwirren. Code ist in kleine Stücke zerlegt, Ausführungsbefehle vermischt. Die Malware führt umfangreiche mathematische Operationen mit hohen Werten aus: Reverse Engineering wird so erschwert und ausführbarer Code in einer großer Menge von Zahlen versteckt, die den Eindruck von Nutzdaten erwecken. Ähnliche Techniken hatten zuletzt auch die Sicherheitsanalysten von Fortinet entdeckt.

Online-Marketing für Malware

Um die Malware zu verbreiten, kaufen die Cyberkriminellen aktiv prominente Werbeplätze auf Suchmaschinen. So platzieren sie ihre Links zum bösartigen Dropper als Top-Ergebnisse für die Benutzer, die nach illegal aufgebrochener Software suchen. Die Downloader tarnen sich dabei mit ihren Icons und in ihrer Signaturinformation.

Gefahr für die Online-Identität

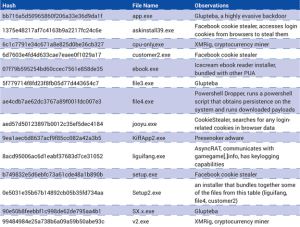

Einmal infiziert, agiert MosaicLoader als Dropper für jede beliebige Malware, von Cookie-Stealern und Kryptominern bis hin zu komplexen Trojanern, wie etwa der Glupteba-Backdoor.

MosaicLoader kann außerdem die private Identität von Anwendern schädigen. Der Malware Sprayer kann verschiedene Programme zum Stehlen von Facebook-Cookies auf dem angegriffenem System ausspielen, welche Login-Daten exfilitrieren. Damit lassen sich Facebook-Konten illegal professionell übernehmen: Post im Namen des Opfers gefährden dann seine Reputation oder verbreiten Malware. Das Tool verbreitet auch Remote-Access-Trojaner, die Tasteneingaben der Opfer protokollieren, in das Mikrophon gesprochene Audio-Inhalte abhören und Screenshots aufnehmen. Diese privaten Informationen lassen sich ebenso nutzen, um Kundenkonten zu übernehmen, digitale Identitäten zu stehlen oder gar Opfer zu erpressen.

Globale Kampagne

Die Kampagne ist global weit verbreitet (Bild 2) und scheint nicht auf bestimmte Länder, Organisationen oder Marktsektoren abzuzielen. Höchstwahrscheinlich sind PCs am stärksten betroffen. Generell empfiehlt es sich für Nutzer, keine aufgebrochene Software herunterzuladen. Dies ist nicht nur illegal, sondern obendrein sehr gefährlich, da man nie sicher sein kann, dass die heruntergeladene Version keine von Cyberkriminellen platzierte Malware enthält. Außerdem sollte jeder Anwender die Quelldomäne jedes einzelnen Downloads überprüfen, um sicherzugehen, dass die Daten legitim sind. Aktualisierte Antimalware bietet den zum gegebenen Zeitpunkt bestmöglichen Schutz.

Mehr bei Bitdefender.com

Über Bitdefender Bitdefender ist ein weltweit führender Anbieter von Cybersicherheitslösungen und Antivirensoftware und schützt über 500 Millionen Systeme in mehr als 150 Ländern. Seit der Gründung im Jahr 2001 sorgen Innovationen des Unternehmens regelmäßig für ausgezeichnete Sicherheitsprodukte und intelligenten Schutz für Geräte, Netzwerke und Cloud-Dienste von Privatkunden und Unternehmen. Als Zulieferer erster Wahl befindet sich Bitdefender-Technologie in 38 Prozent der weltweit eingesetzten Sicherheitslösungen und genießt Vertrauen und Anerkennung bei Branchenexperten, Herstellern und Kunden gleichermaßen. www.bitdefender.de