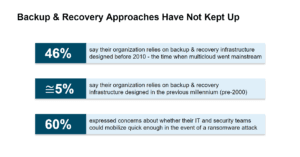

Die Ergebnisse einer neuen globalen Studie im Auftrag von Cohesity zeigen, dass fast die Hälfte der befragten Unternehmen eine veraltete Backup- und Recovery-Infrastruktur einsetzen, um ihre Daten zu verwalten und zu schützen. 49 Prozent der Befragten geben an, dass ihre Lösungen vor 2010 entwickelt wurden – also lange vor der Multicloud-Ära und dem Ansturm von Cyberangriffen, denen Unternehmen heute ausgesetzt sind.

Zudem haben viele IT- und Sicherheitsteams offenbar keinen konkreten Plan für das Vorgehen im Fall eines Cyberangriffs. Fast 60 Prozent der Befragten äußerten Besorgnis auf die Frage, ob ihre IT- und Sicherheitsteams in der Lage sind, effizient auf einen Angriff zu reagieren.

2.000 IT- und SecOps-Fachleute befragt

Dies sind nur einige der Ergebnisse einer im April 2022 von Censuswide durchgeführten Umfrage unter mehr als 2.000 IT- und SecOps-Fachleuten (fast 50/50 zwischen den beiden Gruppen aufgeteilt) in den Vereinigten Staaten, Großbritannien, Australien und Neuseeland. Alle Befragten sind an Entscheidungsprozessen für IT oder Sicherheit in ihren Unternehmen beteiligt.

„IT- und Sicherheitsteams sollten lautstark protestieren, wenn ihr Unternehmen weiter veraltete Technologien einsetzt, um ihr wichtigstes digitales Gut zu verwalten und zu schützen – ihre Daten“, so Brian Spanswick, Chief Information Security Officer bei Cohesity. „Diese veraltete Infrastruktur wurde weder dafür ausgelegt, moderne komplexe Multi-Cloud-Umgebungen zu schützen, noch ist sie dazu in der Lage, Daten nach Cyberangriffen schnell wiederherzustellen.“

Veraltete Lösungen sind überfordert

Daten zu verwalten und zu sichern ist sehr viel komplexer geworden, weil die Menge strukturierter und unstrukturierter Daten exponentiell wächst und zugleich die Art und Vielzahl der Speicherorten zunehmen, an denen diese Daten abgelegt werden.

- Einundvierzig Prozent der Befragten gaben an, dass sie Daten vor Ort speichern, 43 Prozent nutzen Public Clouds, 53 Prozent eine Private Cloud und 44 Prozent haben ein hybrides Modell gewählt (einige Befragte nutzen mehr als eine Option).

- Trotzdem vertrauen 49 Prozent der Befragten ihre Daten veralteter Technologie für Backup und Wiederherstellung an, die vor 2010 entwickelt wurden. Nahezu 100 Befragte (94 von insgesamt 2.011) gaben zu, dass ihre Umgebung vor der Jahrtausendwende konzipiert wurde.

„Im Jahr 2022 ist die Tatsache, dass es Unternehmen gibt, die ihre Daten immer noch mit Technologie aus den 1990er Jahren schützen, durchaus beängstigend. Denn deren Daten können kompromittiert, exfiltriert oder gekapert werden und massive Compliance-Probleme bei diesen Unternehmen auslösen“, so Spanswick. „In dieser Umfrage haben wir fast 100 Befragte gefunden, die angaben, dass sich ihre Unternehmen auf solche antiquierte Dateninfrastrukturen aus den 1990er Jahren verlassen. Das wirft die Frage auf, wie viele andere Unternehmen sich weltweit in der gleichen Situation befinden.“

Was IT- und SecOps-Teams umtreibt

Die Befragten gaben an, was ihrer Meinung nach die größten Hindernisse sind, um ihr Unternehmen nach einem erfolgreichen Ransomware-Angriff wieder zum Laufen zu bringen. Die Ergebnisse lauten wie folgt (die Befragten wurden gebeten, alle zutreffenden Punkte anzukreuzen):

- fehlende Integration zwischen IT- und Sicherheitssystemen (41 Prozent)

- mangelnde Koordination zwischen IT und Sicherheit (38 Prozent)

- Fehlen eines automatisierten Notfallwiederherstellungssystems (34 Prozent)

- veraltete Sicherungs- und Wiederherstellungssysteme (32 Prozent)

- Fehlen einer aktuellen, sauberen, unveränderlichen Kopie der Daten (32 Prozent)

- Mangel an detaillierten und rechtzeitigen Warnmeldungen (31 Prozent)

Welche Prioritäten sollte das Management setzen?

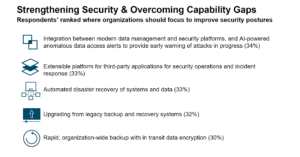

Viele Befragte sehen in der Modernisierung ihrer Datenverwaltung, -sicherheit und Wiederherstellungsfunktionen sowie einer verbesserten Zusammenarbeit zwischen IT und SecOps gute Ansätze, um ihre Sicherheitsstruktur im Multicloud-Betrieb ihrer Unternehmen zu stärken. Die fünf wichtigsten Maßnahmen, die die Befragten im Jahr 2022 von der Unternehmensleitung verlangen würden, sind:

- Stärkere Integration zwischen modernen Datenmanagement- und Sicherheitsplattformen und KI-gestützte Warnmeldungen bei anormalem Datenzugriff, um frühzeitig vor Angriffen zu warnen (34 Prozent)

- Erweiterbare Plattform inklusive Anwendungen von Drittanbietern für Sicherheitsoperationen und Reaktion auf Vorfälle (33 Prozent)

- Automatisierte Notfallwiederherstellung von Systemen und Daten (33 Prozent)

- Aufrüstung von älteren Backup- und Recovery-Systemen (32 Prozent)

- Schnelle, unternehmensweite Datensicherung mit Verschlüsselung der Daten während der Übertragung (30 Prozent)

„Sowohl IT-Entscheidungsträger als auch SecOps sollten gemeinsam für die Ergebnisse der Cyber-Resilienz verantwortlich sein. Dazu gehört eine Bewertung der gesamten Infrastruktur, die gemäß dem NIST-Rahmenwerk für Datenidentifizierung, -schutz, -erkennung, -reaktion und -wiederherstellung verwendet wird. Außerdem müssen beide Teams ein umfassendes Verständnis der potenziellen Angriffsfläche haben“, so Spanswick. „Next-Gen-Datenmanagement-Plattformen können die technologische Lücke schließen, die Datentransparenz verbessern, IT- und SecOps-Teams dabei helfen, nachts besser zu schlafen und Angreifern einen Schritt voraus zu sein, die heute vielfach Daten aus Altsystemen exfiltrieren, die dann nicht mehr wiederhergestellt werden können.“

Mehr bei Cohesity.com

Über Cohesity Cohesity vereinfacht das Datenmanagement extrem. Die Lösung erleichtert es, Daten zu sichern, zu verwalten und aus ihnen Wert zu schöpfen - über Rechenzentrum, Edge und Cloud hinweg. Wir bieten eine vollständige Suite von Services, die auf einer Multi-Cloud-Datenplattform konsolidiert sind: Datensicherung und Wiederherstellung, Notfallwiederherstellung, Datei- und Objektdienste, Entwicklung/Test sowie Daten-Compliance, Sicherheit und Analysen. Das reduziert die Komplexität und vermeidet die Fragmentierung der Massendaten. Cohesity kann als Service, als selbst verwaltete Lösung sowie über Cohesity-Partner bereitgestellt werden.