Überall, wo Daten geschützt werden müssen, ist das Zero Trust-Prinzip ein unverzichtbarer Sicherheitsansatz – vor allem im Gesundheitssektor. Dort nehmen die Cyberangriffe rapide zu.

Mit der fortschreitenden Digitalisierung der Gesundheitsorganisationen ist eines klar geworden: Das Wohl der Patienten kann nicht an erster Stelle stehen, wenn die digitalen Systeme, die sie unterstützen, gefährdet sind. Laut dem Journal of the American Medical Association (JAMA) wird sich die Häufigkeit von Cyberangriffen auf Krankenhäuser und Gesundheitssysteme zwischen 2016 und 2021 mehr als verdoppeln.

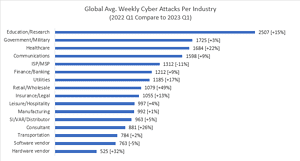

🔎 Globaler Durchschnitt der wöchentlichen Cyberangriffe pro Industriezweig (Bild: Check Point Software Technologies)

Untersuchungen von Check Point Software Technologies bestätigen diesen Trend und zeigen, dass der Gesundheitssektor im ersten Quartal 2023 durchschnittlich 1.684 Angriffen pro Woche ausgesetzt war – ein Anstieg von 22 Prozent im Vergleich zum Vorjahr. Damit wird das Gesundheitswesen im Jahr 2023 die Branche sein, die am dritthäufigsten angegriffen wird, noch vor dem Finanz- und Versicherungssektor und der Kommunikationsbranche.

73 Prozent verwenden alte IT-Systeme

Diese Zahlen sind alarmierend, aber erklärbar. Der Gesundheitssektor ist eine wahre Goldgrube an Daten, denn ein großer Teil wird von veralteten IT-Systemen verwaltet, die leicht ausgenutzt werden können. Eine Umfrage der Healthcare Information and Management Systems Society (HIMSS) ergab, dass 73 Prozent der Organisationen im Gesundheitswesen alte IT-Systeme verwenden, deren Wartung teuer ist und die häufig Sicherheitslücken aufweisen. Für die Betreiber von Ransomware ist der Sektor daher ein leichtes – und potenziell lukratives – Ziel. Diese Anfälligkeit ist jedoch nicht nur auf Software und Systeme zurückzuführen, sondern auch auf die Art und Weise, wie Daten und Geräte in den einzelnen Organisationen verwaltet werden.

Das Zero-Trust-Prinzip

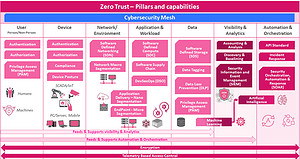

In Sektoren wie dem Gesundheitswesen gibt es eine Aufteilung der Verantwortlichkeiten, wenn es um Cyber-Resilienz geht. Auf der einen Seite steht die Durchsetzung der Sicherheit, auf der anderen Seite die Kontrolle über das Netzwerk und die Richtlinien. Dies spiegelt sich am besten in den „Seven Pillars of Zero Trust“ wider, wie sie in den Rahmenwerken von Forrester und dem National Institute of Standards and Technology (NIST) definiert sind.

Zero Trust ist ein Sicherheitsmodell, das nach dem Prinzip „never trust, always verify“ funktioniert. Das bedeutet, dass der Zugriff auf Ressourcen und Daten niemals als sicher angesehen werden sollte, auch wenn er innerhalb der Netzwerkgrenzen stattfindet.

Die sieben Säulen von Zero Trust

Die ersten fünf Säulen sind die Benutzer, die Geräte, die Netzwerke, die Arbeitslasten und die Daten. Diese Säulen bilden das Durchsetzungselement des Frameworks, das das Prinzip der „least privilege“ durchsetzt, indem es kontinuierliche Identitäts- und Verifizierungsprüfungen verlangt. Sichtbarkeit und Analyse sowie Automatisierung und Orchestrierung formen die beiden anderen Säulen. Diese Säulen bilden das Kontroll- und Richtlinienelement des Frameworks und verbessern die Sicherheitslage eines Unternehmens durch Echtzeitüberwachung und automatische Reaktionen bei Sicherheitsverletzungen.

Durch die Kombination dieser Säulen können Unternehmen eine vertrauenswürdige Umgebung schaffen, und genau das sollten Organisationen im Gesundheitswesen tun, um der steigenden Anzahl von Angriffen Herr zu werden.

Häufige Fehler bei der Netzwerküberwachung

Es gibt einige häufige Fehler, die viele Organisationen des Gesundheitswesens bei der Überwachung ihres Netzwerks auf Bedrohungen machen.

Fehlen eines präventiven Konzepts

Genauso wie es besser ist, einen Patienten zu impfen, um ihn vor einer Infektion zu schützen, ist es besser, Cyberangriffe zu erkennen und zu verhindern, bevor sie ein Netzwerk erreichen. Lösungen zur Echtzeit-Bedrohungserkennung können helfen, anormale Datenverkehrsmuster zu erkennen, und Echtzeit-Bedrohungsdaten wiederum können Malware aktiv blockieren, bevor sie in ein Netzwerk eindringen kann.

Flache oder nicht segmentierte Netzwerke

Mit der fortschreitenden Digitalisierung ihrer Dienste dehnen die Organisationen des Gesundheitswesens ihre Netzwerke immer weiter aus. Die anfälligen Geräte (Endpunkte) sind nun nicht mehr auf einen einzigen Standort beschränkt, sondern erstrecken sich auch auf Privathaushalte und andere Büros. Daher ist es wichtig, das Netzwerk durch Firewalls und Schutz auf Geräteebene zu segmentieren oder in leichter zu verwaltende Cluster aufzuteilen. Genauso wie ein Krankenhaus Brandschutztüren rund um das Gebäude anbringen kann, um die Ausbreitung von Feuer zu verhindern, sollte ein Netzwerk über Barrieren verfügen, um die seitliche Ausbreitung von Malware zu verhindern.

Kein Schutz für Endgeräte

Ein durchschnittliches Krankenhaus mit 500 Betten kann bis zu 10.000 vernetzte Internet-of-Things (IoT)-Geräte zur Überwachung, Speicherung und Übertragung von Patienteninformationen und anderen sensiblen Daten haben. Die Durchsetzung einer Zero-Trust-Policy beginnt mit der „Entdeckung“ dieser Geräte im Netzwerk und wendet dann automatisch eine Zero-Trust-Policy mit den niedrigsten Rechten an, so dass nur relevante Systeme oder solche, die zur Erfüllung ihrer Aufgaben Zugriff benötigen, auf die Geräte zugreifen können.

Einsatz von veralteten Sicherheitskontrollen

Um wirksam zu sein, müssen Sicherheitskontrollen mit dem Innovationstempo Schritt halten. Diese nachträglich in bestehende Anwendungen zu implementieren, bedeutet, dass die Sicherheit immer einen Schritt hinter der Innovation zurückbleibt. Um diese Lücke zu schließen und kontinuierlich Risiken zu minimieren, sollten Sicherheitskontrollen so früh wie möglich in den Entwicklungsprozess von Anwendungen integriert werden.

Gesundheitsnetzwerke mit Zero Trust stärken

Die Umsetzung von Zero-Trust-Prinzipien ist für Organisationen im Gesundheitswesen unerlässlich, um die Sicherheit von Patientendaten und kritischen Infrastrukturen zu gewährleisten. Netzwerküberwachung ist ein Teilbereich der Zero-Trust-Transparenz und -Analyse und unerlässlich, um Informationen zu identifizieren, zu kategorisieren und den Datenfluss zu verstehen.

Workloads beziehen sich auf alle Anwendungen oder Dienste, die in privaten Rechenzentren oder öffentlichen Clouds betrieben werden, und hier muss das Prinzip der geringsten Privilegien oder „never trust, always verify“ durchgesetzt werden. Organisationen im Gesundheitswesen können ihre Anwendungs-Workloads mit Zero Trust stärken, indem sie eine kontinuierliche Identitätsüberprüfung implementieren und präventive Sicherheitsmaßnahmen in Echtzeit einführen. Zero Trust kann in jeder Anwendung vor Ort oder in der Cloud implementiert werden, je nach Sicherheitsanforderungen der Organisation. Ein zentralisiertes Krankenhaus hat beispielsweise andere Anforderungen als ein Pflegeheim oder ein häuslicher Pflegedienst, wo die Mitarbeiter mit ihren Geräten unterwegs sind oder sich die Geräte an verschiedenen Standorten befinden.

Never trust, always verify

Daten müssen auch klassifiziert werden, um auf die richtige Weise geschützt zu werden. Die Sicherung unstrukturierter Daten wie Text, Fotos, Video- und Audiodaten und die Fernchirurgie mit Robotersystemen wie „Da Vinci“ erfordern alle ein unterschiedliches Maß an Schutz und Kontrolle.

Die „Pillars of Zero Trust“ können auf unterschiedliche Weise genutzt und umgesetzt werden, um Datenwege zu sichern und die Reaktion auf Bedrohungen zu automatisieren, aber das zugrundeliegende Prinzip bleibt dasselbe: Never trust, always verify. Wenn Gesundheitsorganisationen den kommenden Sturm überleben wollen, müssen sie diese Cyberkultur übernehmen. So Itai Greenberg, CSO, Check Point Software.

Mehr bei CheckPoint.com

Über Check Point Check Point Software Technologies GmbH (www.checkpoint.com/de) ist ein führender Anbieter von Cybersicherheits-Lösungen für öffentliche Verwaltungen und Unternehmen weltweit. Die Lösungen schützen Kunden vor Cyberattacken mit einer branchenführenden Erkennungsrate von Malware, Ransomware und anderen Arten von Attacken. Check Point bietet eine mehrstufige Sicherheitsarchitektur, die Unternehmensinformationen in CloudUmgebungen, Netzwerken und auf mobilen Geräten schützt sowie das umfassendste und intuitivste „One Point of Control“-Sicherheits-Managementsystem. Check Point schützt über 100.000 Unternehmen aller Größen.