Seit der Ankündigung von Microsoft Anfang des Jahres, Makros aus dem Internet zu blockieren, zeigt sich in der Cyberkriminalität der Trend, Archiv-Formate oder Disk-Images für die Infiltration von Systemen mit Malware zu verwenden. Einfallstor Nummer eins ist dabei nach wie vor die E-Mail.

Im Februar dieses Jahres kündigte Microsoft an, dass es Makros aus dem Internet standardmäßig blockieren würde. Solche Makros werden seit Jahren von Angreifern missbraucht, um Malware zu übermitteln. Während die Sicherheits-Community spekulierte, dass Angreifer aufgrund der Entscheidung von Microsoft auf alternative Formate ausweichen würden, hat Sophos diese Tatsache anhand seiner Telemetriedaten bereits bestätigt.

Malware: Neue Wege über andere Dateiformate

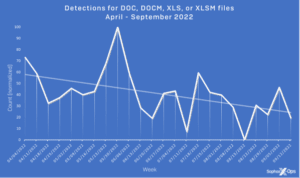

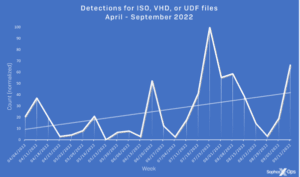

Von April bis September dieses Jahres hat Sophos einen starken Rückgang der Anzahl schädlicher DOC-, DOCM-, XLS- und XLSM-Dateien festgestellt – vier beliebte Office-Formate für die Verbreitung schädlicher Makros. Gleichzeitig war bis Mitte Juni ein stetiger Anstieg der Verwendung obskurer Archivformate (ACE, ARJ, XZ, GZ oder LZH) und ab September ein starker Anstieg der gängigeren Archivformate (ZIP, 7Z, CAB, TAR und RAR) zu verzeichnen. Auch die Verwendung von Disk-Image-Formaten (ISO, VHD und UDF) für die Verbreitung von Malware hat stetig zugenommen.

Disk-Image-Formate sind für Bedrohungsakteure besonders attraktiv, weil sie Microsofts neue „Mark of the Web“-Funktion (MOTW) umgehen. Microsoft verwendet MOTW, um festzustellen, ob ein Makro aus dem Internet stammt oder nicht; ist dies der Fall, wird es automatisch blockiert.

Disk-Image-Formate umgehen Check

Sicherheitsprodukte sollten außerdem in der Lage sein, mehrere Archiv- und Disk-Image-Formate zu entpacken, darunter auch unbeliebte Formate, um diese Anhänge ordnungsgemäß auf Malware zu untersuchen. Um die Risiken weiter zu minimieren, können E-Mail-Filter so konfiguriert werden, dass bestimmte Dateiformate standardmäßig blockiert werden. Denn E-Mails zählen nach wie vor zu den Hauptangriffsvektoren.

E-Mails bleiben weiter gefährlich

Chester Wisniewski, Principal Research Scientist bei Sophos, sagt: „Wir geben schon seit Jahren dieselben Ratschläge für die E-Mail-Sicherheit. Dinge wie ‚Klicken Sie nicht auf diesen Link‘ oder ‚Öffnen Sie keine gefährlichen Attachments‘. Die Realität ist, dass sich die Cybersicherheitslandschaft ständig verändert. Es ist unwahrscheinlich, dass Cyberkriminelle Makros vollständig aufgeben werden, denn sie passen sich mit hoher Wahrscheinlichkeit an diese neuesten Sicherheitsmaßnahmen von Microsoft an. Die Unternehmen sollten das Gleiche tun. Eine gute E-Mail-Sicherheit muss zentral verwaltet werden, wobei sich die Sicherheitsteams auf die technischen Aspekte konzentrieren, z. B. darauf, welche Dateierweiterungen gefährlich sind. Zudem gilt es die Benutzer zu schulen, wie sie vermeiden können, auf das trickreiche Social Engineering der Cyberkriminellen hereinzufallen.“

Mehr bei Sophos.com

Über Sophos Mehr als 100 Millionen Anwender in 150 Ländern vertrauen auf Sophos. Wir bieten den besten Schutz vor komplexen IT-Bedrohungen und Datenverlusten. Unsere umfassenden Sicherheitslösungen sind einfach bereitzustellen, zu bedienen und zu verwalten. Dabei bieten sie die branchenweit niedrigste Total Cost of Ownership. Das Angebot von Sophos umfasst preisgekrönte Verschlüsselungslösungen, Sicherheitslösungen für Endpoints, Netzwerke, mobile Geräte, E-Mails und Web. Dazu kommt Unterstützung aus den SophosLabs, unserem weltweiten Netzwerk eigener Analysezentren. Die Sophos Hauptsitze sind in Boston, USA, und Oxford, UK.