Neuer Global Threat Report von CrowdStrike zeigt einen Anstieg bei Ransomware und disruptiven Operationen. Der Bericht zeigt, dass Angreifer „Lock-and-Leak“-Operationen einsetzen und Cloud-Service-Anbieter verstärkt ins Visier von Russland-nahen Cyberakteuren geraten.

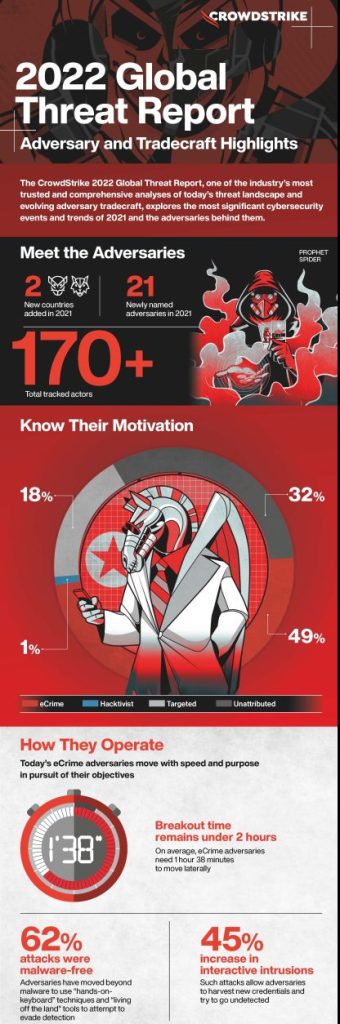

CrowdStrike Holdings, Inc., ein führender Anbieter von Cloud-basiertem Schutz von Endgeräten, Workloads, Identitäten und Daten, gibt die Veröffentlichung des CrowdStrike Global Threat Report 2022 bekannt. Der Bericht enthüllt unter anderem nicht nur eine 82-prozentige Zunahme von Ransomware-bedingten Datenlecks, sondern stellt mit WOLF (Türkei) und OCELOT (Kolumbien) zwei ganz neue Gruppen von nationalstaatlichen Angreifern vor. Darüber hinaus fügen die Experten der Liste der von CrowdStrike beobachteten Gruppen 21 neue aus aller Welt hinzu. Der 8. jährliche Global Threat Report beschreibt zudem neue Operationen und Techniken der Big Four: Iran, China, Russland und Nordkorea. Des Weiteren werden im neuen Report die Folgen der Log4Shell-Angriffe analysiert und aufgezeigt, dass Angreifer immer weniger auf Malware setzen, da 62 Prozent der jüngsten Entdeckungen Malware-frei waren.

Ransomware, disruptive Operationen, Cloud-bezogene Angriffe

Der CrowdStrike Intelligence-Bericht dokumentiert sowohl die kontinuierliche Entwicklung von staatsnahen und kriminellen Angreifern als auch die zunehmende Raffinesse, Geschwindigkeit und Auswirkung von gezielten Ransomware-Attacken, disruptiven Operationen und Cloud-bezogenen Angriffen im Jahr 2021. Die wichtigsten Erkenntnisse aus dem diesjährigen Bericht geben Unternehmen die nötigen Einblicke, um ihre Sicherheitsstrategien zu verbessern und sich selbst gegen zahlreiche Cyberbedrohungen zu schützen.

Nationalstaatliche und kriminelle Gruppen expandieren weiter

Die Bedrohungslandschaft im Jahr 2021 wurde durch das Auftauchen neuer Gegner immer umfangreicher. CrowdStrike beobachtet heute insgesamt mehr als 170 solcher Gruppen. Zu den nennenswerten Entwicklungen zählen:

- Finanziell motivierte eCrime-Aktivitäten dominieren weiterhin die von CrowdStrike OverWatch erfassten interaktiven Eindringversuche. Angriffe, die eCrime zugeschrieben werden können, machten fast die Hälfte (49 %) aller beobachteten Aktivitäten aus.

- Im Iran ansässige Angreifer verwenden Ransomware sowie disruptive „Lock-and-Leak“ Informationsoperationen – sie nutzen Ransomware, um Zielnetzwerke zu verschlüsseln und anschließend über von ihnen kontrollierte Kanäle Informationen über die Opfer weiterzugeben.

- Im Jahr 2021 waren China-nahe Akteure führend bei der Ausnutzung von Schwachstellen und verlagerten ihre Taktik zunehmend auf internetfähige Geräte und Dienste wie Microsoft Exchange. CrowdStrike bestätigte die Ausnutzung von zwölf im Jahr 2021 veröffentlichten Schwachstellen durch China-nahe Akteure.

- Der Russland-nahe Angreifer COZY BEAR weitete seine Angriffe auf die IT auf Cloud-Service-Anbieter aus, um vertrauenswürdige Beziehungen auszunutzen und durch laterale Bewegung Zugang zu weiteren Zielen zu erhalten. Darüber hinaus setzte FANCY BEAR verstärkt Taktiken zum Abfangen von Anmeldeinformationen (Credential Harvesting) ein, darunter groß angelegte Scanning-Techniken und auf das Opfer zugeschnittene Phishing-Websites.

- Die Demokratische Volksrepublik Korea (DVRK) hatte es auf Unternehmen abgesehen, die mit Kryptowährungen zu tun haben, um während der durch die COVID-19-Pandemie verursachten wirtschaftlichen Unterbrechungen illegale Einnahmen zu erzielen.

- eCrime-Akteure – einschließlich der Partner von DOPPEL SPIDER und WIZARD SPIDER – nutzten Log4Shell als Zugangsvektor für Ransomware-Operationen. Nationalstaaten-nahe Akteure, darunter NEMESIS KITTEN (Iran) und AQUATIC PANDA (China), wurden ebenfalls mit einer wahrscheinlichen Log4Shell-Ausnutzung vor Ende 2021 in Verbindung gebracht.

Die Methoden der Angreifer werden immer ausgeklügelter

Der neue GTR-Bericht hebt hervor, dass das immense Wachstum und die Auswirkungen von gezielten Ransomware-Attacken, disruptiven Operationen und ein Anstieg von Cloud-bezogenen Angriffen im Jahr 2021 in fast jeder Branche und in jedem Land spürbar waren.

- CrowdStrike beobachtete einen Anstieg von 82 Prozent bei Ransomware-bezogenen Datenlecks im Jahr 2021, verteilt auf 2.686 Angriffe zum 31. Dezember 2021 und verglichen mit 1.474 Angriffen im Jahr 2020.

- Der CrowdStrike eCrime Index (ECX) zeigt, dass Ransomware-Angriffe über das gesamte Jahr 2021 hinweg sehr lukrativ waren. Der ECX zeigt die Stärke, das Volumen und die Raffinesse des cyberkriminellen Marktes und wird wöchentlich auf der Grundlage von 20 einzigartigen Indikatoren für kriminelle Aktivitäten aktualisiert, wobei Dinge wie Big Game Hunting-Opfer, Datenlecks und Lösegeldforderungen verfolgt werden. Im Laufe des Jahres 2021 verzeichnete der CrowdStrike ECX folgendes:

- CrowdStrike beobachtete 2.721 Fälle von Big Game Hunting im vergangenen Jahr.

- CrowdStrike beobachtete im Durchschnitt über 50 gezielte Ransomware-Ereignisse pro Woche.

- Die beobachteten Ransomware-Forderungen beliefen sich auf durchschnittlich 6,1 Millionen US-Dollar pro Lösegeld, was einem Anstieg von 36 Prozent gegenüber 2020 entspricht.

- Angreifer nutzen zunehmend gestohlene Nutzerinformationen und -identitäten, um bestehende Sicherheitslösungen zu umgehen – von allen im vierten Quartal 2021 indizierten Entdeckungen waren 62 Prozent Malware-frei.

Der vollständige CrowdStrike Global Threat Report 2022 lässt sich online kostenlose herunterladen.

Mehr bei Crowdstrike.com

Über CrowdStrike CrowdStrike Inc., ein weltweit führendes Unternehmen im Bereich der Cybersicherheit, definiert mit seiner von Grund auf neu konzipierten Plattform zum Schutz von Workloads und Endgeräten die Sicherheit im Cloud-Zeitalter neu. Die schlanke Single-Agent-Architektur der CrowdStrike Falcon®-Plattform nutzt Cloud-skalierte Künstliche Intelligenz und sorgt unternehmensweit für Schutz und Transparenz. So werden Angriffe auf Endgeräte sowohl innerhalb als auch außerhalb des Netzwerks verhindert. Mit Hilfe des firmeneigenen CrowdStrike Threat Graph® korreliert CrowdStrike Falcon weltweit täglich und in Echtzeit circa 1 Billion endpunktbezogene Ereignisse. Damit ist die CrowdStrike Falcon Plattform eine der weltweit fortschrittlichsten Datenplattformen für Cybersicherheit.