Cyberrisiken: Viele große Cyberattacken wurden durch End-of-Life (EoL) oder End-of-Support (EoS) erst ermöglicht. Ein populäres Beispiel ist die Log4Shell-Sicherheitslücke. Für Unternehmen ist es daher ratsam ihre EoL und EoS-Probleme bereits im Vorfeld zu kennen. Ein Kommentar von Chris McManus, Senior Product Marketing Manager, Qualys.

In der heutigen Technologieumgebung stellen Hardware, Software und Betriebssysteme, die ihr End-of-Life (EoL) oder End-of-Support (EoS) erreicht haben, erhebliche Risiken dar. Diese veralteten Technologien bieten ein exponentielles Potenzial für Cyberrisiken, da Sicherheitslücken in ihnen per Definition nicht mehr behoben werden können. IT-Teams können in einigen Fällen für eine Verlängerung des Supports bezahlen, aber in vielen Fällen, wie bei nicht unterstützten Open-Source-Komponenten, sind diese Technologien tickende Zeitbomben für Cyberrisiken.

Prominente Beispiele für Cyberangriffe

Angreifer haben Schwachstellen in EoL/EoS-Technologie in vielen prominenten Fällen ausgenutzt, was zu erheblichen Geschäftsunterbrechungen und -gefährdungen geführt hat. Beispiele hierfür sind:

- Angriff auf eine US-Bundesbehörde im Jahr 2023: Dieser Angriff erfolgte aufgrund von nicht unterstützten Versionen von Adobe ColdFusion.

- Log4Shell-Sicherheitslücke: Am Tag der Entdeckung waren über 50% der Anwendungsinstallationen mit Log4j „End-of-Support“.

- WannaCry-Angriff 2017: 98% der betroffenen Computer liefen mit einer EoL-Version von Windows 7.

Strengere Vorschriften und Initiativen

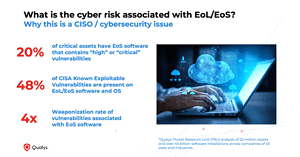

🔎 Welche Risiken stehen hinter End-of-Life (EoL) oder End-of-Support (EoS)-Problemen (Bild: Qualys).

Die Vorschriften zu EoL/EoS werden immer strenger. Regulatorische Anforderungen wie PCI, SOX, HIPAA und FedRAMP setzen Konformitätsstandards und Strafen für den Fall, dass bekannte Schadsoftware nicht ersetzt wird. NIST und NCSC haben ebenfalls Richtlinien und Konformitätsrahmen bereitgestellt. Die OASIS Open Group hat die Open EoX-Initiative ins Leben gerufen, um bewährte Verfahren für die Kommunikation von EoL/EoS zwischen Anbietern und Herstellern zu standardisieren. Diese Schritte sind zu befürworten, aber sie lösen nicht das unmittelbare Problem, dass Unternehmen das Risiko von EoL/EoS proaktiv verfolgen, priorisieren und beseitigen müssen.

Quantifizierung der Cyberrisiken

Obwohl bekannt ist, dass EoL/EoS-Technologie in vielen Umgebungen vorhanden ist, möchte jeder Chief Information Security Officer (CISO) das Risiko für seine wichtigsten Vermögenswerte verstehen. Laut der Qualys Threat Research Unit weisen 20% der kritischen Anlagen eine EoS-Software mit hohem Risiko auf. Diese Schwachstellen werden als „hoch“ oder „kritisch“ eingestuft und betreffen personenbezogene Daten, Produktionsdatenbanken oder andere geschäftskritische Dienste.

Häufigkeit von Angriffen auf EoL/EoS-Technologie

Fast die Hälfte (48%) der bekannten ausnutzbaren Schwachstellen des CISA betreffen EoS-Software, was zeigt, dass Angreifer häufig veraltete Technologien ins Visier nehmen. Die Wahrscheinlichkeit, dass Schwachstellen in EoS-Software ausgenutzt werden, ist viermal höher als bei unterstützter Software. Daher ist es nicht überraschend, dass EoL/EoS-Technologie häufig mit hochkarätigen Angriffen in Verbindung gebracht wird.

Herausforderungen im Umgang mit EoL/EoS-Risiken

Viele Unternehmen berücksichtigen das Cyberrisiko bei der Priorisierung von Technologie-Upgrades oft nicht ausreichend, es sei denn, sie reagieren auf bereits eingetretene Sicherheitsvorfälle. Insbesondere größere Unternehmen delegieren die Verwaltung von Budgets und Ressourcen für Technologieaktualisierungen häufig vollständig an ihre IT-Teams. Das Hauptaugenmerk liegt dabei meist auf der Vermeidung von Betriebsunterbrechungen, während das Cyberrisiko durch veraltete Technologien oft vernachlässigt wird.

Proaktiver Ansatz zur Risikominderung

Ein proaktiver Ansatz ist unerlässlich, um das Risiko durch EoL/EoS-Technologie zu minimieren. Cybersicherheitsteams sollten die Kritikalität von Vermögenswerten und Schwachstellen bewerten und diese Informationen mit der IT-Abteilung teilen. Upgrades für Software, Hardware und Betriebssysteme sollten 6 bis 12 Monate vor dem EoL/EoS-Datum geplant werden. Kritische Vermögenswerte und Schwachstellen mit hohem Risiko müssen identifiziert und priorisiert werden.

Einführung des Tech Debt Report von Qualys

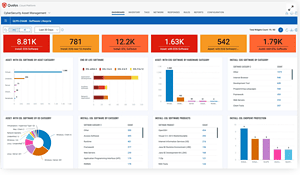

🔎 Der Tech Debt Report zeigt eine Momentaufnahme des Bestands an EoL/EoS-Technologie im Unternehmen an (Bild: Qualys).

Qualys bietet einen Tech Debt Report an, der eine Momentaufnahme des Bestands an EoL/EoS-Technologie, des damit verbundenen Cyberrisikos und Empfehlungen für priorisierte Upgrades liefert. Dieser Bericht wird von der Qualys Threat Research Unit unterstützt.

Mit dem Tech Debt Report können Kunden eine Momentaufnahme der anstehenden EoL/EoS-Technologie, des damit verbundenen Cyberrisikos und maßgeschneiderte Empfehlungen für priorisierte Upgrades herunterladen. Der Bericht wird mit einer 30-tägigen CSAM-Testversion geliefert, um das proaktive Risikomanagement von Tech Debt zu starten. Die Daten umfassen einen fortlaufend aktualisierten Katalog mit über 5.000 Softwareherstellern und über 1.400 Hardwareherstellern, die anstehende technische Schulden CVEs und Threat Intel zuordnen und die Kritikalität von Anlagen bei der Ermittlung der kritischsten Cyberrisiken berücksichtigen.

Handlungsempfehlungen

IT-Sicherheitsexperten sollten:

- Proaktiv die Risiken durch EoL/EoS-Technologie überwachen.

- Eine enge Zusammenarbeit zwischen Cybersicherheits- und IT-Teams fördern.

- Frühzeitige Planung und Budgetierung für Upgrades vornehmen.

- Den Tech Debt Report von Qualys nutzen, um den Überblick über veraltete Technologien und deren Risiken zu behalten.

Ein proaktiver Ansatz zur Verwaltung von EoL/EoS-Technologie ist entscheidend, um das Risiko schwerwiegender Cyberangriffe zu minimieren und die Sicherheit der IT-Umgebung zu gewährleisten.

Mehr bei Qualys.com

Über Qualys

Qualys, Inc. ist ein Pionier und führender Anbieter von bahnbrechenden Cloud-basierten Sicherheits-, Compliance- und IT-Lösungen mit mehr als 10.000 Abonnementkunden weltweit, darunter ein Großteil der Forbes Global 100 und Fortune 100. Qualys unterstützt Unternehmen dabei, ihre Sicherheits- und Compliance-Lösungen auf einer einzigen Plattform zu rationalisieren und zu automatisieren, um mehr Flexibilität, bessere Geschäftsergebnisse und erhebliche Kosteneinsparungen zu erzielen.