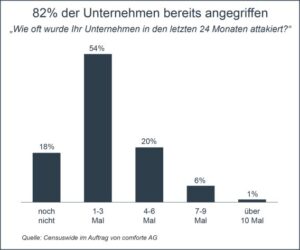

Wie eine Umfrage feststellt, wurden während der letzten 24 Monate europaweit rund 82 Prozent aller Unternehmen bereits Opfer von Cyberattacken. Die Angriffe wurden zwar abgewehrt, werden aber zunehmen. Wer hat den Notfallplan bereit?

Während der letzten 24 Monate wurden europaweit 82 Prozent der Unternehmen bereits Opfer von Cyberattacken. Dies ist das Ergebnis einer Befragung von über 500 IT-Sicherheitsexperten in Deutschland, Frankreich und Großbritannien durch censuswide im Auftrag der comforte AG. Mehr als die Hälfte der Befragten (54 Prozent) registrierte in diesem Zeitraum sogar mehrere Cyberangriffe.

20 Prozent mit mehr als 5 Angriffen

🔎 Über 80 Prozent der Unternehmen wurden bereits angegriffen – bis dato noch erfolglos (Bild: comforte).

Jedes fünfte Unternehmen (20 Prozent) verzeichnet sogar vier bis sechs Cyber-Attacken während der letzten zwei Jahre. Michael Deissner, CEO der Wiesbadener comforte AG: „Angriffe auf die in den Unternehmen gespeicherten Daten sind eine ständige Herausforderung. Der Aufbau einer wirkungsvollen Cyberabwehr ist inzwischen Chefsache.“

Zwei Drittel (66 Prozent) der Befragten sehen die Daten der Kunden im Fokus der Cyberkriminalität. Auch Finanzdaten (63 Prozent) sowie persönliche Daten der Beschäftigten (60 Prozent) sind offenbar intensiven Angriffen der Cyberkriminellen ausgesetzt. Fast zwei Drittel der Befragten betrachtet die Sicherheit sensibler Daten als große Hürde für die weitere digitale Transformation der Geschäftsprozesse. „Ohne Datensicherheit wird die Digitalisierung für Unternehmer zu einem Himmelfahrtskommando,“ so Michael Deissner. Das gilt umso mehr, als bereits ein Viertel (25 Prozent) der befragten IT-Experten über Strafzahlungen aufgrund von Verstößen gegen gesetzliche Datenschutzvorgaben berichtet.

Steigender Investitionsbedarf für IT-Sicherheit

Auch wegen strengerer staatlicher Vorgaben für die IT-Sicherheit erwarten die IT-Experten stark steigende Investitionen in diesem Bereich. Beinahe neun von zehn Befragten (87 Prozent) gehen davon aus, dass in den nächsten 12 Monaten ihre Unternehmen die Budgets für Cyber-Sicherheit weiter erhöhen werden. Mehr als die Hälfte erwartet ein Budgetwachstum zwischen 26 und 50 Prozent. Ein weiteres Fünftel (22 Prozent) der IT-Experten geht sogar davon aus, dass die Budgets für Cybersecurity noch stärker wachsen werden.

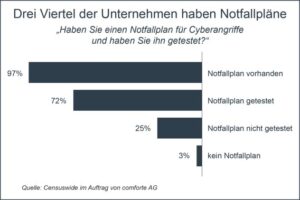

Über 70 Prozent haben Notfallpläne

🔎 97 Prozent haben zwar einen Notfallplan – aber nur 72 Prozent haben ihn auch getestet (Bild: comforte).

Angesichts der zunehmenden Hacking-Angriffe haben fast drei Viertel (72 Prozent) der Unternehmen spezifische Notfallpläne ausgearbeitet und diese auch bereits getestet. Ein weiteres Viertel (26 Prozent) verfügt zwar über Notfallpläne hat die Pläne aber noch keinem Praxistest unterzogen. Lediglich zwei Prozent der Unternehmen haben offenbar noch keinerlei Pläne für Notfälle in der Schublade.

Dabei zeigen sich die IT-Experten sehr optimistisch bezüglich einer frühen Entdeckung möglicher Angriffe. Fast die Hälfte (48 Prozent) der befragten IT-Sicherheitsexperten zeigen sich überzeugt, Cyberattacken innerhalb von nur einer Stunde identifizieren zu können. Weitere 29 Prozent gehen davon aus, zwischen einer und zwei Stunden für die Identifikation von Cyberangriffen zu benötigen.

Nur drei Prozent der IT-Experten glauben, dass ihr Unternehmen hierzu bis zu zwölf Stunden benötigt. Deissner: „Das Selbstbewusstsein der Befragten überrascht. Angesichts der schnellen Abfolge erfolgreicher Dateneinbrüche unterschätzen viele IT-Experten offenbar die Risiken.“ Denn gemäß der „Cost of Data Breach“ Studie von IBM benötigen Unternehmen durchschnittlich mehr als ein halbes Jahr (277 Tage) bis Hackings festgestellt werden.

Mehr bei Comforte.com

Über comforte

Die comforte AG ist ein führender Anbieter von Enterprise Data Security Lösungen. Heute vertrauen mehr als 500 Unternehmen weltweit auf die Tokenisierungs- und formatbewahrenden Verschlüsselungsfunktionen von comforte, um sensible Daten zu schützen. Comforte‘s Data Security Plattform lässt sich nahtlos in die modernsten Cloud-basierten Umgebungen sowie in traditionelle Kernsysteme integrieren. Sie hilft Kunden dabei Daten zu entdecken, zu klassifizieren und zu schützen, unabhängig davon wo diese sich befinden.