La consapevolezza del rischio, i classici principi di sicurezza informatica e misure difensive specifiche aumentano la sicurezza dei dati e dei processi. I responsabili IT utilizzano la sicurezza dei propri container o quella fornita dai fornitori di servizi cloud per configurare le applicazioni e gestire i processi in modo agile e flessibile.

Ma i contenitori sono in definitiva applicazioni eseguibili e possono rappresentare un rischio. I server e i registri host del contenitore estendono la superficie di attacco. I principi classici della sicurezza IT e una maggiore sensibilità alle minacce aiutano a colmare le nuove lacune emergenti.

Contenitori nel cloud o on premise

I container, che siano detenuti privatamente o forniti tramite un fornitore di servizi cloud, offrono agli hacker quattro aree di attacco:

• il registro da cui un utente ottiene le immagini per il contenitore;

• il runtime del contenitore;

• l'host contenitore; così come

• il livello di orchestrazione del contenitore.

Gli aggressori arrivano a questi quattro hotspot di sicurezza in vari modi. Infine, possono avviare i movimenti laterali necessari da qualsiasi endpoint nella rete di destinazione. Successivamente, gli aggressori sono in grado di compromettere il registro, l'host del contenitore con le loro immagini o i cluster con più immagini ridondanti o utilizzare in modo improprio immagini legittime per i loro scopi. Vogliono soprattutto utilizzare le risorse per i propri scopi, ad esempio per il cryptomining, o sabotare i servizi.

I responsabili della sicurezza IT dovrebbero quindi tenere d'occhio le seguenti aree della difesa IT:

Teatro della difesa 1: controlla le immagini

Indipendentemente dal fatto che gli utenti ottengano le immagini del contenitore da un cloud pubblico o da un registro privato, devono prestare attenzione. Gli aggressori possono attaccare il registro e utilizzarlo per offrire il download di immagini manipolate in modo dannoso e apparentemente legittime.

rimedio: I responsabili IT dispongono di una sicurezza adeguata solo se utilizzano immagini testate e aggiornate da una fonte sicura. Inoltre, i responsabili IT dovrebbero utilizzare solo i servizi di cui hanno realmente bisogno. Dopo aver scaricato un'immagine, tienila aggiornata e controlla se vengono segnalati eventuali rischi per la sicurezza.

Teatro di difesa 2: monitorare il tempo di esecuzione del contenitore

L'accesso al runtime di un container offre agli aggressori una varietà di opportunità potenzialmente di vasta portata. Ad esempio, accedono a una vulnerabilità e la trasferiscono all'interno dell'azienda, eseguono comandi dannosi o utilizzano un'immagine legittima, ad esempio con un sistema operativo Ubuntu, come contenitore backdoor. Possono anche ottenere l'accesso a un host tramite un contenitore.

rimedio: Una solida protezione del runtime del container monitora i processi in un container e nell'host associato. Gli aggiornamenti regolari delle immagini garantiscono una sicurezza continua.

Teatro di difesa 3: proteggere l'host del container

Se i criminali informatici ottengono l'accesso all'ambiente host del container, tutti i processi controllati da lì sono alla loro portata. Inoltre, le vulnerabilità nei server container o nei runtime dei container offrono agli aggressori l'opportunità di eseguire i propri container.

rimedio: Le distribuzioni Linux sviluppate appositamente per l'esecuzione di container forniscono maggiore sicurezza. Ogni server host richiede inoltre i propri controlli di sicurezza per proteggersi. Una volta configurati, gli host devono essere continuamente monitorati per rilevare nuove vulnerabilità. I rischi a livello di sistema operativo sono già ampiamente eliminati se si tiene conto delle linee guida generali per la loro configurazione sicura.

Teatro della difesa 4: Rischi dell'orchestrazione dei container

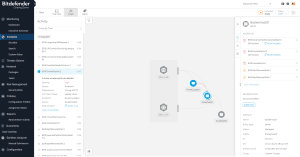

Le soluzioni di sicurezza rilevano il movimento laterale degli aggressori su un host Docker (Immagine: Bitdefender).

Gli aggressori prendono di mira anche l'amministrazione dei cluster di container. In linea di principio, questo livello fornisce un accesso diretto non autorizzato alle risorse di destinazione. Ad esempio, se gli hacker utilizzano le credenziali per un cluster Kubernetes in un cloud pubblico, possono manipolare l'intero cluster di fornitori di servizi. Per i fornitori più piccoli, questo è un rischio reale. Un dashboard di orchestrazione esposto è una backdoor per gestire in remoto i cluster senza autorizzazione.

rimedio: Per impedire l'accesso non autorizzato, si consigliano controlli di accesso basati sui ruoli e un'assegnazione economica dei diritti agli utenti. Gli hoster oi provider IaaS non dovrebbero essere in grado di modificare nulla nei container esistenti senza l'approvazione del cliente. Inoltre, la comunicazione protetta tra i pod su un cluster Kubernetes condiviso da diverse applicazioni aumenta la sicurezza.

La consapevolezza del rischio è fondamentale

“La sicurezza dei container inizia con la consapevolezza del rischio. Se ne hai uno, puoi aumentare la sicurezza dei container con soluzioni adeguate e utilizzare i loro vantaggi con una sensazione migliore", afferma Cristian Avram, Senior Solution Architect di Bitdefender. "In definitiva, si tratta di applicare le classiche regole di sicurezza ai container e alle infrastrutture IT associate: controllo delle vulnerabilità, patching, sicurezza automatizzata e formazione di tutte le persone coinvolte con le linee guida. Zero Trust è raccomandato come meccanismo di sicurezza per una tecnologia che può essere monitorata in modo coscienzioso e continuo grazie al suo grande potenziale.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de