Poiché ora Microsoft ha bloccato tutte le macro per impostazione predefinita, gli aggressori informatici hanno cercato nuovi modi e li hanno trovati. I ricercatori di sicurezza di Proofpoint lo hanno osservato e sono stati in grado di ottenere informazioni sul comportamento dei criminali informatici.

Queste deformazioni sono in gran parte dovute al fatto che Microsoft ora blocca le macro per impostazione predefinita. Tutti gli attori della catena alimentare dei criminali informatici, dal piccolo hacker inesperto ai criminali informatici più esperti che eseguono attacchi ransomware su larga scala, sono quindi costretti ad adattare il proprio modo di lavorare.

Niente macro? Ci sono altri modi!

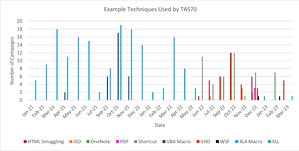

🔎 Poiché le macro VBA e XL4 sono bloccate, aggressori come Qbot stanno passando ad altri tipi di file, come il contrabbando HTML o VHD (Immagine: Proofpoint).

I ricercatori di sicurezza di Proofpoint sono stati in grado di ottenere preziose informazioni sul comportamento in evoluzione dei criminali informatici. Di conseguenza, gli aggressori stanno ora sperimentando ampiamente tipi di file legacy, catene di attacchi imprevisti e una varietà di tecniche per diffondere i loro payload di malware, incluso il ransomware.

Proofpoint ha potuto fare le seguenti osservazioni:

- I criminali informatici continuano a testare diversi approcci per trovare il modo più efficace per compromettere un obiettivo tramite e-mail. Ciò dimostra che non esiste un metodo affidabile e uniforme utilizzato da tutti gli attori dell'ecosistema del crimine informatico.

- Non appena un gruppo di criminali informatici utilizza una nuova tecnica, viene utilizzata anche da altri gruppi di criminali nelle settimane o nei mesi successivi.

- Gli attori più sofisticati del crimine informatico hanno il tempo e le risorse per sviluppare e testare nuove tecniche di diffusione del malware.

L'esempio del gruppo di criminali informatici TA570, noto anche come "Qbot", è un buon esempio di quanto gli autori varino ora nei loro sforzi per fornire malware alle loro potenziali vittime.

Qbot cambia la sua intera strategia

In origine, ovvero prima di giugno 2022, TA570 utilizzava quasi esclusivamente macro VBA e macro XL4 nelle sue campagne per distribuire payload di malware. Di solito era Qbot, ma anche IcedID. Nel giugno 2022, i ricercatori di sicurezza di Proofpoint hanno potuto osservare i primi cambiamenti. Il gruppo si è rivolto a diverse nuove tattiche, tecniche e procedure (TTP), in particolare utilizzando per la prima volta il contrabbando di HTML.

Nei mesi successivi, TA570 ha fatto ricorso a nuovi e diversi TTP, utilizzando fino a sei catene di attacco diverse e uniche e numerosi tipi di file in un mese. I tipi di file includevano PDF, LNK, dischi rigidi virtuali (VHD), ISO, OneNote, Windows Script File (WSF) e XLL, tra gli altri.

Gli esperti di Proofpoint hanno raccolto le loro scoperte sulla scomparsa delle macro come vettore di attacco in un'indagine dettagliata in un rapporto PDF.

Direttamente al report PDF su Proofpoint.com

A proposito di Proofpoint Proofpoint, Inc. è un'azienda leader nella sicurezza informatica. L'obiettivo di Proofpoint è la protezione dei dipendenti. Perché questi significano il capitale più grande per un'azienda, ma anche il rischio più grande. Con una suite integrata di soluzioni di sicurezza informatica basate su cloud, Proofpoint aiuta le organizzazioni di tutto il mondo a bloccare le minacce mirate, proteggere i propri dati e istruire gli utenti IT aziendali sui rischi degli attacchi informatici.