Les SophosLabs ont découvert une nouvelle stratégie de piratage. Des méthodes d'attaque apparemment confuses devraient permettre aux mécanismes de sécurité de n'aboutir à rien. Mais les scientifiques légistes des SophosLabs sont au courant et ont récemment démasqué une nouvelle méthode d'attaque.

Les spécialistes des SophosLabs ont découvert une nouvelle méthode d'attaque. Les deux experts en sécurité Fraser Howard et Andrew O'Donnell sont tombés sur une variante inhabituelle en cherchant de nouvelles menaces. En résumé, la chaîne d'attaques commence par un e-mail malveillant contenant du code de script VB et se termine par le placement d'un cheval de Troie d'accès à distance appelé MoDi RAT. Cependant, au cours de leurs investigations médico-légales, les spécialistes ont découvert des actions surprenantes dans la séquence confuse des attaques. Cela comprenait, par exemple, le lancement d'un fichier de script Visual Basic, qui à son tour active un PowerShell pour coller littéralement le texte des commandes dans la fenêtre PowerShell via le presse-papiers, plutôt que de transmettre la chaîne de commande en tant que paramètre. Le but derrière cela : les scripts d'attaque sans fichier doivent échapper à la détection par les mécanismes de sécurité en relation avec le presse-papiers. C'est exactement ce que recherchent tous les professionnels de la sécurité pour préparer les solutions de protection contre de telles attaques.

La stratégie de piratage repose sur des astuces

« Au cours de nos enquêtes, nous avons découvert des données de télémétrie intéressantes qui indiquent que les cybercriminels tentent d'échapper à la détection. C'est une tendance générale que l'on observe particulièrement cette année. Les attaquants essaient différentes méthodes pour améliorer leurs chances. Les dernières données de télémétrie étaient une raison suffisante pour approfondir. Ce faisant, nous avons découvert quelques astuces intéressantes - notamment l'utilisation de VBScript pour injecter les commandes malveillantes dans le processus PowerShell. L'objectif de cette approche était, avec un degré élevé de certitude, d'échapper à la détection et de rester hors de vue des équipes de sécurité », a déclaré Fraser Howard, directeur de la recherche sur les menaces chez Sophos.

Attaquer par étapes confuses - c'est comme ça que ça marche

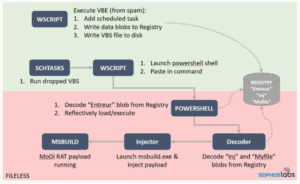

Toute la chaîne d'attaques semble confuse et pas nécessairement logique. Mais avec des astuces comme celle-ci, les cybercriminels tentent d'empêcher la détection par les mécanismes de sécurité. Les étapes individuelles restent sous le radar et n'attirent aucune attention.

L'attaque commence par l'ouverture du spam. Le script Visual Basic joint se connecte à un site distant, le point d'entrée dans une série de redirections HTTP 302. Celles-ci conduisent à leur tour à une archive zip hébergée sur le stockage cloud OneDrive contenant un fichier VBS codé.

Dans la phase suivante, le premier VBScript écrit un deuxième fichier VBS dans le système de fichiers et ajoute trois nouvelles entrées avec des données binaires au registre Windows, qui sont sorties sous forme de nombres binaires à 8 chiffres. Ensuite, le service système est démarré pour créer une nouvelle tâche planifiée. Cela devrait démarrer le script VBS à une heure future préalablement définie.

Lorsque cette tâche planifiée s'exécute, elle utilise wscript.exe pour démarrer le VBS. Le code VBS, à son tour, lance PowerShell et exécute un code qui extrait les données du VBS et les place dans le presse-papiers. Ces données ou commandes sont ensuite insérées par programme dans la fenêtre PowerShell à l'aide de la commande VBS SendKeys.

Pour aller plus loin, PowerShell extrait un exécutable de décodeur .NET de l'un des blobs de registre (appelé Entreur) que le VBE a précédemment créé et le charge de manière réflexive en l'injectant dans un processus système. L'exécutable du décodeur extrait ensuite l'injecteur .NET et les blobs de charge utile (appelés inj et Myfile dans le registre) du registre. Enfin, l'injecteur charge la charge utile (injecte dans l'application hôte msbuild.exe). Le processus de cette attaque peut être compris un peu plus facilement dans le diagramme.

Que pouvez-vous faire en tant qu'entreprise ?

Il est extrêmement important qu'aucun système d'exploitation Windows plus ancien ne soit utilisé dans l'infrastructure informatique. La raison réside dans le framework AMSI de Microsoft. Ceci n'est disponible que dans les versions plus récentes de Windows (Windows 10, Windows Server 2016 et Windows Server 2019) et fournit la base pour détecter et repousser de telles attaques. Les cybercriminels savent que des systèmes encore plus anciens sont utilisés et exploitent cette vulnérabilité de manière intensive.

En savoir plus sur Sophos.com[idboîteétoile=15]