Le Darknet n'est pas seulement un échange de marchandises illégales, mais aussi un lieu où les pirates informatiques recherchent de nouveaux complices ou où des employés d'entreprises déçus proposent leurs services à des gangs criminels en tant qu'initiés.

Cette fois, Check Point Research met l’accent sur la scène du personnel du Darknet. Non seulement des drogues, des armes, des données personnelles, des comptes bancaires, des cartes de crédit, des outils de piratage, des logiciels malveillants et des ransomwares y sont échangés, mais des employés renégats proposent également leurs services en tant qu'initiés, ou des gangs de hackers recherchent de tels initiés comme complices.

Les pirates recherchent des employés qui propagent des logiciels malveillants ou des ransomwares

« Les cybercriminels utilisent souvent des forums et des places de marché spécialisés sur le dark web pour publier des offres d'emploi. Ceux-ci peuvent attirer des utilisateurs férus de technologie qui ont été déçus par le marché du travail traditionnel ou qui sont prêts à enfreindre la loi pour obtenir une récompense financière.

Les offres vont du piratage et du vol de données à la distribution de campagnes de malware et de ransomware. Les pirates informatiques s'attendent à ce que les initiés donnent accès aux systèmes cibles, aident à contourner les mesures de sécurité, fournissent des informations utiles pour une attaque réussie ou même tentent de saboter physiquement une entreprise », explique Sergey Shykevich, responsable du groupe ThreatIntelligence chez Check Point Research.

Récompenses élevées et formation pour les nouveaux complices

Afin d'attirer les initiés, les hackers offrent des récompenses élevées et souvent même des formations à des fins spécifiques. Pour cette raison, le recrutement de tels initiés est souvent coûteux et dangereux, c'est pourquoi les hackers dans ce cas se concentrent sur de grandes industries ou entreprises riches et donc lucratives. . Les cibles populaires incluent les secteurs de la finance, des télécommunications ou de la technologie, mais il existe des dizaines de publicités de ce type sur le dark web. Ils semblent souvent venir de Russie ou de la Communauté des États indépendants (CEI).

Les initiés proposent des services illégaux

🔎 Offre d'un initié de commettre une fraude à la cryptomonnaie (Image : Check Point Software Technologies).

Mais les hackers ne sont pas les seuls à rechercher des collègues sur le Darknet : les initiés eux-mêmes font également de la publicité pour leurs services. Un employé d'un grand opérateur de téléphonie mobile russe a proposé un échange de cartes SIM et d'autres services illégaux. Il existe également de nombreuses offres similaires sur le Darknet concernant les fournisseurs de télécommunications américains.

Les offres d’initiés du secteur financier et du monde des crypto-monnaies sont également populaires – également en Europe.

Les gangs de hackers entretiennent des réseaux internes

En Russie et en Europe de l’Est, il existe même des gangs de hackers qui entretiennent des réseaux internes dans diverses entreprises. Certains d'entre eux proposent également leurs propres initiés qui proposent des services illégaux ou pour le moins douteux dans d'autres pays. L'un de ces initiés est un hacker surnommé Videntis.

Videntis a publié un catalogue de plus de 11 pages proposant des services privilégiés. Certains de ces services sont très courants, comme la recherche d'un numéro de téléphone portable dans les 48 heures pour 2500 26,07 roubles (72 euros), la liste de tous les appels et SMS dans les 25 heures pour 000 260,68 roubles (19 euros) ou le renvoi de tous les appels d'un numéro spécifique. pour 000 198,12 roubles (XNUMX euros).

Les pirates informatiques proposent des contacts à divers auteurs internes

D'autres services concernent des banques russes spécifiques. Pour 8000 83,42 roubles (72 euros), il est possible de découvrir un mot secret en 9000 heures ou pour 93,84 XNUMX roubles (XNUMX euros), d'obtenir un relevé de n'importe quel compte.

Pour 900 dollars américains (826,83 euros), un hacker promet d'utiliser ses contacts pour bloquer le compte WhatsApp de n'importe quel utilisateur, bloquer une carte SIM auprès de n'importe quel fournisseur dans un délai de 7 à 30 jours ou pour 850 dollars américains (781,12 euros) pour bloquer un compte Instagram personnel ou Compte TikTok. Certains services sont plus polyvalents, par ex. B. confirmer les vaccinations à l'étranger ou créer des documents de santé pour voyager.

Collaborer avec des cybercriminels est très risqué pour les auteurs internes : ils peuvent être poursuivis en justice et perdre leur réputation professionnelle. Il existe des récompenses correspondantes, même si pour certains, la motivation principale peut être simplement la vengeance. La récompense peut prendre la forme d'un paiement direct ou d'une participation aux bénéfices provenant des données volées. Dans certains cas, la récompense peut dépendre du succès de l’attaque ou de la quantité de données capturées.

Récompenses possibles jusqu'à 10.0000 XNUMX $

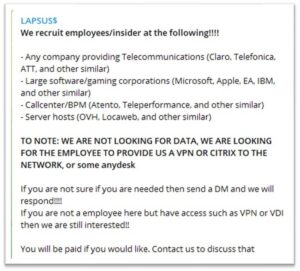

🔎 Le gang de hackers Lapsus recherchait spécifiquement des auteurs internes dans le secteur des télécommunications (Image : Check Point Software Technologies).

Le tristement célèbre groupe de hackers LAPSUS$ recherchait des initiés dans les entreprises de télécommunications et offrait une récompense à faible risque. Un autre groupe offrait entre 2000 1837,93 $ (5000 4594,82 euros) et 100000 91896,50 $ (2021 15,38 euros) aux employés ayant accès à des chauffeurs pour divers services de livraison de nourriture. Mais les montants plus élevés, allant jusqu'à 14,13 XNUMX dollars américains (XNUMX XNUMX euros), pour les initiés des entreprises technologiques ne font pas exception. Les effets de telles attaques internes peuvent être dévastateurs. Selon le rapport mondial sur le coût des menaces internes du Ponemon Institute, le coût moyen par incident interne s'est élevé à XNUMX millions de dollars (XNUMX milliards d'euros) en XNUMX.

La collaboration entre hackers et acteurs internes du Darknet représente donc une menace sérieuse pour la sécurité des données et l’infrastructure des entreprises. Ce phénomène mérite la plus grande attention.

Plus sur CheckPoint.com

À propos du point de contrôle Check Point Software Technologies GmbH (www.checkpoint.com/de) est l'un des principaux fournisseurs de solutions de cybersécurité pour les administrations publiques et les entreprises du monde entier. Les solutions protègent les clients contre les cyberattaques avec un taux de détection des logiciels malveillants, des rançongiciels et d'autres types d'attaques à la pointe du secteur. Check Point propose une architecture de sécurité multicouche qui protège les informations de l'entreprise sur le cloud, le réseau et les appareils mobiles, ainsi que le système de gestion de la sécurité « à un seul point de contrôle » le plus complet et le plus intuitif. Check Point protège plus de 100.000 XNUMX entreprises de toutes tailles.

Articles liés au sujet