Un nouveau rapport révèle que les centres d'opérations de sécurité (SOC) d'entreprise cherchent à étendre la détection et la réponse dans l'espace OT. Cependant, le manque de visibilité et de connaissances des employés pose des obstacles importants, selon une étude de Trend Micro.

Selon l'étude du fournisseur de cybersécurité japonais, la moitié des entreprises disposent désormais d'un SOC qui montre un certain degré de transparence ICS/OT (Industrial Control Systems / Operational Technology). Cependant, même parmi les organisations interrogées qui ont un SOC plus large, seulement environ la moitié (53 %) de leur environnement OT alimente des données à des fins de détection.

Environnement OT non visible dans SOC

🔎 Le nouveau rapport de Trend Micro "Breaking IT/OT Silos With ICS/OT Visibility" (Image : Trend Micro).

Ce déficit se reflète également dans un autre résultat d'étude. La détection des cyberincidents (63 %) est la principale compétence que les répondants souhaitent intégrer dans les silos informatiques et OT. Viennent ensuite l'inventaire des actifs existants (57 %) et la gestion des identités et des accès (57 %). La détection complète et à un stade précoce des événements dans les environnements IT et OT est cruciale pour l'identification des causes profondes et la prévention des menaces.

Le rapport souligne l'importance de la détection et de la réponse aux terminaux (EDR) et de la surveillance de la sécurité du réseau interne (NSM) pour fournir des données sur les causes profondes des cyberattaques. Cependant, moins d'un tiers (30 %) des entreprises interrogées utilisent l'EDR à la fois sur les systèmes d'ingénierie et sur les systèmes de production. Le NSM est encore moins utilisé (<10 %) au niveau du processus physique et du contrôle fondamental dans les environnements OT.

Extension difficile de SecOps aux environnements IT et ICS/OT

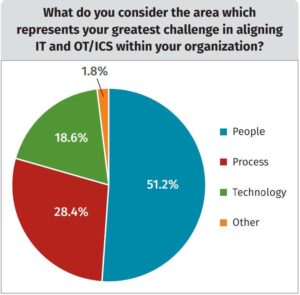

Outre les lacunes en matière de visibilité, l'étude révèle également que l'extension des opérations de sécurité (SecOps) aux environnements informatiques et ICS/OT s'accompagne de défis humains et procéduraux majeurs. Quatre des cinq principaux obstacles identifiés par les répondants concernent la question des ressources humaines :

- Formation du personnel informatique à la sécurité OT (54 %)

- Cloisons de communication entre les départements concernés (39 %)

- Embauche et rétention de professionnels de la cybersécurité (38 %)

- Former le personnel OT sur l'informatique (38 %)

- Transparence insuffisante des risques entre les domaines IT et OT (38 %)

Les technologies obsolètes créent également des difficultés de visibilité : les limitations techniques des appareils et réseaux hérités (45 %) et les technologies informatiques qui ne sont pas conçues pour les environnements OT (37 %) se cristallisent parallèlement au manque de connaissances OT des employés informatiques (40 %) problèmes.

Sondage clair : OT doit être plus visible

🔎 Défis d'alignement IT-OT basés sur les personnes, les processus et la technologie (Image : Trend Micro).

À l'avenir, les répondants souhaitent redoubler d'efforts pour une meilleure convergence de la sécurité entre l'IT et l'OT, obtenant ainsi une meilleure visibilité sur les menaces OT. Les deux tiers (67 %) prévoient d'étendre leur SOC, et ceux qui utilisent déjà l'EDR (76 %) prévoient de le faire également au cours des 24 prochains mois vers ICS/OT. En outre, 70 % des entreprises qui ont déjà introduit les fonctionnalités NSM prévoient d'étendre cette technologie dans le même délai.

« La convergence IT-OT est déjà le moteur de la transformation numérique dans de nombreuses entreprises industrielles. Cependant, pour gérer efficacement les risques dans ces environnements, les SecOps IT et OT doivent également converger », explique Udo Schneider, IoT Security Evangelist chez Trend Micro. "Les programmes de sécurité OT sont peut-être encore à la traîne, mais offrent une opportunité de combler le fossé de la visibilité et des capacités en se consolidant sur une seule plate-forme SecOps comme Trend Vision One."

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.