Partout où les données doivent être protégées, le principe Zero Trust est une approche de sécurité indispensable - en particulier dans le secteur de la santé. Les cyberattaques y augmentent rapidement.

Alors que les organisations de santé continuent de passer au numérique, une chose est devenue claire : le bien-être des patients ne peut pas passer en premier si les systèmes numériques qui les soutiennent sont compromis. Selon le Journal of the American Medical Association (JAMA), le La fréquence des cyberattaques contre les hôpitaux et les systèmes de santé va plus que doubler entre 2016 et 2021.

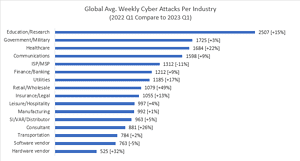

🔎 Moyenne mondiale des cyberattaques hebdomadaires par industrie (Image : Check Point Software Technologies)

Les recherches de Check Point Software Technologies confirment cette tendance, montrant que le secteur de la santé a fait face à une moyenne de 2023 1.684 attaques par semaine au premier trimestre 22, soit une augmentation de 2023 % par rapport à l'année précédente. Cela fera de la santé le troisième secteur le plus ciblé en XNUMX, devant la finance, l'assurance et les communications.

73 % utilisent d'anciens systèmes informatiques

Ces chiffres sont alarmants, mais explicables. Le secteur de la santé est une véritable mine d'or de données, dont une grande partie est gérée par des systèmes informatiques obsolètes facilement exploitables. Une enquête menée par la Healthcare Information and Management Systems Society (HIMSS) a révélé que 73 % des organisations de soins de santé utilisent des systèmes informatiques hérités dont la maintenance est coûteuse et qui présentent souvent des failles de sécurité. Le secteur est donc une cible facile – et potentiellement lucrative – pour les opérateurs de ransomwares. Cependant, cette vulnérabilité découle non seulement des logiciels et des systèmes, mais aussi de la façon dont les données et les appareils sont gérés dans chaque organisation.

Le principe de confiance zéro

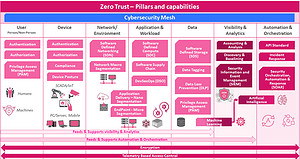

Dans des secteurs comme la santé, il existe une répartition des responsabilités en matière de cyber-résilience. D'un côté, l'application de la sécurité, de l'autre, le contrôle du réseau et des politiques. Cela se reflète le mieux dans les « sept piliers de la confiance zéro » tels que définis dans les cadres Forrester et National Institute of Standards and Technology (NIST).

Zero Trust est un modèle de sécurité qui fonctionne sur le principe "ne jamais faire confiance, toujours vérifier". Cela signifie que l'accès aux ressources et aux données ne doit jamais être considéré comme sécurisé, même s'il se produit dans les périmètres du réseau.

Les sept piliers du Zero Trust

Les cinq premiers piliers sont les utilisateurs, les appareils, les réseaux, les charges de travail et les données. Ces piliers forment l'élément d'application du cadre, qui applique le principe du moindre privilège en exigeant des contrôles d'identité et de vérification continus. La visibilité et l'analyse ainsi que l'automatisation et l'orchestration forment les deux autres piliers. Ces piliers forment l'élément de contrôle et de politique du cadre et améliorent la posture de sécurité d'une organisation grâce à une surveillance en temps réel et à des réponses automatisées aux failles de sécurité.

En combinant ces piliers, les organisations peuvent créer un environnement de confiance, et c'est exactement ce que les organisations de santé devraient faire pour faire face au nombre croissant d'attaques.

Erreurs courantes de surveillance du réseau

De nombreux organismes de santé commettent certaines erreurs courantes lorsqu'ils surveillent leur réseau à la recherche de menaces.

Absence de concept préventif

Tout comme il est préférable de vacciner un patient pour le protéger de l'infection, il est préférable de détecter et de prévenir les cyberattaques avant qu'elles n'atteignent un réseau. Les solutions de détection des menaces en temps réel peuvent aider à identifier les modèles de trafic anormaux, et les renseignements sur les menaces en temps réel peuvent bloquer activement les logiciels malveillants avant qu'ils ne pénètrent dans un réseau.

Réseaux plats ou non segmentés

Les organisations de santé continuent d'étendre leurs réseaux à mesure que leurs services se numérisent. Les appareils vulnérables (endpoints) ne sont plus confinés à un seul endroit, mais s'étendent aux maisons et autres bureaux. Par conséquent, il est important de segmenter le réseau via des pare-feu et une protection au niveau des périphériques, ou de le diviser en clusters plus faciles à gérer. Tout comme un hôpital peut placer des portes coupe-feu autour du bâtiment pour empêcher la propagation du feu, un réseau doit avoir des barrières en place pour empêcher les logiciels malveillants de se propager latéralement.

Pas de protection pour les terminaux

Un hôpital moyen de 500 lits peut avoir jusqu'à 10.000 XNUMX appareils connectés à l'Internet des objets (IoT) pour surveiller, stocker et transmettre des informations sur les patients et d'autres données sensibles. L'application d'une politique Zero Trust commence par "découvrir" ces appareils sur le réseau, puis applique automatiquement une politique Low Privilege Zero Trust afin que seuls les systèmes pertinents, ou ceux qui ont besoin d'un accès pour effectuer leur travail, puissent accéder aux appareils.

Utilisation de contrôles de sécurité obsolètes

Pour être efficaces, les contrôles de sécurité doivent suivre le rythme de l'innovation. Leur réintégration dans des applications existantes signifie que la sécurité est toujours un pas derrière l'innovation. Pour combler cet écart et atténuer en permanence les risques, des contrôles de sécurité doivent être intégrés au processus de développement d'applications le plus tôt possible.

Renforcer les réseaux de soins de santé avec Zero Trust

La mise en œuvre des principes Zero Trust est essentielle pour les organisations de soins de santé afin d'assurer la sécurité des données des patients et des infrastructures critiques. La surveillance du réseau est un sous-ensemble de la visibilité et de l'analyse Zero Trust, et est essentielle pour identifier et catégoriser les informations et comprendre le flux de données.

Les charges de travail font référence à toute application ou service exécuté dans des centres de données privés ou des clouds publics, et ici le principe du moindre privilège ou "ne jamais faire confiance, toujours vérifier" doit être appliqué. Les organisations de santé peuvent renforcer leurs charges de travail applicatives avec Zero Trust en mettant en œuvre une vérification continue de l'identité et des mesures de sécurité préventives en temps réel. Zero Trust peut être mis en œuvre dans n'importe quelle application, sur site ou dans le cloud, en fonction des besoins de sécurité de l'organisation. Par exemple, un hôpital centralisé a des besoins différents de ceux d'une maison de retraite ou d'un service de soins à domicile, où le personnel voyage avec ses appareils ou les appareils se trouvent à des endroits différents.

Ne faites jamais confiance, vérifiez toujours

Les données doivent également être classifiées afin d'être protégées de la bonne manière. La sécurisation des données non structurées telles que le texte, les photos, la vidéo et l'audio, ainsi que la chirurgie à distance avec des systèmes robotiques tels que "Da Vinci", nécessitent tous différents niveaux de protection et de contrôle.

Les piliers de Zero Trust peuvent être exploités et mis en œuvre de différentes manières pour sécuriser les voies de données et automatiser la réponse aux menaces, mais le principe sous-jacent reste le même : ne jamais faire confiance, toujours vérifier. Si les organisations de soins de santé veulent survivre à la tempête à venir, elles doivent adopter cette cyberculture. Dit Itai Greenberg, CSO, Check Point Software.

Plus sur CheckPoint.com

À propos du point de contrôle Check Point Software Technologies GmbH (www.checkpoint.com/de) est l'un des principaux fournisseurs de solutions de cybersécurité pour les administrations publiques et les entreprises du monde entier. Les solutions protègent les clients contre les cyberattaques avec un taux de détection des logiciels malveillants, des rançongiciels et d'autres types d'attaques à la pointe du secteur. Check Point propose une architecture de sécurité multicouche qui protège les informations de l'entreprise sur le cloud, le réseau et les appareils mobiles, ainsi que le système de gestion de la sécurité « à un seul point de contrôle » le plus complet et le plus intuitif. Check Point protège plus de 100.000 XNUMX entreprises de toutes tailles.