L’année dernière, l’Allemagne était le quatrième pays le plus attaqué au monde. Les secteurs de la logistique, de la construction et de la technologie sont les principales cibles, selon l'analyse du ransomware Malwarebytes.

🔎Attaques de ransomware connues dans les dix pays les plus attaqués, de juillet 2022 à juin 2023. (Image : Malwarebytes)

Sur les douze mois allant de juillet 2022 à juin 2023, l’Allemagne reste le quatrième pays le plus attaqué au monde et le pays le plus attaqué en dehors du monde anglophone.

Les attaques de ransomwares se multiplient

Comme aux États-Unis et au Royaume-Uni, le nombre d’attaques de ransomwares a considérablement augmenté au cours des quatre derniers mois. Mars, avril et mai ont même été les mois les plus touchés durant la période d'observation. Il y a eu 24 attaques connues en Allemagne en mai. Cela en fait le mois le plus touché de l'année dernière, avec près de trois fois plus d'attaques que la moyenne des onze mois précédents.

Bien qu’une partie de cette augmentation soit due à une légère augmentation du nombre de groupes de ransomware opérant en Allemagne, la principale cause semble être une augmentation de l’activité de groupes déjà actifs. Cinq gangs différents ont été responsables de plus d’une attaque en mai et juin 2023.

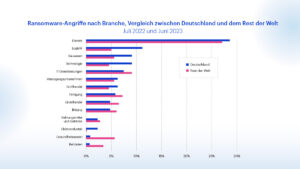

En Allemagne, les secteurs de la logistique, de la construction et de la technologie sont particulièrement touchés

🔎Attaques de ransomware en Allemagne par secteur par rapport au reste du monde, de juillet 2022 à juin 2023. (Image : Malwarebytes)

Le secteur des services a été le plus touché en Allemagne au cours des douze derniers mois, représentant 29 pour cent de toutes les attaques connues. Ce chiffre est à peu près conforme à la moyenne mondiale et à la situation dans d’autres grandes destinations de ransomware telles que les États-Unis, le Royaume-Uni et la France.

Ce qui est également frappant en Allemagne, c'est que l'Allemagne semble avoir été épargnée par l'accent mis sur l'éducation, comme cela a été observé aux États-Unis et au Royaume-Uni, en particulier au cours des douze derniers mois. Le secteur de la santé n’était pas non plus une cible importante, contrairement aux États-Unis, et le secteur public a également été épargné par les attaquants de la France voisine.

Cependant, une comparaison entre l'Allemagne et le reste du monde montre que certains secteurs en Allemagne ont été proportionnellement plus touchés qu'ailleurs : notamment la logistique, la construction et la technologie. Les groupes de ransomwares en Allemagne semblent se concentrer entièrement sur les entreprises.

Exploiter Zero Days : de nouvelles tactiques de ransomware à venir ?

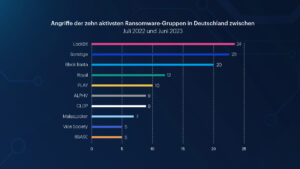

🔎Attaques en Allemagne par les dix groupes de ransomwares les plus actifs, de juillet 2022 à juin 2023. (Image : Malwarebytes)

Au cours des douze derniers mois, Malwarebytes a découvert 23 groupes de ransomwares opérant en Allemagne. Neuf d’entre eux étaient responsables d’au moins cinq attaques connues, dont le groupe connu sous le nom de Cl0P.

LockBit a été le groupe le plus actif en Allemagne au cours des douze derniers mois, ainsi qu'aux États-Unis, au Royaume-Uni et en France. Black Basta était le deuxième groupe le plus actif en Allemagne au cours des douze derniers mois (après les États-Unis). Cela a poursuivi la tendance de Black Basta à se concentrer principalement sur l'Allemagne. Malwarebytes en a parlé pour la première fois en avril. Black Basta a commis deux fois plus d'attentats en Allemagne qu'au Royaume-Uni ou au Canada, alors qu'elle n'a signalé qu'un seul attentat en France.

La présence de Cl0P et MalasLocker dans le top dix est également révélatrice et pourrait être le signe d’un changement de tactique des ransomwares et d’une possible escalade du problème des ransomwares. Les attaques de MalasLocker se sont toutes produites au cours d'un seul mois, en mai. Cl0P n’a été actif que pendant quatre des 12 derniers mois et a également connu la moitié de ses attaques connues en un seul mois. Néanmoins, les deux groupes figuraient l’année dernière parmi les groupes les plus productifs d’Allemagne. Ils y sont parvenus grâce à des campagnes ciblant des vulnérabilités spécifiques et non corrigées. MalasLocker a exploité une vulnérabilité des serveurs Zimbra pour émerger de nulle part en mai comme le ransomware le plus répandu en Allemagne et dans le monde. Cl0P a utilisé une tactique similaire en exploitant les jours zéro dans GoAnywhere et MOVEit Transfer.

De nouvelles tactiques d’attaque apparaissent rapidement

L’une des caractéristiques de l’écosystème des ransomwares est que lorsqu’un groupe découvre une nouvelle tactique efficace, d’autres groupes emboîtent rapidement le pas. Le dernier changement majeur a eu lieu en 2019, lorsque le groupe de ransomwares Maze a déclenché une transition radicale vers ce que l’on appelle la « double extorsion », qui utilise à la fois le cryptage et la menace de fuite de données pour extorquer les victimes. L’utilisation du zéro jour au Cl0P pourrait potentiellement provoquer un changement similaire. Que ce soit le cas dépendra en fin de compte du retour sur investissement de la tactique.

Marcelo Rivero, spécialiste des ransomwares chez Malwarebytes, considère la dernière campagne de Cl0P comme un succès partiel pour le groupe : « Du point de vue de Cl0P, la campagne a été un succès mitigé. Bien qu’une vulnérabilité jusqu’alors inconnue ait été exploitée, la qualité généralement médiocre des données volées n’a peut-être pas satisfait le groupe.

Les campagnes Cl0P de 2023 ont montré que les gangs de ransomwares peuvent désormais gérer le coût et la complexité du déploiement du Zero Day. Et lorsqu’ils le font, le volume des attaques peut aller bien au-delà de ce qui était auparavant possible avec d’autres approches.

Accédez directement au rapport sur Malwarebytes.com

À propos de Malwarebytes Malwarebytes protège les particuliers et les entreprises contre les menaces dangereuses, les ransomwares et les exploits que les programmes antivirus ne détectent pas. Malwarebytes remplace complètement les autres solutions antivirus pour éviter les menaces de cybersécurité modernes pour les utilisateurs privés et les entreprises. Plus de 60.000 XNUMX entreprises et des millions d'utilisateurs font confiance aux solutions d'apprentissage automatique innovantes de Malwarebyte et à ses chercheurs en sécurité pour éviter les menaces émergentes et éliminer les logiciels malveillants qui manquent aux solutions de sécurité obsolètes. Visitez www.malwarebytes.com pour plus d'informations.

Articles liés au sujet