Trend Micro étend sa coopération dans le domaine des voitures connectées. En coopération avec Fujitsu, Hitachi et Microsoft Japon, Trend Micro développe des mesures de cybersécurité pour les véhicules connectés. Cependant, en raison de leur connexion à Internet, les véhicules intelligents sont menacés par les cyberattaques.

Trend Micro, l'un des principaux fournisseurs mondiaux de solutions de cybersécurité, développe des solutions de sécurité pour les véhicules connectés avec Fujitsu, Hitachi et Microsoft Japan. Ceux-ci aident les constructeurs automobiles à mettre en œuvre les réglementations actuelles en matière de cybersécurité pour l'industrie.

Règlement sur la cybersécurité pour les voitures connectées

Le marché des véhicules connectés connaît une croissance rapide et les données sur les véhicules et les conditions de circulation autour d'eux jouent un rôle de plus en plus important dans le développement de solutions de mobilité pérennes. Cependant, en raison de leur connexion à Internet, les véhicules intelligents sont exposés à la menace de cyberattaques. Par conséquent, une surveillance continue de la sécurité et des menaces est nécessaire dans les véhicules connectés eux-mêmes, ainsi que sur l'ensemble de la plate-forme, pour détecter et répondre de manière fiable aux incidents et aux signes de cyberattaques. C'est le seul moyen d'obtenir un aperçu complet des données du véhicule.

Fujitsu et Trend Micro améliorent la sécurité des véhicules connectés

Depuis cette année, Fujitsu Limited et Trend Micro travaillent avec des constructeurs automobiles du monde entier pour améliorer les mesures de sécurité pour les véhicules connectés et leur infrastructure cloud.

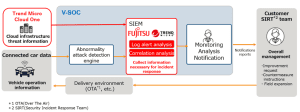

Dans le cadre de ce partenariat, Fujitsu fournit une solution de sécurité pour les véhicules connectés avec le service V-SOC (Vehicle Security Operations Center), avec Trend Micro Cloud One, la plateforme de sécurité cloud complète du fournisseur de sécurité informatique japonais, complétant le cloud backend -L'infrastructure protège. Les deux solutions fonctionnent ensemble pour détecter les anomalies dans le véhicule. Ceux-ci incluent, par exemple, des dysfonctionnements de la pédale d'accélérateur ou des freins. De plus, ils offrent des fonctions de détection supplémentaires pour les communications non autorisées et les tentatives de manipulation des serveurs télématiques et des données de sécurité dans l'infrastructure cloud. Les éléments individuels sont enregistrés et analysés de manière globale.

Visualisation des cyberattaques potentielles

Les nouveaux services permettent de visualiser une image complète des cyberattaques potentielles. Parce qu'ils détectent les menaces qui émanent de l'infrastructure cloud, ce qui attire les cybercriminels, et associent également ces fonctions de détection aux avertissements dans le véhicule. De plus, les services peuvent être utilisés pour déterminer les points de départ des menaces et les effets des cyberattaques. Cela permet d'initier des mesures de sécurité appropriées.

Hitachi, Microsoft Japan et Trend Micro unissent leurs forces pour protéger les voitures connectées

Une solution capable de surveiller et de sécuriser de nombreux véhicules mondiaux contre le nombre toujours croissant d'attaques nécessite une coordination minutieuse entre la sécurité du cloud, les systèmes informatiques et l'infrastructure automobile. Les solutions informatiques et de véhicules d'Hitachi, les solutions de sécurité des véhicules et du cloud de Trend Micro et les informations sur les menaces, ainsi que la plate-forme cloud de Microsoft forment ensemble une solution holistique pour les véhicules connectés. Cela comprend également des solutions de sécurité dans les voitures connectées qui détectent, analysent et combattent les cyberattaques sur les véhicules et les systèmes périphériques. La solution développée conjointement doit être déployée auprès des constructeurs et fournisseurs automobiles au Japon d'ici la fin de l'année, puis être disponible dans le monde entier.

Les services suivants sont fournis dans le cadre de la coopération :

- Détecter et prévenir les cyberattaques et les risques pour les véhicules

- Fournir une plate-forme cloud puissante et sécurisée

- Visualisation d'un aperçu complet des cyberattaques en rapport avec les données du véhicule

En savoir plus sur la réglementation en matière de cybersécurité

Actuellement, la réglementation en matière de cybersécurité automobile est basée sur le groupe de travail du Forum mondial pour l'harmonisation de la réglementation des véhicules (WP.29) de la Commission économique des Nations Unies pour l'Europe (UNECE). Le règlement WP.29 souligne la nécessité d'un système pour collecter, surveiller et analyser les renseignements sur les menaces à l'intérieur et à l'extérieur du véhicule pour permettre la conduite autonome. Les constructeurs automobiles du monde entier mettent en œuvre des contre-mesures basées sur ce guide.

Par ailleurs, Trend Micro a publié une étude sur la cybersécurité dans les véhicules connectés. Celle-ci accompagne les constructeurs, fournisseurs, autorités et prestataires de services dans la mise en œuvre du nouveau règlement onusien sur la cybersécurité des véhicules connectés. Il analyse également les risques cyber qui ne sont pas encore pris en compte dans les lignes directrices actuelles. Le rapport complet"Identification des domaines prioritaires de la cybersécurité dans les voitures connectées sur la base des vecteurs d'attaque WP.29 UN R155 et au-delà' est disponible en ligne en anglais.

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.