SophosLabs ha descubierto una nueva estrategia de piratería. Los métodos de ataque aparentemente confusos deberían permitir que los mecanismos de seguridad quedaran en nada. Pero los científicos forenses de SophosLabs están tras ellos y recientemente han desenmascarado un nuevo método de ataque.

Los especialistas de SophosLabs han descubierto un nuevo método de ataque. Los dos expertos en seguridad Fraser Howard y Andrew O'Donnell se encontraron con una variante inusual mientras buscaban nuevas amenazas. En resumen, la cadena de ataques comienza con un mensaje de correo electrónico malicioso que contiene un código de secuencias de comandos VB y termina con la colocación de un troyano de acceso remoto llamado MoDi RAT. Sin embargo, durante sus investigaciones forenses, los especialistas descubrieron algunas acciones sorprendentes en la confusa secuencia de ataques. Esto incluyó, por ejemplo, iniciar un archivo de secuencia de comandos de Visual Basic, que a su vez activa un PowerShell para pegar literalmente el texto de los comandos en la ventana de PowerShell a través del portapapeles, en lugar de pasar la cadena de comando como parámetro. El objetivo detrás de esto: los scripts de ataque sin archivos deben escapar a la detección de los mecanismos de seguridad en relación con el portapapeles. Esto es exactamente lo que buscan todos los profesionales de la seguridad para preparar las soluciones de protección contra este tipo de ataques.

La estrategia de piratería se basa en trucos

“En nuestras investigaciones, descubrimos algunos datos de telemetría interesantes que indican que los ciberdelincuentes intentan evadir la detección. Esta es una tendencia general que estamos viendo particularmente este año. Los atacantes prueban diferentes métodos para mejorar sus posibilidades. Los últimos datos de telemetría fueron motivo suficiente para profundizar más. Al hacerlo, descubrimos algunos trucos interesantes, en particular el uso de VBScript para inyectar comandos maliciosos en el proceso de PowerShell. El objetivo de este enfoque era, con un alto grado de certeza, evadir la detección y permanecer fuera de la vista de los equipos de seguridad”, dijo Fraser Howard, director de investigación de amenazas de Sophos.

Ataque en pasos confusos: así es como funciona

Toda la cadena de ataques suena confusa y no necesariamente lógica. Pero con trucos como este, los ciberdelincuentes intentan evitar que los mecanismos de seguridad los detecten. Los pasos individuales permanecen bajo el radar y no llaman la atención.

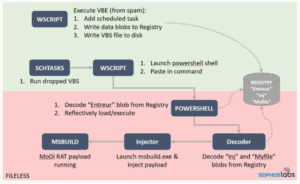

El ataque comienza con la apertura del correo electrónico no deseado. El script de Visual Basic adjunto se conecta a un sitio remoto, el punto de entrada a una serie de redireccionamientos HTTP 302. Estos, a su vez, conducen a un archivo zip alojado en el almacenamiento en la nube de OneDrive que contiene un archivo VBS codificado.

En la siguiente fase, el primer VBScript escribe un segundo archivo VBS en el sistema de archivos y agrega tres nuevas entradas con datos binarios al registro de Windows, que se generan como números binarios de 8 dígitos. Luego se inicia el servicio del sistema para crear una nueva tarea programada. Esto debería iniciar el script VBS en un momento futuro definido previamente.

Cuando se ejecuta esta tarea programada, utiliza wscript.exe para iniciar el VBS. El código VBS, a su vez, inicia PowerShell y ejecuta código que extrae datos del VBS y los coloca en el portapapeles. Estos datos o comandos se insertan mediante programación en la ventana de PowerShell mediante el comando VBS SendKeys.

Yendo más allá, PowerShell extrae un ejecutable decodificador .NET de uno de los blobs de registro (denominado Entreur) que VBE creó previamente y lo carga de manera reflexiva inyectándolo en un proceso del sistema. El ejecutable del decodificador luego extrae el inyector .NET y los blobs de carga útil (denominados inj y Myfile en el registro) del registro. Finalmente, el inyector carga la carga útil (se inyecta en la aplicación host msbuild.exe). El proceso de este ataque se puede entender un poco más fácilmente en el diagrama.

¿Qué puedes hacer como empresa?

Es extremadamente importante que no se utilicen sistemas operativos Windows más antiguos en la infraestructura de TI. La razón radica en el Marco AMSI de Microsoft. Esto solo está disponible en las versiones más recientes de Windows (Windows 10, Windows Server 2016 y Windows Server 2019) y proporciona la base para detectar y repeler tales ataques. Los ciberdelincuentes saben que incluso los sistemas más antiguos están en uso y explotan esta vulnerabilidad de forma intensiva.

Más información en Sophos.com[ID de starbox = 15]