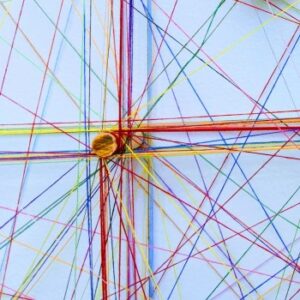

КРИТИКА: Аномалії мереж OT та IoT поширені всюди

Новий звіт показує, що мережеві аномалії та атаки є найпоширенішими загрозами для середовищ OT та IoT, особливо в області критичної інфраструктури. Уразливості в критичних виробничих зонах зросли на 230 відсотків. Nozomi Networks опублікувала свій останній звіт Networks Labs OT & IoT Security Report. Аналіз експертів показує, що мережеві аномалії та атаки становлять найбільшу загрозу для середовищ OT та IoT. Ще одна причина для занепокоєння: уразливості в критичних виробничих областях зросли на 230 відсотків. Тому кіберзлочинці мають набагато більше можливостей отримати доступ до мереж і спричинити ці аномалії. Зібрано телеметричні дані…