Тепер підприємства можуть повною мірою скористатися перевагами архітектури нульової довіри, значно спрощуючи проектування мережі. Нові агенти кінцевих точок для macOS і Windows служать повною заміною традиційним віртуальним приватним мережам.

Lookout анонсувала нові агенти кінцевих точок Windows і macOS для свого рішення Lookout Secure Private Access Zero Trust Network Access (ZTNA), що полегшує повну заміну перевантажених віртуальних приватних мереж (VPN) на хмарну безпеку. Тепер підприємства можуть повною мірою скористатися перевагами архітектури нульової довіри, значно спрощуючи проектування мережі. За словами аналітиків Gartner, до 2025 року щонайменше 70 відсотків нових розгортань віддаленого доступу функціонуватимуть переважно з ZTNA замість служб VPN. На кінець 2021 року це було менше 10 відсотків.

Занадто складно: архітектури ZTNA та VPN одночасно

Початкові продукти ZTNA пропонують обмежені варіанти маршрутизації трафіку. З іншого боку, старіші рішення VPN підтримують різноманітні протоколи та складні варіанти використання, що ускладнює реалізацію повної заміни VPN у багатьох корпоративних середовищах. Групи ІТ-безпеки часто змушені запускати архітектури ZTNA та VPN одночасно для підтримки певних застарілих програм, таких як телефони VoIP. Це обмеження призводить до складної конструкції мережі, експлуатація та обслуговування якої є дорогим.

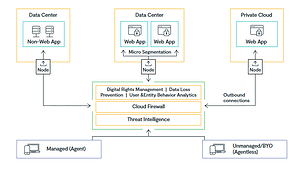

Нові агенти кінцевих точок Lookout для операційних систем Windows і macOS полегшують повний перехід до архітектури нульової довіри з підтримкою контролю трафіку як на рівні мережі, так і на рівні додатків. У поєднанні з Lookout Secure Private Access із хмари команди ІТ-безпеки тепер можуть повністю замінити набір варіантів використання, які підтримуються традиційними VPN, і повністю скористатися перевагами архітектури нульової довіри.

VPN порушує нульову довіру

Основний принцип Zero Trust — «ніколи не довіряй, завжди перевіряй». Усі користувачі та пристрої вважаються потенційними загрозами, їх необхідно постійно контролювати та обмежувати ресурсами, необхідними для виконання певного завдання. З іншого боку, мережі VPN використовують підхід до підключення «все або нічого», дозволяючи користувачам пройти автентифікацію лише один раз, а потім вільно переміщатися по мережі. Цей необмежений доступ на рівні мережі створює умови для бічних атак. Якщо зловмисник або зловмисне програмне забезпечення зможуть пройти повз VPN, вони матимуть повний доступ до всіх програм і конфіденційних даних у мережі компанії.

Захищений приватний доступ від Lookout, а також агенти кінцевих точок Windows і macOS забезпечують важливі переваги безпеки. Це включає:

- Унікальне розуміння трафіку приватних програм: Групи ІТ-безпеки можуть краще зрозуміти, як їхні користувачі взаємодіють із приватними програмами, від видимості до фактичних даних, до яких вони мають доступ.

- Розширений захист даних: Агенти полегшують розгортання розширених засобів контролю безпеки даних для корпоративних приватних додатків, включаючи рішення для запобігання втраті даних (DLP) і керування цифровими правами підприємства (EDRM).

- Детальний контроль трафіку для адаптації до неоднорідних середовищ: Агенти можуть бути налаштовані для маршрутизації трафіку до певних місць призначення на основі таких факторів, як користувач, пристрій і місцезнаходження. Це гарантує, що лише авторизовані користувачі мають доступ до конфіденційних даних.

- Покращений досвід роботи з багатотунельним контролем руху: Агенти направляють трафік до одного з багатьох глобальних місць Cloud Edge Lookout, забезпечуючи найкоротший шлях між користувачем і компанією.

- Високодоступна, резервована багатошляхова маршрутизація: Агенти використовують глобально розповсюджену хмарну платформу безпеки Lookkout, щоб надати кінцевим користувачам високодоступний Security Service Edge (SSE), використовуючи розширені алгоритми вибору шляху та маршрутизації.

- Послідовне забезпечення нульової довіри з інтегрованою безпекою кінцевих точок: Агенти безперервно відстежують стан кінцевої точки за умови інтеграції з платформами захисту кінцевих точок (EPP), центрами безпеки операційної системи та іншими продуктами безпеки кінцевої точки.

Про Lookout Співзасновники Lookout Джон Герінг, Кевін Махаффі та Джеймс Берджесс об’єдналися в 2007 році з метою захистити людей від загроз безпеці та конфіденційності, пов’язаних зі все більш зв’язаним світом. Ще до того, як смартфони були в кишені кожного, вони зрозуміли, що мобільність матиме глибокий вплив на те, як ми працюємо та живемо.