У поточному звіті Trend Micro аналізує ландшафт програм-вимагачів і надає прогноз щодо впливу на нього переривання діяльності LockBit. LockBit не було повністю зламано, але його діяльність була суворо придушена, а нові розробки зловмисного коду були виявлені та, таким чином, зроблені непридатними для використання.

У співпраці з Британським національним агентством із боротьби зі злочинністю (NCA) компанія Trend Micro змогла надати детальний аналіз діяльності групи програм-вимагачів і остаточно порушити всю функціональність шкідливого програмного забезпечення. Починаючи з 2022 року LockBit і BlackCat незмінно були серед постачальників Ransomware-as-a-Service (RaaS) з найбільшою кількістю відкриттів. У всьому світі можна спостерігати збільшення активних груп RaaS паралельно зростанню кількості жертв.

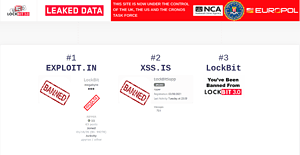

🔎 Сторінки витоку під кількома адресами LockBit Tor перейшли до органів влади. Однак група APT повернулася під новими адресами (Зображення: Trend Micro).

Дослідження експертів із безпеки показують, що багато суб’єктів загроз програм-вимагачів як послуга особливо зосереджені на невеликих організаціях, які, на їхню думку, мають менше ресурсів для ІТ-безпеки. У другій половині 2023 року на компанії з менш ніж 200 співробітниками припадала більшість жертв LockBit (61 відсоток) і значна частка жертв BlackCat (50 відсотків) у всьому світі. У випадку групи програм-вимагачів Clop більше половини атак за досліджуваний період (62 відсотки) були спрямовані на такі МСП.

Q4/2023: кількість атак продовжує зростати

У звіті йдеться про те, що у другій половині 2023 року Trend Micro виявила та заблокувала майже 7,5 мільйонів програм-вимагачів по всьому світу на рівнях електронної пошти, URL-адрес і файлів. Це означає збільшення більш ніж на 11 відсотків порівняно з першими шістьма місяцями року, коли учасники програм-вимагачів опублікували на своїх сайтах витоку даних загалом близько 2.500 компаній, які нібито відмовилися платити викуп після успішної атаки.

Це відповідає збільшенню більш ніж на 26 відсотків передбачуваних жертв програм-вимагачів у всьому світі порівняно з першою половиною 2023 року. Кількість активних груп RaaS також зросла більш ніж на 15 відсотків у другій половині року.

LockBit був провідним сімейством програм-вимагачів у всьому світі, на нього припадало 18 відсотків від загальної кількості жертв у третьому кварталі та 22 відсотки у четвертому кварталі. Протягом 2023 року вони зосереджувалися на Північній Америці. У другій половині 2023 року 45 відсотків їхніх атак були спрямовані на цей регіон, за ним йдуть Європа (26 відсотків) і Азіатсько-Тихоокеанський регіон (12 відсотків).

Група програм-вимагачів BlackCat також була націлена на Північну Америку з 58 відсотками своїх атак у другій половині 2023 року. Далі знову йдуть Європа (17 відсотків) і Азіатсько-Тихоокеанський регіон (14 відсотків). Актори Клопа демонструють схожі географічні переваги. Майже на 70 відсотків у третьому кварталі 2023 року в центрі уваги була Північна Америка. У четвертому кварталі інциденти були зосереджені виключно в цьому регіоні. Німеччина займає перше місце в Європі за кількістю атак програм-вимагачів, хоча в останньому кварталі цифри дещо знизилися.

Операція Cronos проти LockBit

LockBit був причетний до чверті всіх витоків програм-вимагачів у 2023 році та продовжує вдосконалювати свої програми-вимагачі, щоб залишатися на передньому краї технологій. Тісно співпрацюючи з Національним агентством із боротьби зі злочинністю Великої Британії (NCA), Trend Micro змогла надати дані про загрози для детального аналізу LockBit-NG-Dev, наступної версії програми-вимагача LockBit, яка все ще розробляється. Аналіз зробив всю лінійку продуктів LockBit непридатною для кримінальних цілей. Цей колективний зрив одного з основних гравців програм-вимагачів під назвою «Операція Кронос», знаменує собою значний крок у глобальній боротьбі з кіберзагрозами.

Основні результати операції Cronos проти LockBit

- Шкода репутації основних акторів: Зважаючи на заплямовану репутацію, LockBit стикається із серйозними проблемами у відновленні своїх операцій і партнерських мереж.

- Порушення стратегічної інфраструктури: Завдяки глибокому підходу до операції учасникам було надзвичайно складно та зайняло багато часу на перебудову їхніх систем і перегрупування.

- Ефективний стримуючий засіб: Інформація про злочинну діяльність афілійованих осіб і наступні попередження, ймовірно, демонтували всі партнерські програми LockBit і ще більше послабили оперативні можливості групи.

- Підвищена безпека для компаній: Компанії отримують вигоду від аналітичних даних, наданих операцією, і зниження ризику бути атакованими великим гравцем на ринку програм-вимагачів.

«Ми дуже раді, що змогли успішно підтримати міжнародні правоохоронні органи в їхній роботі проти групи LockBit, проаналізувавши заплановану нову версію», — пояснює Роберт МакАрдл, директор групи перспективних досліджень загроз у Trend Micro. «Випереджаючи цих загроз за допомогою нашого аналізу, ми змогли не лише поділитися інформацією з правоохоронними органами, але й посилити захист нашої глобальної клієнтської бази. Оцінка операції зі зриву показує, що глобальна розвідка про загрози робить цінний внесок у підвищення рівня безпеки».

BlackCat також вийшов з ладу

Подібно до LockBit, міжнародній правоохоронній операції під керівництвом ФБР також вдалося проникнути в інфраструктуру BlackCat і порушити її роботу. У грудні операція проникла на сервери BlackCat і закрила сайт витоку після успішного вилучення сотень пар ключів для сайтів Tor BlackCat.

Більше на TrendMicro.com

Про Trend Micro Як один із провідних світових постачальників ІТ-безпеки, Trend Micro допомагає створити безпечний світ для обміну цифровими даними. Завдяки більш ніж 30-річному досвіду в галузі безпеки, глобальним дослідженням загроз і постійним інноваціям Trend Micro пропонує захист для компаній, державних установ і споживачів. Завдяки нашій стратегії безпеки XGen™ наші рішення отримують переваги від поєднання методів захисту між поколіннями, оптимізованих для передових середовищ. Інформація про мережеві загрози забезпечує кращий і швидший захист. Оптимізовані для хмарних робочих навантажень, кінцевих точок, електронної пошти, Інтернету речей і мереж, наші підключені рішення забезпечують централізовану видимість у всьому підприємстві для швидшого виявлення загроз і реагування.