Фахівці Kaspersky виявили нову серію шпигунських кампаній, що швидко розвиваються, націлених на понад 2.000 промислових компаній у всьому світі, заявляючи: зростає кількість сценаріїв короткочасних атак, дані пропонуються для продажу на ринках, приблизно 7.000 скомпрометованих або вкрадених корпоративних облікових записів.

На відміну від багатьох традиційних шпигунських атак, ці атаки мають обмежену кількість цілей і дуже короткий термін дії для кожної шкідливої програми. Зібрані дані виставлялися на продаж на понад 25 торгових площадках.

Дані компанії про 25 маркетплейсів для продажу

У першій половині 2021 року фахівці Kaspersky ICS CERT помітили незвичайну аномалію в статистиці загроз шпигунського ПЗ, заблокованих на комп’ютерах ICS. Незважаючи на те, що зловмисне програмне забезпечення, яке використовується в цих атаках, належить до відомих сімейств шпигунського програмного забезпечення, наприклад Agent Tesla/Origin Logger, HawkEye та інших [2], ці атаки відрізняються від основної течії, оскільки кількість цілей у кожній атаці дуже обмежена (від від кількох до кількох десятків), а тривалість життя кожної шкідливої програми дуже коротка.

Більш детальний аналіз 58.586 2021 зразків шпигунського програмного забезпечення, заблокованих на комп’ютерах ICS у першій половині 21,2 року, показав, що близько 25 відсотка з них належали до цієї нової серії атак з обмеженим масштабом і коротким терміном служби. Їхній життєвий цикл обмежений приблизно XNUMX днями – значно менше, ніж тривалість життя «звичайної» кампанії шпигунського програмного забезпечення.

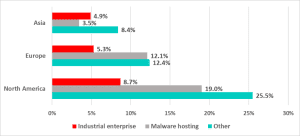

Хоча кожен із цих «аномальних» зразків шпигунського програмного забезпечення є короткочасним і малопоширеним, на нього припадає непропорційна частка всіх атак шпигунського програмного забезпечення. В Азії, наприклад, кожен шостий комп’ютер, атакований шпигунським програмним забезпеченням, був уражений (2,1 відсотка з 11,9 відсотка), в Європі – 0,7 відсотка з 6,3 відсотка.

Фішингові електронні листи як точка входу в компанію

Більшість цих кампаній розповсюджуються від однієї промислової компанії до іншої через добре продумані фішингові електронні листи. Як тільки зловмисник проникає в систему жертви, він використовує пристрій як сервер C2 (Command and Control) для наступної атаки. Маючи доступ до списку розсилки жертви, кіберзлочинці можуть зловживати корпоративною електронною поштою та ще більше поширювати шпигунське програмне забезпечення.

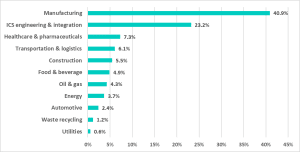

Розподіл машин ICS, заблокованих шпигунським програмним забезпеченням – перше півріччя 1 року за галузями (Зображення: Kaspersky).

За даними телеметрії Kaspersky ICS-CERT, понад 2.000 промислових компаній по всьому світу були вбудовані в шкідливу інфраструктуру та використані кіберзлочинцями для здійснення атак на контактні організації та ділових партнерів. Kaspersky оцінює загальну кількість корпоративних облікових записів, зламаних або викрадених у результаті цих атак, у понад 7.000.

Швидка онлайн-торгівля з викраденими даними

Зібрані конфіденційні дані часто потрапляють на різні торгові майданчики. Фахівці Kaspersky ідентифікували понад 25 різних осіб, які продають вкрадені облікові дані під час цих промислових кампаній. Аналіз цих ринків виявив високий попит на дані доступу для облікових записів компаній, особливо для облікових записів віддаленого робочого столу (RDP). Понад 46 відсотків усіх облікових записів RDP, проданих на досліджуваних ринках, належать компаніям у США, решта – з Азії, Європи та Латинської Америки. У Німеччині це становило майже 4 відсотки (майже 2.000 облікових записів) від усіх проданих облікових записів RDP, які вплинули на промислові компанії.

Шпигунське програмне забезпечення як послуга

Розподіл незвичайних шпигунських програм за регіонами та розміщення C2 на основі SMTP (Зображення: Kaspersky).

Ще один зростаючий ринок — шпигунське програмне забезпечення як послуга. З тих пір, як вихідні коди деяких популярних шпигунських програм були опубліковані, вони легко доступні у вигляді послуги в онлайн-магазинах. Розробники не лише продають зловмисне програмне забезпечення як продукт, але й ліцензують розробник зловмисного програмного забезпечення та доступ до інфраструктури, попередньо налаштованої для створення зловмисного програмного забезпечення.

«У 2021 році кіберзлочинці широко використовували шпигунське програмне забезпечення для атаки на промислові комп’ютери. Сьогодні ми спостерігаємо нову, стрімко розвиваючу тенденцію в ландшафті промислових загроз», — коментує Кирило Круглов, експерт з безпеки Kaspersky ICS CERT. «Щоб уникнути виявлення, кіберзлочинці зменшують розмір кожної атаки та обмежують використання кожного зразка шкідливого програмного забезпечення, швидко замінюючи його новоствореним. Інші тактики включають масове зловживання інфраструктурою корпоративної електронної пошти для розповсюдження шкідливого програмного забезпечення. Це відрізняється від усього, що ми бачили раніше у шпигунських програмах. Ми очікуємо, що цього року такі атаки стануть більш поширеними».

Більше на Kaspersky.com

Про Касперського Kaspersky — міжнародна компанія з кібербезпеки, заснована в 1997 році. Глибокий досвід Kaspersky у сфері аналізу загроз і безпеки служить основою для інноваційних рішень і послуг безпеки для захисту бізнесу, критичної інфраструктури, урядів і споживачів у всьому світі. Комплексне портфоліо безпеки компанії включає провідний захист кінцевих точок і низку спеціалізованих рішень і послуг безпеки для захисту від складних і нових кіберзагроз. Понад 400 мільйонів користувачів і 250.000 XNUMX корпоративних клієнтів захищені технологіями Касперського. Більше інформації про Kaspersky на www.kaspersky.com/

Прогнози Kaspersky ICS: https://securelist.com/threats-to-ics-and-industrial-enterprises-in-2022/104957/