SophosLabs розкрили нову стратегію злому. Очевидно плутані методи атаки повинні дозволити механізмам безпеки звести нанівець. Але криміналісти з SophosLabs стежать за ними і нещодавно розкрили новий метод атаки.

Фахівці SophosLabs знайшли новий метод атаки. Два експерти з безпеки Фрейзер Говард і Ендрю О'Доннелл натрапили на незвичайний варіант під час пошуку нових загроз. Підсумовуючи, ланцюжок атак починається зі шкідливого електронного повідомлення, що містить код сценарію VB, і закінчується розміщенням трояна віддаленого доступу під назвою MoDi RAT. Однак під час судово-медичних розслідувань фахівці виявили кілька дивовижних дій у заплутаній послідовності атак. Це включало, наприклад, запуск файлу сценарію Visual Basic, який, у свою чергу, активує PowerShell, щоб буквально вставити текст команд у вікно PowerShell через буфер обміну, а не передавати рядок команди як параметр. Мета, що стоїть за цим: безфайлові сценарії атаки не повинні бути виявлені механізмами безпеки у зв’язку з буфером обміну. Це саме той матеріал, який шукають усі спеціалісти з безпеки, щоб підготувати рішення захисту від таких атак.

Стратегія злому базується на хитрощах

«Під час наших розслідувань ми виявили деякі цікаві дані телеметрії, які вказують на те, що кіберзлочинці намагаються уникнути виявлення. Це загальна тенденція, яку ми спостерігаємо особливо цього року. Зловмисники пробують різні методи, щоб підвищити свої шанси. Останні дані телеметрії були достатньою причиною, щоб заглибитися глибше. При цьому ми виявили кілька цікавих прийомів, зокрема використання VBScript для введення шкідливих команд у процес PowerShell. Мета цього підходу полягала в тому, щоб із високим ступенем достовірності уникнути виявлення та залишитися поза полем зору команд безпеки», — сказав Фрейзер Говард, директор із дослідження загроз у Sophos.

Атака плутаними кроками - так це працює

Весь ланцюжок атак звучить заплутано і не обов’язково логічно. Але за допомогою таких хитрощів кіберзлочинці намагаються запобігти виявленню за допомогою механізмів безпеки. Окремі сходинки залишаються поза увагою й не привертають уваги.

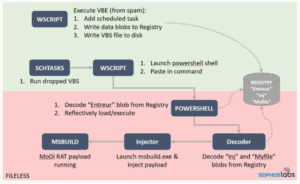

Атака починається з відкриття спаму. Доданий сценарій Visual Basic з’єднується з віддаленим сайтом, точкою входу в ряд перенаправлень HTTP 302. Вони, у свою чергу, призводять до zip-архіву, розміщеного в хмарному сховищі OneDrive, який містить закодований файл VBS.

На наступному етапі перший VBScript записує другий файл VBS у файлову систему та додає три нові записи з двійковими даними до реєстру Windows, які виводяться як 8-значні двійкові числа. Потім запускається системна служба для створення нового запланованого завдання. Це має запустити сценарій VBS у попередньо визначений майбутній час.

Коли це заплановане завдання виконується, воно використовує wscript.exe для запуску VBS. Код VBS, у свою чергу, запускає PowerShell і виконує код, який витягує дані з VBS і поміщає їх у буфер обміну. Потім ці дані або команди програмно вставляють у вікно PowerShell за допомогою команди VBS SendKeys.

Йдучи далі, PowerShell витягує виконуваний файл декодера .NET з одного з блоків реєстру (іменованого Entreur), який раніше створив VBE, і завантажує його рефлексивно, вставляючи в системний процес. Потім виконуваний файл декодера витягує інжектор .NET і великі блоки корисного навантаження (які в реєстрі називаються inj і Myfile) із реєстру. Нарешті, інжектор завантажує корисне навантаження (впроваджує в головну програму msbuild.exe). Процес цієї атаки можна зрозуміти дещо легше на схемі.

Що ви можете зробити як компанія?

Надзвичайно важливо, щоб в ІТ-інфраструктурі не використовувалися старіші операційні системи Windows. Причина криється в AMSI Framework від Microsoft. Це доступно лише в новіших версіях Windows (Windows 10, Windows Server 2016 і Windows Server 2019) і забезпечує основу для виявлення та відбиття таких атак. Кіберзлочинці знають, що навіть старіші системи використовуються, і інтенсивно використовують цю вразливість.

Дізнайтесь більше на Sophos.com[starboxid=15]