Минулого року Німеччина була четвертою найбільш атакованою країною у світі. За даними аналізу програм-вимагачів Malwarebytes, головними цілями є галузі логістики, будівництва та технологій.

🔎Відомі атаки програм-вимагачів у десятці найбільш атакованих країн, з липня 2022 року по червень 2023 року. (Зображення: Malwarebytes)

За дванадцять місяців з липня 2022 року по червень 2023 року Німеччина залишається четвертою найбільш атакованою країною у світі та найбільш атакованою країною за межами англомовного світу.

Атаки програм-вимагачів зростають

Як і в США та Великобританії, кількість атак програм-вимагачів значно зросла за останні чотири місяці. Березень, квітень і травень були навіть найбільш постраждалими місяцями протягом періоду спостереження. У травні в Німеччині сталося 24 напади. Це зробило його найбільш постраждалим місяцем минулого року – майже втричі більше атак, ніж у середньому за попередні одинадцять місяців.

Хоча деяке збільшення пов’язане з невеликим збільшенням кількості груп програм-вимагачів, що діють у Німеччині, основною причиною, як видається, є збільшення активності груп, які вже були активними. У травні та червні 2023 року п’ять різних банд були відповідальними за більше одного нападу.

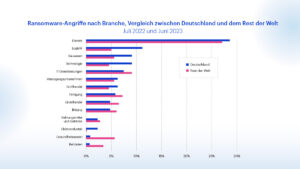

У Німеччині особливо постраждали сектори логістики, будівництва та технологій

🔎Атаки програм-вимагачів у Німеччині за галузями порівняно з рештою світу, з липня 2022 року по червень 2023 року. (Зображення: Malwarebytes)

За останні дванадцять місяців у Німеччині найбільше постраждав сектор послуг, на який припадає 29 відсотків усіх відомих атак. Це приблизно відповідає середньому світовому показнику та картині в інших основних країнах-вимагачах, таких як США, Великобританія та Франція.

Що також вражає в Німеччині, так це те, що Німеччину, схоже, позбавили цілеспрямованої уваги до освіти, як це спостерігалося в США та Великобританії, особливо за останні дванадцять місяців. Сектор охорони здоров’я також не був суттєвою мішенню, на відміну від США, і державний сектор також був позбавлений уваги зловмисників у сусідній Франції.

Однак порівняння між Німеччиною та рештою світу показує, що певні сектори постраждали в Німеччині пропорційно більше, ніж деінде: особливо логістика, будівництво та технології. Групи програм-вимагачів у Німеччині, здається, повністю зосереджені на компаніях.

Експлуатація Zero Days: нові тактики програм-вимагачів?

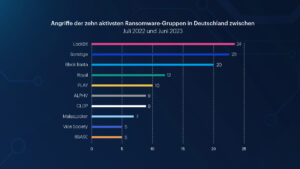

🔎Атаки в Німеччині десяти найактивніших груп програм-вимагачів, липень 2022 – червень 2023. (Зображення: Malwarebytes)

За останні дванадцять місяців Malwarebytes виявила 23 групи програм-вимагачів, що діють у Німеччині. Дев'ять з них були відповідальними за п'ять або більше відомих атак, включаючи групу, відому як Cl0P.

LockBit була найактивнішою групою в Німеччині за останні дванадцять місяців, а також у США, Великобританії та Франції. Black Basta була другою за активністю групою в Німеччині за останні дванадцять місяців (після США). Це продовжило тенденцію Black Basta зосереджуватися переважно на Німеччині. Malwarebytes вперше повідомив про це в квітні. Чорна Баста вчинила вдвічі більше нападів у Німеччині, ніж у Великій Британії чи Канаді, тоді як вона повідомила лише про один напад у Франції.

Наявність Cl0P і MalasLocker у першій десятці також показова і може свідчити про зміну тактики програм-вимагачів і можливу ескалацію проблеми програм-вимагачів. Усі атаки MalasLocker відбулися в один місяць, травень. Cl0P був активним лише протягом чотирьох з останніх 12 місяців і зазнав половини відомих атак лише за один місяць. Тим не менш, обидві групи були одними з найпродуктивніших груп у Німеччині минулого року. Вони досягли цього завдяки кампаніям, націленим на конкретні невиправлені вразливості. MalasLocker скористався вразливістю на серверах Zimbra, щоб у травні з нізвідки виникнути як найпоширеніша програма-вимагач у Німеччині та в усьому світі. Cl0P використав подібну тактику, використовуючи нульові дні в GoAnywhere і MOVEit Transfer.

Швидко з’являються нові тактики нападу

Особливістю екосистеми програм-вимагачів є те, що коли одна група виявляє нову й успішну тактику, інші групи швидко наслідують її приклад. Остання серйозна зміна відбулася в 2019 році, коли група програм-вимагачів Maze ініціювала повний перехід до так званого «подвійного вимагання», яке використовує як шифрування, так і загрозу витоку даних для вимагання жертв. Використання нульових днів у Cl0P може призвести до подібних змін. Чи так це буде, зрештою, залежатиме від повернення інвестицій тактики.

Марсело Ріверо, спеціаліст із програм-вимагачів у Malwarebytes, вважає останню кампанію Cl0P лише частковим успіхом для групи: «З точки зору Cl0P, кампанія мала неоднозначний успіх. Хоча була використана раніше невідома вразливість, загалом низька якість викрадених даних могла не задовольнити групу».

Кампанії Cl0P у 2023 році показали, що банди програм-вимагачів тепер можуть впоратися з витратами та складністю розгортання нульових днів. І коли це відбувається, обсяг атак може значно перевищити той, який раніше був можливий за допомогою інших підходів.

Перейдіть безпосередньо до звіту на Malwarebytes.com

Про Malwarebytes Malwarebytes захищає домашніх користувачів і бізнес від небезпечних загроз, програм-вимагачів і експлойтів, які антивірусні програми не виявляють. Malwarebytes повністю замінює інші антивірусні рішення для запобігання сучасним загрозам кібербезпеки для приватних користувачів і компаній. Понад 60.000 XNUMX компаній і мільйони користувачів довіряють інноваційним рішенням Malwarebyte для машинного навчання та її дослідникам безпеки, щоб запобігти виникаючим загрозам і знищити зловмисне програмне забезпечення, яке упускають застарілі рішення безпеки. Відвідайте www.malwarebytes.com для отримання додаткової інформації.

Статті по темі