Партнерство, послуги, відносини з клієнтами – жодна організація не працює незалежно. Контракти, комплаєнс і закони регулюють співпрацю, але як щодо критеріїв безпеки? Відповідно до останнього звіту про загрози від Sophos, кібератаки на ланцюги поставок особливо впливають на малі та середні компанії.

В останньому Sophos Звіт про загрозу: кіберзлочинність на головній вулиці Експерти з безпеки повідомляють, що у 2023 році команда Sophos MDR дедалі частіше реагувала на випадки атак на компанії через так званий ланцюг поставок, тобто ланцюжок поставок у бізнесі та ІТ-інфраструктурі. У кількох випадках уразливості полягали в програмному забезпеченні віддаленого моніторингу та керування (RMM) постачальника послуг. Зловмисники використовували агент RMM, запущений на машинах цільової жертви, для створення нових адміністративних облікових записів у атакуваній мережі, а потім використовували комерційні засоби віддаленого робочого столу, дослідження мережі та інструменти налаштування програмного забезпечення. Потім вони успішно встановили програму-вимагач LockBit.

Як ви реагуєте на нападки з боку провайдера?

МСП часто нелегко організувати власну кібербезпеку як з точки зору економіки, так і з точки зору персоналу. Коли це буде досягнуто, зовнішні ризики залишаться. Атаки, які використовують надійне програмне забезпечення та дають можливість дезактивувати захист кінцевої точки, є особливо підступними та часто використовуються злочинцями. Це означає: зверніть особливу увагу та увагу на попередження від систем про те, що захист кінцевої точки маніпулювали або деактивували!

Щойно опублікований Звіт про загрозу: кіберзлочинність на головній вулиці Крім програмного забезпечення RMM, задокументовано низку випадків за останній рік, у яких зловмисники використовували вразливі драйвери ядра зі старішого програмного забезпечення, яке все ще мало дійсні цифрові підписи. Крім того, експерти неодноразово фіксували розгортання спеціально створеного програмного забезпечення, яке використовувало отримані шахрайським шляхом цифрові підписи, включаючи шкідливі драйвери ядра, які були підписані цифровим підписом через програму Microsoft Windows Hardware Compatibility Publisher (WHCP), щоб уникнути виявлення інструментами безпеки та виконати код, який вимикає шкідливе програмне забезпечення. захисту.

Маніпуляції з драйверами ядра є проблемою

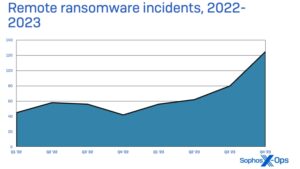

🔎 Дані, зібрані за останні два роки, показують, що частка спроб дистанційних атак програм-вимагачів загалом зросла – це постійна проблема, яка ще більше посилиться у другій половині 2023 року. (Зображення: Sophos).

Оскільки драйвери ядра працюють на дуже низькому рівні в операційній системі та зазвичай завантажуються перед іншим програмним забезпеченням під час запуску ПК, це означає, що в багатьох випадках вони виконуються ще до запуску програмного забезпечення безпеки. Цифрові підписи діють, так би мовити, як вхідний квиток. У всіх версіях Windows, починаючи з Windows 10 версії 1607, драйвери ядра повинні мати дійсний цифровий підпис, інакше операційні системи Windows з увімкненим Secure Boot не завантажать їх.

Після того, як у грудні 2022 року Sophos повідомила Microsoft про виявлення шкідливих драйверів ядра, а Microsoft випустила пораду щодо безпеки, у липні 2023 року компанія відкликала низку сертифікатів шкідливих драйверів, отриманих через WHCP.

Викрадені сертифікати та маніпуляції з бібліотеками

Однак драйвери не обов’язково мають бути зловмисними, щоб бути використаними. Фахівці з безпеки Sophos бачили кілька випадків, коли зловмисники використовували драйвери та інші бібліотеки зі старих і навіть поточних версій програмних продуктів для впровадження шкідливих програм у системну пам’ять.

Також в атаках використовувалися власні драйвери Microsoft. Оператори програм-вимагачів кілька разів використовували вразливу версію драйвера для утиліти Microsoft Process Explorer для відключення продуктів захисту кінцевих точок. У квітні 2023 року Sophos повідомила про інструмент під назвою «AuKill“, яка використовувала цей драйвер у кількох атаках для встановлення програм-вимагачів Medusa Locker і LockBit.

Іноді вдається виявити вразливі драйвери, перш ніж їх можна буде використати. У липні кодекс поведінки Sophos був спровокований діяльністю драйвера продукту безпеки іншої компанії. Сигналізація була викликана власним тестом імітації атаки клієнта. Розслідування інциденту виявило три вразливості, про які було повідомлено виробнику програмного забезпечення та згодом виправлено.

Малий і середній бізнес може захистити себе від кіберзагроз

Малі та середні компанії так само піддаються кіберзагрозам, як і глобальні компанії та корпорації, але не мають фінансових і людських ресурсів, як вони. Але ви можете озброїтися:

- послідовне навчання співробітників

- Використання багатофакторної автентифікації для всіх зовнішніх активів

- постійна гігієна сервера та мережі (регулярне оновлення та оновлення)

- Перенесення складних для керування ресурсів, таких як сервери Microsoft Exchange, на платформи електронної пошти SaaS

- Регулярні оцінки вразливостей і тестування на проникнення

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.