Como mostra o Relatório de Cenário de Ameaças da Tenable, as vulnerabilidades atacadas com mais frequência já são conhecidas há muitos anos. Os invasores contam com o fato de que os patches não foram usados e que ninguém está monitorando as lacunas. Com o Microsoft Exchange, Log4Shell ou Follina, sempre havia vulnerabilidades antigas.

O Relatório Anual do Cenário de Ameaças da Tenable foi lançado. O relatório confirma a ameaça contínua de vulnerabilidades conhecidas — ou seja, aquelas para as quais já foram disponibilizados patches — como o principal vetor de ataques cibernéticos. As descobertas são baseadas na análise da equipe de pesquisa da Tenable sobre incidentes, vulnerabilidades e tendências de segurança cibernética em 2022, incluindo a análise de 1.335 violações de dados que se tornaram públicas entre novembro de 2021 e outubro de 2022.

O relatório categoriza os principais dados de vulnerabilidade

O Relatório de Cenário de Ameaças da Tenable categoriza os principais dados de vulnerabilidade e analisa o comportamento do invasor. O objetivo é ajudar as empresas a informar seus agentes de segurança e priorizar as medidas de segurança. Ao focar nas áreas de maior risco e interromper os vetores de ataque, as organizações podem reduzir a vulnerabilidade a incidentes cibernéticos. Os incidentes analisados afetaram mais de 2,29 bilhões de registros, representando 257 terabytes de dados. Mais de três por cento de todas as violações de dados identificadas foram causadas por bancos de dados não seguros, resultando na perda de mais de 800 milhões de registros.

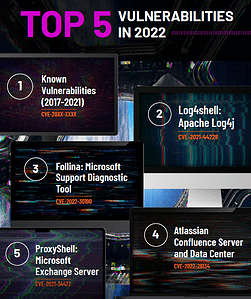

Os invasores continuam obtendo sucesso com vulnerabilidades exploráveis conhecidas e comprovadas que as organizações não corrigiram ou corrigiram com sucesso. De acordo com o relatório da Tenable, o nível superior das vulnerabilidades mais exploradas inclui um grande conjunto de vulnerabilidades conhecidas, algumas das quais foram divulgadas já em 2017. As organizações que não aplicaram patches de fornecedores para essas vulnerabilidades correram maior risco de ataques em 2022.

Desastres de 2022: Exchange, Log4Shell, Follina

As vulnerabilidades mais comumente exploradas dentro deste grupo incluem várias vulnerabilidades de alto nível no Microsoft Exchange, produtos Zoho ManageEngine e soluções de rede privada virtual da Fortinet, Citrix e Pulse Secure. Para as outras quatro vulnerabilidades mais comumente exploradas – incluindo Log4Shell, Follina, uma vulnerabilidade no Atlassian Confluence Server and Data Center e ProxyShell – patches e mitigações foram amplamente lançados e prontamente disponíveis. Na verdade, quatro das cinco primeiras vulnerabilidades de dia zero exploradas em estado selvagem em 2022 foram lançadas no mesmo dia em que o fornecedor lançou patches e guias de mitigação.

"Os dados mostram que as vulnerabilidades conhecidas costumam ser mais prejudiciais do que as novas", disse Bob Huber, diretor de segurança e chefe de pesquisa da Tenable. “Os invasores cibernéticos obtêm sucesso consistentemente ao explorar essas vulnerabilidades negligenciadas para obter acesso a informações confidenciais. Números como esses mostram claramente que medidas reativas de segurança cibernética após um incidente não são suficientes para mitigar o risco. A única maneira de virar a maré é mudar para segurança preventiva e gerenciamento de exposição.”

Sem CVEs em problemas de provedor de serviços de nuvem

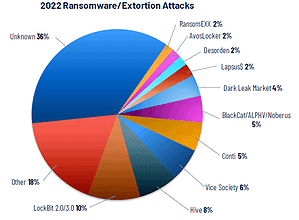

🔎 O LockBit 2.0/3.0 é definitivamente o líder em ataques de ransomware bem-sucedidos (Imagem: Tenable).

A mudança para uma atitude de “nuvem em primeiro lugar” permite que as organizações cresçam e dimensionem, mas também apresenta novos riscos, já que os provedores de serviços de nuvem (CSPs) geralmente corrigem e reforçam a segurança sem aviso prévio. As vulnerabilidades que afetam os CSPs não são relatadas em um comunicado de segurança, não recebem um identificador CVE ou são mencionadas nas notas de versão. Essa falta de visibilidade torna difícil para as equipes de segurança avaliar com precisão os riscos e relatar às partes interessadas.

Grupos APT atingidos impiedosamente

Além de analisar vulnerabilidades e configurações incorretas, o relatório também examina a proliferação de grupos de ataque e suas táticas. O ransomware ainda é o vetor de ataque mais comum usado em ataques bem-sucedidos. Estudos anteriores da Tenable descobriram que os modelos de ransomware duplo e ransomware como serviço estão alimentando o ecossistema multimilionário de ransomware. Ransomware-as-a-Service torna mais fácil do que nunca para os cibercriminosos que não possuem habilidades técnicas comercializar ransomware.

O grupo LockBit ransomware é um usuário conhecido de táticas duplas e triplas de ransomware. Ele dominou o espaço de ransomware com 7,5% dos incidentes de ransomware analisados, seguido pelo grupo de ransomware Hive (6,3%), Vice Society (5,1%) e BlackCat/ALPHV (XNUMX%).

Mais em Tenable.com

Sobre a Tenable A Tenable é uma empresa de Cyber Exposure. Mais de 24.000 empresas em todo o mundo confiam na Tenable para entender e reduzir o risco cibernético. Os inventores do Nessus combinaram sua experiência em vulnerabilidade no Tenable.io, oferecendo a primeira plataforma do setor que fornece visibilidade em tempo real e protege qualquer ativo em qualquer plataforma de computação. A base de clientes da Tenable inclui 53% da Fortune 500, 29% da Global 2000 e grandes agências governamentais.