Como a Microsoft agora bloqueou todas as macros por padrão, os invasores cibernéticos têm procurado novas maneiras - e as encontram. Os pesquisadores de segurança da Proofpoint observaram isso e conseguiram obter informações sobre o comportamento dos cibercriminosos.

Essas distorções são em grande parte devido ao fato de a Microsoft agora bloquear macros por padrão. Todos os participantes da cadeia alimentar dos cibercriminosos - desde o pequeno e inexperiente hacker até os cibercriminosos mais experientes que executam ataques de ransomware em larga escala - são, portanto, forçados a adaptar a maneira como trabalham.

Sem macros? Existem outras maneiras!

🔎 Como as macros VBA e XL4 são bloqueadas, invasores como Qbot estão migrando para outros tipos de arquivo, como contrabando de HTML ou VHD (Imagem: Proofpoint).

Os pesquisadores de segurança da Proofpoint conseguiram obter insights valiosos sobre a mudança de comportamento dos cibercriminosos. Como resultado, os invasores agora estão experimentando extensivamente tipos de arquivos herdados, cadeias de ataque inesperadas e uma variedade de técnicas para proliferar suas cargas de malware – incluindo ransomware.

Proofpoint foi capaz de fazer as seguintes observações:

- Os cibercriminosos continuam testando diferentes abordagens para encontrar a maneira mais eficaz de comprometer um alvo por e-mail. Isso mostra que não existe um método confiável e uniforme que seja usado por todos os atores do ecossistema do cibercrime.

- Assim que um grupo de cibercriminosos usa uma nova técnica, ela também é usada por outros grupos de criminosos nas semanas ou meses seguintes.

- Agentes de crimes cibernéticos particularmente perspicazes têm o tempo e os recursos necessários para desenvolver e testar novas técnicas de distribuição de malware.

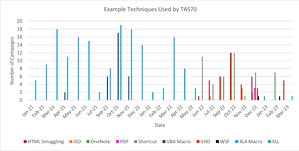

O exemplo do grupo cibercriminoso TA570, também conhecido como "Qbot", é uma boa ilustração de como os criminosos agora variam em seus esforços para entregar malware a suas vítimas em potencial.

Qbot muda toda a sua estratégia

Originalmente, ou seja, antes de junho de 2022, o TA570 usava quase exclusivamente macros VBA e macros XL4 em suas campanhas para distribuir cargas de malware. Geralmente era Qbot, mas também IcedID. Em junho de 2022, os pesquisadores de segurança da Proofpoint puderam observar as primeiras mudanças. O grupo voltou-se para várias novas Táticas, Técnicas e Procedimentos (TTPs), principalmente usando o contrabando de HTML pela primeira vez.

Nos meses seguintes, o TA570 recorreu a novos e diferentes TTPs, usando até seis cadeias de ataque diferentes e únicas e vários tipos de arquivo em um mês. Os tipos de arquivo incluíam PDF, LNK, discos rígidos virtuais (VHD), ISO, OneNote, arquivo de script do Windows (WSF) e XLLs, entre outros.

Os especialistas da Proofpoint compilaram suas descobertas sobre o desaparecimento de macros como um vetor de ataque em uma investigação detalhada em um relatório em PDF.

Diretamente para o relatório PDF em Proofpoint.com

Sobre o Proofpoint A Proofpoint, Inc. é uma empresa líder em cibersegurança. O foco da Proofpoint é a proteção dos funcionários. Porque estes representam o maior capital para uma empresa, mas também o maior risco. Com um conjunto integrado de soluções de segurança cibernética baseadas em nuvem, a Proofpoint ajuda organizações em todo o mundo a interromper ameaças direcionadas, proteger seus dados e educar os usuários corporativos de TI sobre os riscos de ataques cibernéticos.