A SophosLabs descobriu uma nova estratégia de hacking. Métodos de ataque aparentemente confusos devem permitir que os mecanismos de segurança não dêem em nada. Mas os cientistas forenses da SophosLabs estão atrás deles e recentemente desmascararam um novo método de ataque.

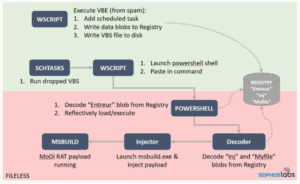

Os especialistas da SophosLabs descobriram um novo método de ataque. Os dois especialistas em segurança Fraser Howard e Andrew O'Donnell encontraram uma variante incomum enquanto caçavam novas ameaças. Em resumo, a cadeia de ataques começa com uma mensagem de e-mail maliciosa contendo código de script VB e termina com a colocação de um Trojan de acesso remoto chamado MoDi RAT. No entanto, durante suas investigações forenses, os especialistas descobriram algumas ações surpreendentes na confusa sequência de ataques. Isso incluiu, por exemplo, iniciar um arquivo de script do Visual Basic, que por sua vez ativa um PowerShell para colar literalmente o texto dos comandos na janela do PowerShell por meio da área de transferência, em vez de passar a string de comando como parâmetro. O objetivo por trás disso: scripts de ataque sem arquivo devem escapar da detecção por mecanismos de segurança em conexão com a área de transferência. Isso é exatamente o que todos os profissionais de segurança procuram para preparar as soluções de proteção contra esses ataques.

Estratégia de hacking depende de truques

“Em nossas investigações, descobrimos alguns dados de telemetria interessantes que indicam que os cibercriminosos estão tentando escapar da detecção. Esta é uma tendência geral que estamos vendo especialmente este ano. Os atacantes tentam diferentes métodos para melhorar suas chances. Os últimos dados de telemetria foram motivo suficiente para aprofundar. Ao fazer isso, descobrimos alguns truques interessantes - principalmente o uso de VBScript para injetar comandos maliciosos no processo do PowerShell. O objetivo dessa abordagem era, com alto grau de certeza, evitar a detecção e ficar fora da vista das equipes de segurança”, disse Fraser Howard, diretor de pesquisa de ameaças da Sophos.

Ataque em etapas confusas - é assim que funciona

Toda a cadeia de ataques parece confusa e não necessariamente lógica. Mas com truques como esse, os cibercriminosos tentam impedir a detecção por mecanismos de segurança. As etapas individuais permanecem sob o radar e não atraem atenção.

O ataque começa com a abertura do e-mail de spam. O script do Visual Basic anexado se conecta a um site remoto, o ponto de entrada em uma série de redirecionamentos HTTP 302. Estes, por sua vez, levam a um arquivo zip hospedado no armazenamento em nuvem do OneDrive contendo um arquivo VBS codificado.

Na próxima fase, o primeiro VBScript grava um segundo arquivo VBS no sistema de arquivos e adiciona três novas entradas com dados binários ao registro do Windows, que são gerados como números binários de 8 dígitos. Em seguida, o serviço do sistema é iniciado para criar uma nova tarefa agendada. Isso deve iniciar o script VBS em um momento futuro definido anteriormente.

Quando essa tarefa agendada é executada, ela usa wscript.exe para iniciar o VBS. O código VBS, por sua vez, inicia o PowerShell e executa o código que extrai dados do VBS e os coloca na área de transferência. Esses dados ou comandos são inseridos programaticamente na janela do PowerShell usando o comando VBS SendKeys.

Indo além, o PowerShell extrai um decodificador .NET executável de um dos blobs de registro (referidos como Entreur) que o VBE criou anteriormente e o carrega reflexivamente, injetando-o em um processo do sistema. O executável do decodificador então extrai o injetor .NET e os blobs de carga útil (referidos como inj e Myfile no registro) do registro. Por fim, o injetor carrega a carga útil (injeta no aplicativo host msbuild.exe). O processo desse ataque pode ser entendido um pouco mais facilmente no diagrama.

O que você pode fazer como empresa?

É extremamente importante que nenhum sistema operacional Windows mais antigo seja usado na infraestrutura de TI. O motivo está na estrutura AMSI da Microsoft. Isso está disponível apenas em versões mais recentes do Windows (Windows 10, Windows Server 2016 e Windows Server 2019) e fornece a base para detectar e repelir esses ataques. Os cibercriminosos sabem que sistemas ainda mais antigos estão em uso e exploram essa vulnerabilidade intensamente.

Saiba mais em Sophos.com[asterisco=15]