A consciência do risco, os princípios clássicos de segurança cibernética e as medidas defensivas específicas aumentam a segurança dos dados e processos. Os gerentes de TI usam sua própria segurança de contêiner ou fornecida por provedores de serviços em nuvem para configurar aplicativos e operar processos de maneira ágil e flexível.

Mas os contêineres são, em última análise, aplicativos executáveis e podem representar um risco. Servidores host de contêiner e registros estendem a superfície de ataque. Princípios clássicos de segurança de TI e maior sensibilidade a ameaças ajudam a fechar lacunas emergentes.

Contêineres na nuvem ou no local

Os contêineres – sejam privados ou fornecidos por meio de um provedor de nuvem – oferecem aos hackers quatro áreas de ataque:

• o registro do qual um usuário obtém as imagens para o contêiner;

• o tempo de execução do contêiner;

• o host do contêiner; assim como

• o nível de orquestração do contêiner.

Os invasores chegam a esses quatro pontos de acesso de segurança de várias maneiras. Por fim, eles podem iniciar os movimentos laterais necessários a partir de qualquer terminal na rede de destino. Depois disso, os invasores podem comprometer o registro, o host do contêiner com suas imagens ou os clusters com várias imagens redundantes ou usar indevidamente imagens legítimas para seus propósitos. Acima de tudo, eles querem usar recursos para seus próprios fins - por exemplo, para criptomineração - ou serviços de sabotagem.

Os gerentes de segurança de TI devem, portanto, ficar de olho nas seguintes áreas de defesa de TI:

Teatro de Defesa 1: Confira as imagens

Quer os usuários obtenham suas imagens de contêiner de uma nuvem pública ou de um registro privado, eles devem ter cuidado. Os invasores podem atacar o registro e usá-lo para oferecer imagens aparentemente legítimas e manipuladas maliciosamente para download.

solução: Os gerentes de TI só têm segurança adequada se usarem imagens testadas e atualizadas de uma fonte segura. Além disso, os gerentes de TI devem usar apenas os serviços de que realmente precisam. Depois de baixar uma imagem, mantenha-a atualizada e veja se algum risco de segurança foi relatado.

Teatro de defesa 2: monitore o tempo de execução do contêiner

O acesso ao tempo de execução de um contêiner oferece aos invasores uma variedade de oportunidades potencialmente abrangentes. Por exemplo, eles acessam uma vulnerabilidade e a portam dentro da empresa, executam comandos maliciosos ou usam uma imagem legítima – por exemplo, com um sistema operacional Ubuntu – como um contêiner backdoor. Eles também podem obter acesso a um host por meio de um contêiner.

solução: Uma proteção robusta do tempo de execução do contêiner monitora os processos em um contêiner e no host associado. Atualizações regulares de imagem garantem segurança contínua.

Teatro de defesa 3: protegendo o host do contêiner

Se os criminosos cibernéticos obtiverem acesso ao ambiente do host do contêiner, todos os processos controlados a partir daí estarão ao seu alcance. Além disso, as vulnerabilidades nos servidores de contêiner ou nos tempos de execução do contêiner dão aos invasores a oportunidade de executar seus próprios contêineres.

solução: As distribuições do Linux especialmente desenvolvidas para executar contêineres fornecem mais segurança. Cada servidor host também requer seus próprios controles de segurança para se proteger. Depois de configurados, os hosts devem ser continuamente monitorados quanto a novas vulnerabilidades. Os riscos no nível do sistema operacional já são eliminados em grande parte se forem levadas em consideração as diretrizes gerais para sua configuração segura.

Teatro de Defesa 4: Riscos da Orquestração de Contêineres

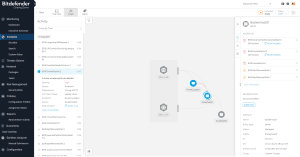

As soluções de segurança detectam movimentos laterais de invasores em um host Docker (Imagem: Bitdefender).

Os invasores também visam a administração dos clusters de contêineres. Em princípio, essa camada fornece acesso direto não autorizado aos recursos de destino. Por exemplo, se os hackers usarem credenciais para um cluster Kubernetes em uma nuvem pública, eles poderão manipular todo o cluster de provedores de serviços. Para provedores menores, esse é um risco real. Um painel de orquestração exposto é um backdoor para gerenciar clusters remotamente sem autorização.

solução: Para evitar o acesso não autorizado, são recomendados controles de acesso baseados em função e uma atribuição econômica de direitos aos usuários. Hosters ou provedores de IaaS não devem poder alterar nada nos contêineres existentes sem a aprovação do cliente. Além disso, a comunicação segura entre os pods em um cluster Kubernetes compartilhado por diferentes aplicativos aumenta a segurança.

Conscientização sobre riscos é fundamental

“A segurança do contêiner começa com a conscientização do risco. Se você tiver um, poderá aumentar a segurança dos contêineres com soluções adequadas e usar suas vantagens com uma sensação melhor”, diz Cristian Avram, Arquiteto de Soluções Sênior da Bitdefender. "Em última análise, trata-se de aplicar regras clássicas de segurança a contêineres e às infraestruturas de TI associadas: controle de vulnerabilidade, aplicação de patches, segurança automatizada e treinamento de todos os envolvidos com as diretrizes. O Zero Trust é recomendado como mecanismo de segurança para uma tecnologia que pode ser monitorada de forma consciente e contínua devido ao seu grande potencial.”

Mais em Bitdefender.com

Sobre o Bitdefender A Bitdefender é líder global em soluções de segurança cibernética e software antivírus, protegendo mais de 500 milhões de sistemas em mais de 150 países. Desde a sua fundação em 2001, as inovações da empresa fornecem regularmente excelentes produtos de segurança e proteção inteligente para dispositivos, redes e serviços em nuvem para clientes particulares e empresas. Como fornecedor preferido, a tecnologia da Bitdefender é encontrada em 38 por cento das soluções de segurança implantadas no mundo e é confiável e reconhecida por profissionais da indústria, fabricantes e clientes. www.bitdefender.de