SophosLabs は、新しいハッキング戦略を明らかにしました。 明らかに混乱した攻撃方法では、セキュリティ メカニズムが無に帰するはずです。 しかし、SophosLabs のフォレンジック サイエンティストはこの問題に注目しており、最近、新しい攻撃方法を明らかにしました。

SophosLabs のスペシャリストが新しい攻撃方法を発見しました。 XNUMX 人のセキュリティ専門家 Fraser Howard と Andrew O'Donnell は、新しい脅威を探しているときに、異常な亜種に遭遇しました。 要約すると、一連の攻撃は、VB スクリプト コードを含む悪意のある電子メール メッセージで始まり、MoDi RAT と呼ばれるリモート アクセス トロイの木馬の配置で終わります。 しかし、フォレンジック調査中に、スペシャリストは混乱した一連の攻撃でいくつかの驚くべき行動を発見しました. たとえば、Visual Basic スクリプト ファイルを起動すると、コマンド文字列をパラメーターとして渡すのではなく、PowerShell がアクティブになり、コマンドのテキストがクリップボード経由で PowerShell ウィンドウに文字通り貼り付けられます。 この背後にある目的: ファイルレス攻撃スクリプトは、クリップボードに関連するセキュリティ メカニズムによる検出を回避する必要があります。 これはまさに、このような攻撃に対する保護ソリューションを準備するために、すべてのセキュリティ プロフェッショナルが求めているものです。

ハッキング戦略はトリックに依存しています

「私たちの調査では、サイバー犯罪者が検出を回避しようとしていることを示す興味深いテレメトリ データを発見しました。 これは、特に今年見られる一般的な傾向です。 攻撃者は、チャンスを増やすためにさまざまな方法を試みます。 最新のテレメトリ データは、より深く掘り下げる十分な理由でした。 その中で、いくつかの興味深い手口を発見しました。特に、VBScript を使用して悪意のあるコマンドを PowerShell プロセスに挿入していました。 このアプローチの目標は、高度な確実性をもって、検出を回避し、セキュリティ チームの目に留まらないようにすることでした」と、ソフォスの脅威調査ディレクターである Fraser Howard は述べています。

混乱したステップでの攻撃 - これがその仕組みです

一連の攻撃は混乱しているように聞こえ、必ずしも論理的ではありません。 しかし、サイバー犯罪者はこのような手口を使って、セキュリティ メカニズムによる検出を防ごうとします。 個々のステップはレーダーの下にあり、注目を集めることはありません。

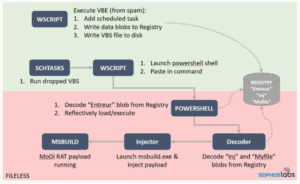

攻撃は、スパム メールを開くことから始まります。 添付の Visual Basic スクリプトは、一連の HTTP 302 リダイレクトへのエントリ ポイントであるリモート サイトに接続します。 これらは、エンコードされた VBS ファイルを含む OneDrive クラウド ストレージでホストされている zip アーカイブにつながります。

次のフェーズでは、最初の VBScript が 8 番目の VBS ファイルをファイル システムに書き込み、バイナリ データを含む XNUMX つの新しいエントリを Windows レジストリに追加します。これらは XNUMX 桁の XNUMX 進数として出力されます。 次に、システム サービスが開始され、新しいスケジュールされたタスクが作成されます。 これにより、以前に定義された将来の時刻に VBS スクリプトが開始されます。

このスケジュールされたタスクが実行されると、wscript.exe を使用して VBS が開始されます。 次に、VBS コードは PowerShell を起動し、VBS からデータを抽出してクリップボードに配置するコードを実行します。 このデータまたはコマンドは、VBS SendKeys コマンドを使用してプログラムで PowerShell ウィンドウに挿入されます。

さらに、PowerShell は、VBE が以前に作成したレジストリ BLOB (Entreur と呼ばれる) の XNUMX つから .NET デコーダーの実行可能ファイルを抽出し、それをシステム プロセスに挿入することで反射的に読み込みます。 次に、デコーダー実行可能ファイルは、.NET インジェクターとペイロード blob (レジストリーでは inj および Myfile と呼ばれる) をレジストリーから抽出します。 最後に、インジェクターがペイロードを読み込みます (ホスト アプリケーション msbuild.exe に挿入します)。 この攻撃のプロセスは、図の方がやや簡単に理解できます。

会社として何ができるか?

IT インフラストラクチャで古い Windows オペレーティング システムを使用しないことが非常に重要です。 その理由は、Microsoft の AMSI フレームワークにあります。 これは、新しいバージョンの Windows (Windows 10、Windows Server 2016、および Windows Server 2019) でのみ使用でき、そのような攻撃を検出して撃退するための基盤を提供します。 サイバー犯罪者は、古いシステムでさえ使用されていることを知っており、この脆弱性を集中的に悪用しています。

詳細については、Sophos.com をご覧ください。[スターボックス=15]